Nel 2025, anche il panorama del cybercrime legato al phishing ha subito una trasformazione significativa con l’emergere di kit automatizzati che integrano componenti di intelligenza artificiale. Tra questi, InboxPrime AI si distingue come uno strumento altamente sofisticato che abbassa drasticamente la soglia tecnica richiesta per lanciare campagne di phishing credibili e su larga scala. La sua evoluzione riflette una tendenza più ampia: l’industrializzazione delle tecniche di ingegneria sociale e di frode digitale, in cui l’automazione intelligente e l’evasione avanzata delle difese diventano protagoniste.

InboxPrime AI, osservato per la prima volta nell’ottobre 2025 dai ricercatori di AbnormalAI, è facilmente accessibile nei circuiti underground e viene pubblicizzato come una “soluzione programmatica per invii massivi”, che sfrutta persino le interfacce web di Gmail per simulare quanto più possibile il comportamento umano e aggirare i tradizionali filtri anti-spam.

Analisi tecnica del Phishing Kit

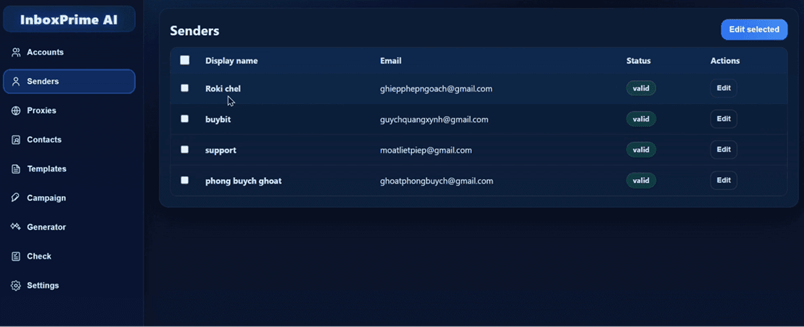

L’interfaccia utente è costruita per somigliare a strumenti SaaS legittimi e permettere agli operatori di gestire account, proxy, template e campagne con una facilità prima riservata a servizi di email marketing professionali.

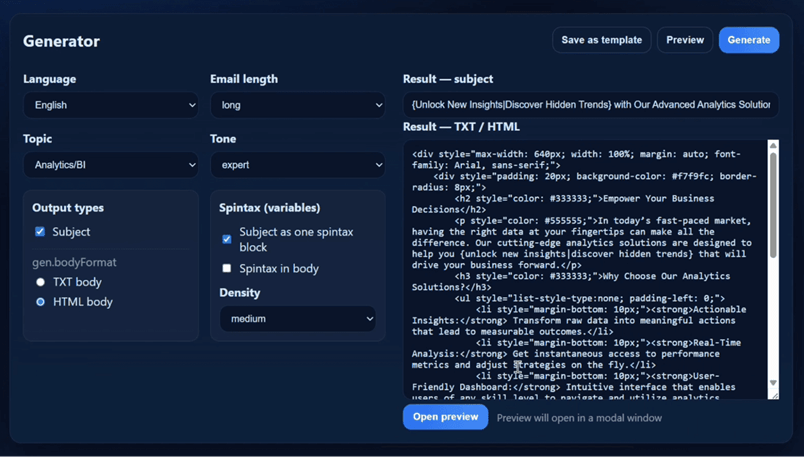

La grande novità introdotta da InboxPrime AI non è la semplice integrazione dell’AI, che è ormai tendenza anche in questo ‘settore’, ma come la integra. È infatti in grado di generare i contenuti mediante moduli di intelligenza artificiale, consentendo agli operatori di impostare parametri come lingua, settore di riferimento, lunghezza e tono del messaggio. Il sistema produce testi e formati HTML che imitano comunicazioni genuine, rendendo difficile per un occhio non specializzato distinguere una email legittima da una trappola.

Una caratteristica tecnica degna di nota è l’uso di spintax per la variazione dei template: generando varianti testuali uniche per ciascun destinatario, InboxPrime AI evita l’inerzia dei filtri basati su firme statiche, che tradizionalmente bloccano campagne con contenuti ripetuti o facilmente riconoscibili. Questo livello di variazione dinamica aumenta drasticamente la probabilità che il messaggio raggiunga l’inbox finale piuttosto che essere relegato in quarantena.

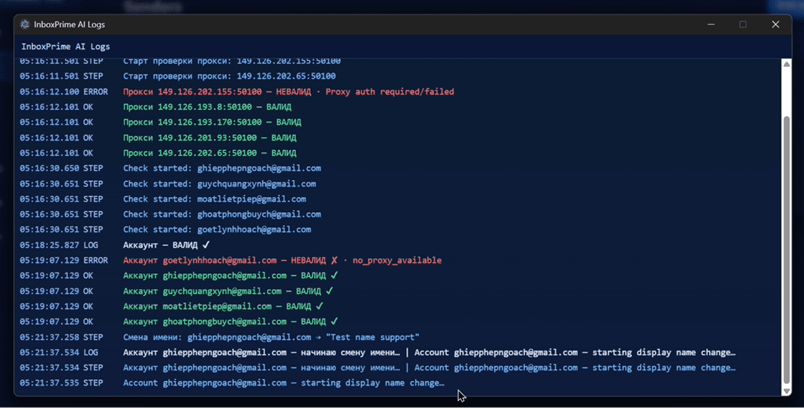

Non solo, InboxPrime AI imita anche i principali controlli antispam adottati dai vendor di sicurezza, per individuare pattern facilmente riconducibili a mail malevole e correggerle prima dell’invio. Integra, infatti, un modulo di controllo di rischio di spam che analizza automaticamente fattori noti come parole chiave sospette, eccessiva complessità HTML, e link potenzialmente malformati. Una volta individuati potenziali trigger, suggerisce correzioni automatiche per migliorare l’“inbox placement”, ossia la probabilità che una email venga recapitata correttamente senza attivare i filtri anti-spam.

Un altro livello di sofisticazione è dato dalla randomizzazione dell’identità del mittente e dallo spoofing del nome visualizzato, ottenuti attraverso la gestione orchestrata di account Gmail compromessi o temporanei. Queste tecniche consentono di mascherare l’origine reale del messaggio e di imitare profili interni all’organizzazione target, come dirigenti, partner o fornitori, aumentando la probabilità che il destinatario finale si fidi del contenuto ricevuto.

La forza di questo kit è anche la sua incredibile accessibilità. Innanzitutto, è facilmente rintracciabile su Telegram, e quindi potenzialmente alla portata di chiunque:

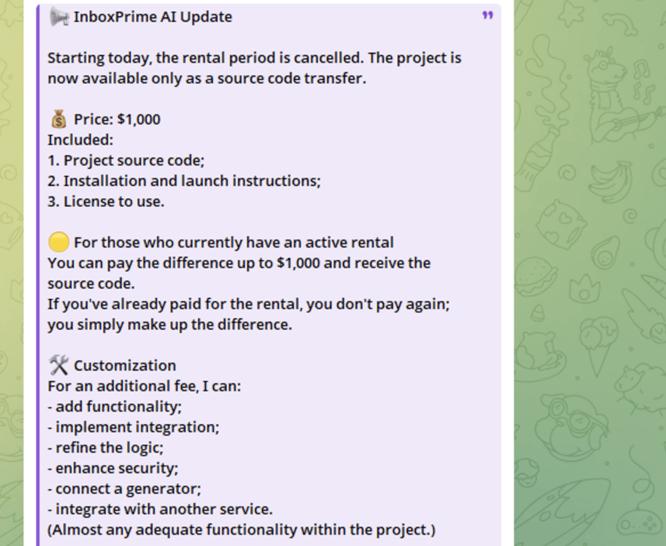

Dal punto di vista economico, InboxPrime AI è passato da un modello di phishing-as-a-service (MaaS) a una licenza lifetime venduta per una cifra pari a mille dollari. Questo significa che, con una cifra piuttosto abbordabile, qualsiasi gruppo o individuo criminale ha la possibilità di accedere ad un software complesso per la preparazione e la gestione di campagne di phishing.

L’evoluzione dei Phishing Kit come servizi

InboxPrime AI è parte di una nuova generazione di kit di phishing che iniziano ad incorporare l’intelligenza artificiale applicata al crimine informatico. Ricerche recenti documentano altri kit sofisticati tra cui BlackForce, GhostFrame e Spiderman, che facilitano il furto di credenziali su larga scala e tentano di bypassare controlli di sicurezza come l’autenticazione a più fattori (MFA).

BlackForce, ad esempio, è progettato per eseguire attacchi Man-in-the-Browser (MitB) che intercettano non solo nome utente e password, ma anche codici OTP generati da app o SMS, aggirando così le difese MFA che molti ambienti enterprise considerano robuste. Si tratta di un livello di sofisticazione in cui l’automazione non è solo generazione di messaggi, ma coinvolge tecniche attive di compromissione e manipolazione del traffico.

GhostFrame utilizza iframes nascosti e sottodomini randomizzati per evadere analisi statiche e dinamiche, mentre Spiderman permette di restringere l’accesso alle pagine di phishing in base a criteri geografici o di dispositivo, riducendo così il rumore e l’attenzione da parte dei sistemi di rilevazione.

Il phishing si sta evolvendo da una tattica di ingegneria sociale relativamente semplice a una disciplina automatizzata, modulare e stratificata, in cui l’agilità dell’intelligenza artificiale accelera la creazione di contenuti e la scalabilità delle campagne.

Tecniche di mitigazione

Passando al punto di vista SOC, i sistemi tradizionali di secure email gateway (SEG) sono spesso incentrati su regole fisse: pattern testuali, blacklist di domini e analisi superficiale dei mittenti. Il fatto che un phishing kit possa produrre milioni di combinazioni testuali e impersonare comportamenti legittimi di invio, rende tutti questi metodi obsoleti o inefficaci.

In parallelo, l’adozione sempre più diffusa di modelli di rilevazione basati su machine learning e deep learning, come quelli descritti in alcune ricerche accademiche recenti (tra cui Phishsense-1B) mostra in modo piuttosto chiaro come sia possibile andare oltre i limiti storici dei sistemi di filtraggio tradizionali, ottenendo una maggiore accuratezza e una migliore capacità di generalizzazione nella distinzione tra email legittime e tentativi di phishing. Questi modelli non si basano su singoli indicatori rigidi o su firme statiche, ma lavorano su una combinazione di segnali contestuali, caratteristiche linguistiche e coerenza semantica del messaggio, cercando di ricostruirne l’intento complessivo piuttosto che limitarsi a verificare la presenza di pattern sospetti.

Allo stesso tempo, però, l’uso dell’intelligenza artificiale sia nelle piattaforme difensive sia negli strumenti offensivi introduce una serie di nuove complessità che non possono essere ignorate. Anche modelli particolarmente avanzati possono produrre falsi negativi se addestrati su dataset parziali, sbilanciati o non aggiornati rispetto alle tecniche di attacco più recenti, e in alcuni casi possono persino essere aggirati deliberatamente attraverso tecniche di adversarial machine learning. Per questo motivo, le strategie di difesa che funzionano meglio nella pratica tendono a evitare un affidamento cieco sull’automazione, privilegiando invece un approccio più bilanciato in cui la rilevazione intelligente viene affiancata da processi di validazione multilivello, formazione continua degli utenti e un rafforzamento dell’awareness sul contesto e sull’identità reale dei mittenti.

Conclusioni

InboxPrime AI può essere considerato un punto di svolta nella cyber-crime economy grazie alla sua capacità di integrare tecniche di phishing estremamente avanzate, combinate con la realizzazione di veri e propri software con qualità pari a quella professionale. Si inserisce in un contesto più ampio di kit avanzati che mettono sempre più alla prova le capacità difensive delle organizzazioni, in un ambito come quello del phishing che storicamente è sempre risultato molto complesso da arginare.

Individuare tecniche di detection efficaci richiede un ripensamento delle tecnologie di difesa, con un passaggio verso sistemi comportamentali e di machine learning, ma anche un rafforzamento delle pratiche di sicurezza umana e processuale.