In mezzo a tutto lo spam telefonico a cui siamo ormai quasi abituati, ti sarà sicuramente capitato negli ultimi anni di ricevere messaggi di phishing a nome della tua banca, o chiamate da numeri che, una volta richiamati, risultavano in realtà inesistenti. Questo fenomeno prende il nome di spoofing telefonico, ovvero la manipolazione dell’identità del mittente in chiamate e SMS, ed è uno dei vettori più diffusi nelle campagne di phishing, social engineering e truffe digitali. Dai finti messaggi delle banche che invitano a “verificare un pagamento” alle chiamate che sembrano arrivare dall’assistenza clienti, questa tecnica sfrutta una delle infrastrutture più antiche e meno sicure del nostro ecosistema di comunicazione: la rete telefonica tradizionale e i suoi protocolli storici.

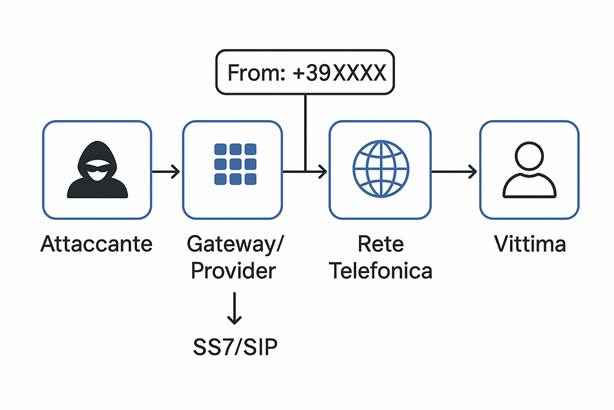

La diffusione del VoIP, l’apertura dei servizi di messaggistica aziendale verso gateway online e la disponibilità di servizi telefonici “programmabili” hanno reso lo spoofing più accessibile anche per attori con competenze tecniche limitate. Un attaccante non deve “hackerare” un numero, è sufficiente sfruttare il modo in cui le reti telefoniche si fidano delle informazioni fornite dagli operatori o dalle piattaforme che originano il traffico.

Capire come funziona lo spoofing da un punto di vista tecnico è essenziale per chiunque lavori nell’ambito della cybersecurity, della sicurezza applicativa o della protezione dei servizi digitali. Questo articolo analizza i meccanismi tecnici alla base del fenomeno, i limiti strutturali delle reti di telecomunicazione e le possibili mitigazioni oggi disponibili.

Come funziona l’architettura delle reti di chiamate e SMS

Per comprendere lo spoofing occorre partire dall’architettura delle reti telefoniche. La maggior parte dell’infrastruttura moderna combina due mondi: il vecchio SS7 (Signaling System No.7), utilizzato dagli operatori tradizionali, e il VoIP basato su SIP (Session Initiation Protocol), sempre più diffuso per chiamate e invio di SMS tramite API.

Nel modello SS7, quando un operatore inoltra una chiamata, include nei messaggi di segnalazione il numero del chiamante (CLI, Caller Line Identification). Storicamente questo dato veniva considerato attendibile perché inviato solo da operatori ufficiali: l’intera rete si basava sull’assunto che chi fornisce il dato sia un attore legittimo. Si tratta quindi di una logica di “trust by default”, molto lontana dalla “zero-trust” di cui si sente parlare oggigiorno, e che infatti è uno dei problemi fondamentali di un sistema che non prevede nessun meccanismo di autenticazione.

Nel mondo VoIP, SIP gestisce le chiamate tramite pacchetti che includono header come From, Contact e P-Asserted-Identity e all’interno di questi campi viene indicato anche il numero del chiamante. Anche qui, la rete tende a fidarsi delle informazioni provenienti da determinati nodi, specialmente se questi appartengono a provider certificati o a gateway riconosciuti. La stessa dinamica esiste negli SMS: piattaforme aziendali e gateway di invio consentono l’uso di numeri alfanumerici (es. “BancaXYZ”) o numeri telefonici, ma non sempre implementano controlli rigorosi sulla proprietà del numero dichiarato.

L’unione di queste due infrastrutture — SS7 e SIP — crea un ecosistema eterogeneo in cui il dato “numero del mittente” può attraversare molteplici reti senza essere verificato in modo indipendente.

Cosa serve per realizzare uno spoofing?

Come avrai ormai capito, il problema del sistema consiste nel fatto che il dato dell’identità del chiamante è auto-dichiarato e non autenticato, consentendo così qualsiasi genere di spoofing con il minimo sforzo. Quando una piattaforma VoIP invia una chiamata, può specificare un numero arbitrario nell’header SIP, e se la rete che lo riceve ritiene attendibile il provider, lo inoltrerà senza ulteriori controlli.

Se la rete non verifica che il soggetto che ha originato la chiamata sia effettivamente il proprietario di quel numero, la verifica ricade tutta sul provider telefonico, che potrebbe avere dei controlli, ma non esiste uno standard globale obbligatorio. Di base, i gateway accettano numeri personalizzati per esigenze legittime (call center, aziende con numerazione presentata unificata, servizi programmabili), e questa flessibilità può essere abusata.

Il fenomeno diventa ancora più complesso negli SMS. I gateway permettono l’impostazione dello “sender ID”, spesso senza validazione rigorosa. Le casistiche nate per usi perfettamente leciti (brand messaging, OTP aziendali, notifiche di servizio) diventano uno strumento perfetto per campagne di smishing.

Un altro elemento che contribuisce alla semplicità dello spoofing è la frammentazione del sistema. Le reti mobili di diversi Paesi, combinando operatori storici, MVNO, provider VoIP, carrier transitari e gateway API, creano percorsi in cui il controllo dell’identità del mittente è inconsistente. Anche implementare filtri a livello nazionale è complesso e spesso inefficace, perché il traffico può entrare da operatori esteri che non applicano le stesse regole.

Per tutte queste ragioni, effettuare spoofing telefonico non richiede particolari conoscenze tecniche; tutto ciò che serve è individuare un provider che permette di inviare chiamate o messaggi mediante API, e che non preveda particolari misure di sicurezza.

A quel punto, per effettuare lo spoofing è sufficiente una chiamata API simile a questa:

curl -X POST https://black-provider.com/text

--data-urlencode phone='5555555555' # Numero di telefono a cui inviare il messaggio

--data-urlencode message='Hello world' # Il corpo del messaggio

--data-urlencode sender='Your Own Bank' # Il nome visualizzato

-d key='api-key' # Chiave API per usare il servizio del ProviderIl cuore del processo è il campo che qua abbiamo definito “sender” e che nelle reti telefoniche viene chiamato “Alphanumeric Sender ID”, ovvero quel nome o numero che viene mostrato al ricevente dell’SMS sul proprio dispositivo. Se il provider non prevede controlli e ti permette di scrivere qualsiasi cosa, il messaggio verrà recapitato esattamente così.

Quindi chiunque può inviare un messaggio fingendosi qualcun altro?

A livello tecnico la risposta è semplice: sì, è possibile.

Ma, se ci conosci, saprai che non ci piacciono i sensazionalismi. La risposta è più complessa. Negli ultimi anni, molti provider hanno introdotto verifiche più rigide sui mittenti, soprattutto per quanto riguarda gli alphanumeric sender ID e i numeri presentati tramite servizi VoIP. Queste misure non correggono le debolezze dei protocolli sottostanti, ma limitano ciò che un utente può configurare a livello di servizio. Per questo motivo, per un singolo utente malintenzionato che utilizza provider regolamentati, soprattutto in Europa e negli Stati Uniti, dove regolamentazione e KYC sono più stretti, replicare lo spoofing non è affatto semplice.

Il quadro cambia in altri contesti. In diverse regioni di Asia e Africa i controlli sui mittenti non sono ancora così maturi e l’adozione di misure anti-spoofing è più frammentata: in questi mercati, la falsificazione del numero o del sender ID può risultare ancora relativamente semplice.

Infine, le debolezze strutturali dei protocolli telefonici permettono a gruppi criminali organizzati, come gruppi state-sponsored, di operare a un livello diverso: non si affidano ai provider commerciali, ma sfruttano infrastrutture telco compromesse o rapporti con operatori regionali. In questi scenari la capacità di manipolare il sender ID diventa molto più difficile da contrastare.

Conclusione

Lo spoofing telefonico non è diffuso perché esistono strumenti avanzati o attaccanti particolarmente abili, ma perché l’infrastruttura alla base delle comunicazioni telefoniche è stata progettata in un’epoca in cui l’autenticazione dell’identità non era una priorità. Il sistema oggi si trova a gestire un problema moderno utilizzando protocolli storici che non prevedono firme digitali, validazioni distribuite o controlli crittografici.

In futuro dobbiamo aspettarci un’adozione più ampia di standard come STIR/SHAKEN, la validazione crittografica dei messaggi aziendali e l’eliminazione graduale delle infrastrutture più vulnerabili. Fino ad allora, comprendere i meccanismi tecnici dello spoofing e riconoscerne la semplicità operativa è un passo fondamentale per difendersi e progettare sistemi sicuri in un ecosistema di comunicazione sempre più manipolabile.