Esiste qualcosa di più spaventoso di scoprire che i propri dati aziendali sono finiti nel Dark Web? Probabilmente non per chi lavora nella cybersecurity. Negli ultimi anni, marketplace come BreachForums, Exploit e Genesis Market hanno ospitato milioni di credenziali rubate, database aziendali, configurazioni di sistemi e interi dump di email interne.

In molti casi, le vittime scoprono la violazione solo dopo che i dati sono stati messi in vendita o condivisi pubblicamente, come nel caso recente di un grande fornitore europeo di servizi IT, che ha scoperto la compromissione dei propri server solo quando un analista di threat intelligence ha segnalato un pacchetto di 70 GB di dati aziendali in vendita per 2.000 dollari in Bitcoin. Il leak non era ancora apparso in alcun portale di “data breach notification”.

Comprendere quali sono gli indicatori tecnici e comportamentali che suggeriscono che un data leak sia stato pubblicato o messo in vendita è oggi una competenza cruciale per i team di sicurezza. In questo articolo analizziamo i cinque principali segnali da riconoscere, i meccanismi tecnici dietro di essi e come verificarli con strumenti di threat intelligence e OSINT.

Come funziona la vendita di dati nel Dark Web

Ne abbiamo parlato approfonditamente QUI. Per farla breve: il Dark Web rappresenta solo una piccola porzione della rete, accessibile tramite strumenti come Tor o I2P, ma ospita un ecosistema estremamente attivo di marketplace, forum e canali chiusi dove vengono scambiati dati rubati.

I data broker criminali operano spesso su più livelli:

- Raccolta dei dati: tramite malware infostealer, credential stuffing o compromissioni dirette.

- Valutazione e filtraggio: verifica della qualità dei dati, rimozione dei duplicati e categorizzazione per settore o provenienza.

- Vendita o leak pubblico: caricamento dei dataset su forum underground o su piattaforme dedicate (spesso tramite file hosting esterni o onion links).

- Rivendita secondaria: altri attori acquistano i dump per campagne di phishing mirato, frodi finanziarie o ransomware.

Il modello di business è ormai sofisticato: alcuni gruppi offrono “data-as-a-service”, con accesso in abbonamento e aggiornamenti continui. Ciò rende difficile per un’azienda sapere quando e dove i propri dati vengano effettivamente esposti, se non attraverso un monitoraggio costante.

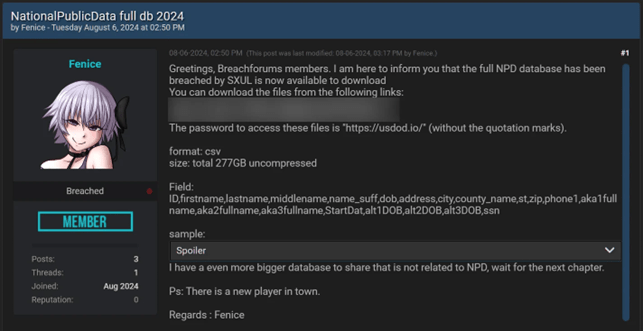

1. Presenza di campioni (“sample”) con pattern riconoscibili

Il primo e più evidente segnale è la pubblicazione di campioni parziali (sample) di un database. Gli attori criminali raramente pubblicano subito l’intero dataset: preferiscono diffondere porzioni limitate — ad esempio le prime 100 righe di un dump SQL o un elenco parziale di email aziendali — per dimostrarne l’autenticità.

Un analista può riconoscere un possibile leak tramite indicatori come:

- Dominio aziendale presente in indirizzi email (@azienda.com).

- Nomi utente coerenti con gli standard interni (es. nome.cognome).

- Struttura coerente con un database noto (es. users, clients, invoices).

Un esempio tipico di “sample leak” in vendita appare in forma di snippet SQL come:

INSERT INTO users (id, name, email, password) VALUES

(1, ‘m.rossi’, ‘m.rossi@azienda.com’, ‘hash:SHA1:ab3f…’),

(2, ‘l.bianchi’, ‘l.bianchi@azienda.com’, ‘hash:SHA1:34ac…’);

Verificare un leak di questo tipo richiede un’analisi incrociata con hash noti o dati pubblici, per determinare se i valori appartengono realmente a sistemi aziendali compromessi. Strumenti come hashcat, Ciphey o DeHashed possono aiutare a correlare o deanonimizzare i campioni.

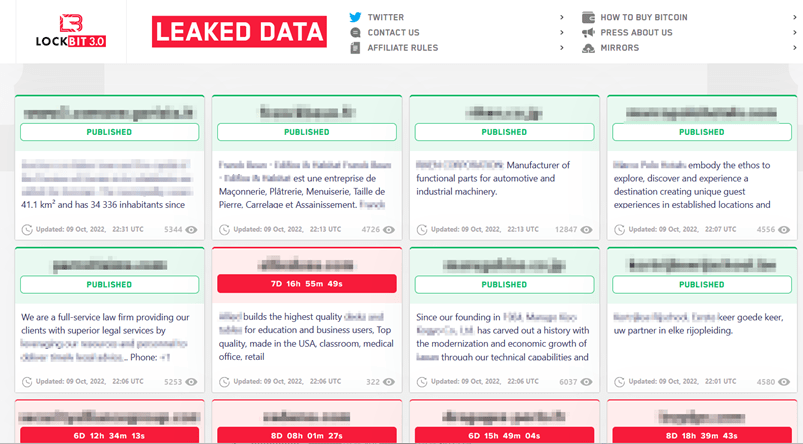

2. Indicatori nei canali di leak announcement

Molte gang ransomware e gruppi criminali gestiscono canali Telegram, forum o siti “leak site” dove annunciano le vittime compromesse. Anche in assenza di un dump effettivo, la comparsa del nome della tua azienda in questi spazi è un indicatore da non ignorare.

Questi annunci includono spesso:

- Nome dell’azienda o dominio internet.

- Descrizione del tipo di dati (“customer database”, “internal emails”, “contracts”).

- Proof of access: screenshot di directory, backup o pannelli interni.

- Timer o countdown per la pubblicazione dei dati (“data leak countdown”).

Un esempio concreto è il “leak blog” gestito da LockBit o Cl0p, dove vengono pubblicati i nomi delle vittime e, in seguito, i file veri e propri.

Un’analisi automatizzata di questi siti tramite feed di threat intelligence (o alla nostra sezione dedicata!) consente di ricevere alert immediati se compare un riferimento al proprio dominio o brand.

3. Attività anomale nei mercati underground

Un segnale più sottile ma altrettanto importante è la repentina comparsa di offerte o keyword legate alla propria azienda nei mercati underground. Spesso non si tratta di leak completi, ma di “accessi RDP”, “VPN credentials” o “email dump” che includono riferimenti diretti o indiretti.

Gli analisti di cyber threat intelligence usano strumenti dedicati per eseguire query mirate nei marketplace .onion, cercando combinazioni di keyword, ad esempio:

“azienda.com” OR “nomeazienda” OR “clienti azienda”

La comparsa di risultati coerenti può indicare:

- Un insider che tenta di vendere informazioni interne.

- Un access broker che offre credenziali per accedere ai sistemi aziendali.

- Una campagna di credential stuffing che ha generato un database correlato.

In molti casi, questo tipo di rilevazione precede di settimane l’effettiva pubblicazione di un data leak completo.

4. Correlazione di IOC e account compromessi

Un altro segnale chiave proviene dal monitoraggio degli Indicator of Compromise (IOC) associati a campagne di furto credenziali o malware infostealer. I dump raccolti da stealer come RedLine, Raccoon o Vidar vengono regolarmente caricati su canali Telegram o venduti in blocco.

Se tra le credenziali o i cookie rubati compaiono domini o account aziendali, significa che le macchine di alcuni dipendenti sono state infettate e che dati aziendali potrebbero essere in circolazione.

Per identificare questi casi, è utile:

- Integrare feed IOC da fonti come ANY.RUN, Malpedia o Abuse.ch.

- Automatizzare la ricerca di domini aziendali nei data stealer logs tramite API.

- Correlare le evidenze con sistemi interni (Active Directory, Okta, M365) per validare la compromissione.

Questo tipo di analisi richiede un approccio proattivo di threat hunting, ma può fornire segnali precoci di esfiltrazione dei dati aziendali.

5. Diffusione di file hash o metadati univoci

Infine, un indicatore spesso trascurato è la presenza di hash di file o identificatori univoci (come SHA256 o MD5) associati ai dati dell’azienda in repository pubblici o su forum underground. Gli attori malevoli pubblicano frequentemente solo l’hash dei file per dimostrare di possederli, mantenendoli cifrati fino alla vendita.

Un esempio:

SHA256: 0d63f92ab7d3… – client_db_2024.zip – 1.3GB

Un team di sicurezza può monitorare queste tracce utilizzando piattaforme come:

- MalShare o VirusTotal Intelligence (per hash e metadati condivisi).

- Ahmia o OnionLand Search (per ricerche testuali su Tor).

- Soluzioni SIEM integrate con regole YARA o regex per il matching di pattern noti.

La correlazione di hash con asset aziendali (ad esempio backup o dump legittimi) può confermare se i dati pubblicati corrispondono a materiali effettivamente sottratti.

Implicazioni di sicurezza e prevenzione

Rilevare la presenza dei propri dati nel Dark Web non è solo una questione di immagine o compliance: ha implicazioni dirette sulla sicurezza operativa.

Una volta confermato il leak, occorre:

- Attivare un incident response plan con priorità alla revoca di credenziali e accessi.

- Valutare l’estensione del danno, distinguendo tra dati pubblici, sensibili e regolamentati (GDPR, PCI-DSS, ecc.).

- Contattare i partner o i clienti coinvolti, in particolare se i dati includono informazioni personali.

- Conservare le evidenze del leak (link, hash, timestamp) per eventuali indagini forensi o azioni legali.

È importante sottolineare che non sempre un riferimento nel Dark Web implica una compromissione diretta: spesso si tratta di dati aggregati da vecchie raccolte e duplicati. Tuttavia, la verifica tecnica approfondita è imprescindibile per evitare falsi positivi o sottovalutazioni.

Conclusione

Sapere che i propri dati potrebbero essere in vendita nel Dark Web è una realtà operativa con cui ogni organizzazione deve confrontarsi.

I cinque indicatori descritti — campioni di dati, annunci nei leak site, attività nei mercati underground, IOC compromessi e hash pubblicati — rappresentano la bussola di un moderno sistema di Dark Web intelligence. Monitorarli in modo sistematico consente di anticipare l’impatto di una violazione, spesso prima che questa emerga in modo pubblico.

Per i professionisti della sicurezza, la sfida è combinare strumenti automatizzati di scanning con analisi umana contestuale, capace di distinguere rumore da segnali reali. La prevenzione, oggi, non si gioca solo nei firewall o nei sistemi EDR, ma anche nella capacità di monitorare gli spazi digitali dove il valore più sensibile di un’azienda — i suoi dati — può essere venduto al miglior offerente.