I Large Langue Model (LLM) vengono solitamente utilizzati per rispondere a domande, riassumere testo, scrivere codice o generare immagini. Tuttavia, questi modelli possono anche essere manipolati da cyber criminali per compiere attività illecite. I “MALLA”, acronimo per Malicious LLM Application, sono delle applicazioni che integrano l’utilizzo di Large Language Model specializzati nella generazione e automazione di attacchi informatici. La facile disponibilità di questi strumenti rende possibile anche a utenti poco esperti l’esecuzione di attacchi sofisticati, aumentando così sia la frequenza che la complessità delle minacce.

In questo articolo offriamo una panoramica sul fenomeno dei MALLA, esaminandone l’ecosistema, le strategie di promozione, le principali tecniche di mitigazione e presentando alcuni esempi concreti del loro impiego.

Questo articolo è stato scritto a scopo puramente educativo e informativo. L’autore non approva l’uso di queste tecniche per attività illegali o non etiche. L’uso delle informazioni contenute in questo articolo è a tuo rischio e responsabilità. Ti incoraggiamo a utilizzare queste tecniche solo in ambienti di test autorizzati e in conformità con le leggi locali e le normative sulla sicurezza informatica.

Cosa sono i MALLA?

I “MALLA”, acronimo per Malicious LLM Application, sono delle applicazioni che integrano l’utilizzo di Large Language Model specializzati nella generazione e automazione di attacchi informatici. Potresti domandarti come sia possibile sfruttare gli LLM per scopi illeciti se questi presentano i cosiddetti guardrail, ovvero meccanismi progettati per monitorare e regolare il comportamento dell’LLM per prevenire output dannosi quali disinformazione, violazioni della privacy o contenuti illegali. Esistono due possibilità:

- Large Language Models non censurati, ovvero degli LLM che sono progettati senza guardrails, e che quindi possono essere utilizzati senza alcuna restrizione.

- Attacchi di Prompt Jailbreak, ovvero degli attacchi che sfruttano dei prompt ad-hoc con lo scopo di eludere i guardrails, e quindi, utilizzare l’LLM liberamente.

Ecosistema dei MALLA

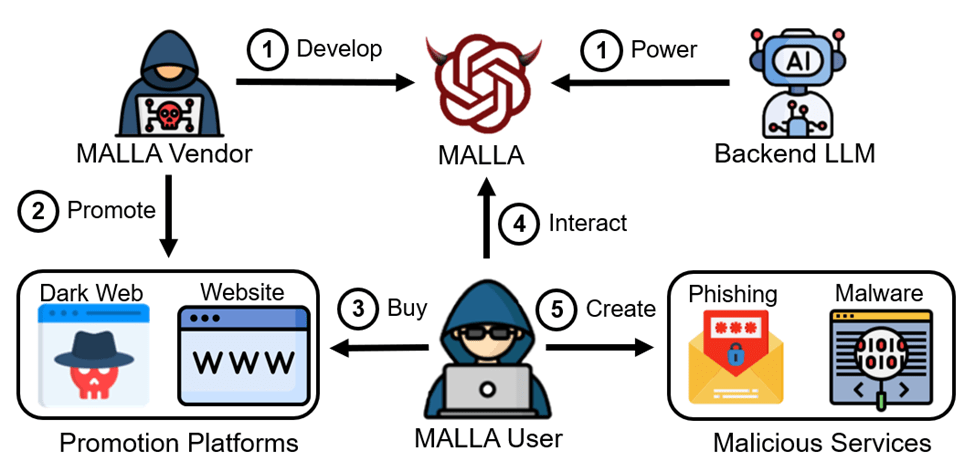

L’ecosistema dei MALLA può essere schematizzato come nell’immagine seguente:

- I vendor di MALLA sviluppano queste applicazioni utilizzando degli LLM specializzati in attacchi informatici;

- I MALLA vengono sponsorizzati nei canali classicamente utilizzati dai cyber criminali;

- Un utente malintenzionato acquista un MALLA selezionandolo tra quelli presenti nei canali menzionati;

- L’utente malintenzionato interagisce con il MALLA analogamente a come interagiamo quotidianamente con il nostro chatbot di fiducia: viene inviato un prompt e, dopo che il prompt viene processato dall’LLM, l’utente riceve una risposta;

- L’utente che interagisce con il MALLA può, senza alcune limitazione, sviluppare malware, scrivere email di phishing, generare pagine di phishing e molto altro.

Esistono anche delle piattaforme pubbliche come Poe e FlowGPT dove è possibile trovare dei prototipi di MALLA, meno potenti di quelli acquistati a pagamento ma che possono essere utilizzati per testare le potenzialità di queste applicazioni.

Strategie utilizzate dai Vendor di MALLA

I MALLA vengono sponsorizzati principalmente sul dark web, dove l’elevato grado di anonimato e la protezione dati garantiscono una maggiore sicurezza ai cyber criminali. Tuttavia, è possibile acquistare MALLA anche sue piattaforme web accessibili pubblicamente. Ad esempio, la piattaforma BTCPay offre una pagina in cui è possibile acquistare WormGPT, uno dei MALLA più noti.

Per quanto riguarda le strategie di vendita, i MALLA vengono offerti principalmente in due modalità: abbonamento oppure acquisto a prezzo fisso. Nel primo caso, analogamente a un abbonamento a ChatGPT Plus, l’utente può sottoscrivere un piano mensile per accedere ai servizi offerti dal MALLA. Nel secondo caso, invece, l’acquisto garantisce all’utente l’accesso permanente al MALLA. La strategia di vendita preferita dai cyber criminali è il modello ad abbonamento, poiché assicura maggiori introiti economici. Di conseguenza, i MALLA disponibili a prezzo fisso sono in netta minoranza. Attualmente, il MALLA più costoso risulta essere Xanthorox, rilasciato nel marzo 2025 e accessibile tramite abbonamento.

Esempio di utilizzo

I MALLA si presentano all’utente in modo simile ai comuni chatbot basati su LLM, come ChatGPT, DeepSeek o Copilot. La differenza cruciale è che, a differenza di questi strumenti leciti, l’LLM integrato nei MALLA è stato appositamente progettato e addestrato per generare contenuti finalizzati alla realizzazione attacchi informatici. Questi sistemi non applicano alcuna restrizione, nemmeno quando i prompt hanno finalità chiaramente malevole. Di conseguenza, un utente malintenzionato può sfruttare un MALLA per generare con facilità pagine di phishing, email fraudolente, malware e altri vettori d’attacco.

Nel video seguente viene mostrato come il MALLA Xanthorox possa essere utilizzato per generare un ransomware, sfruttando quattro diversi metodi di cifratura:

Strategie di mitigazione

Per limitare l’utilizzo dei MALLA e contrastare eventuali attacchi condotti attraverso questi strumenti, è possibile adottare diverse strategie di mitigazione:

- Monitoraggio dei canali di distribuzione, sia nel web in chiaro sia nel dark web, al fine di ostacolare la vendita e la diffusione dei MALLA.

- Miglioramento dei guardrails per evitare che questi possano essere elusi tramite attacchi di Prompt Jailbreak.

- Restrizione dell’accesso agli LLM non censurati, garantendone l’utilizzo esclusivamente a entità affidabili e controllate.

- Utilizzo dei MALLA in attività di red teaming, al fine di identificare pattern di attacco e, di conseguenza, sviluppare regole da integrare nei sistemi di difesa.

- Sviluppo di LLM specializzati nella difesa informatica, come Sec-Gemini, modello progettato da Google, in grado di analizzare dati di cybersecurity sfruttando l’Intelligenza Artificiale per migliorare l’identificazione, la comprensione e la mitigazione delle minacce informatiche.

Conclusione

Gli LLM hanno portato notevoli benefici, rendendo più rapide ed efficienti attività che un tempo richiedevano tempo e sforzi considerevoli. Tuttavia, questi stessi modelli possono essere sfruttati da cyber criminali per scopi illeciti. I MALLA (Malicious LLM Applications) sono delle applicazioni che sfruttano LLM specializzati nella generazione di attacchi informatici. La facilità di accesso a questi strumenti consente anche a utenti con scarse competenze tecniche l’esecuzione di attacchi sofisticati, aumentando così sia la frequenza che la complessità delle minacce. Per questo motivo, è fondamentale rimanere costantemente aggiornati sulle tecniche e strategie adottate dai criminali informatici, affinché le aziende e gli esperti del settore non si facciano trovare impreparati.