Una foto del tramonto, un meme divertente o lo sfondo scaricato da un sito qualsiasi: sembrano file innocui, vero? Eppure, dentro qualsiasi di queste immagini si può nascondere una minaccia. I cybercriminali oggi sfruttano una tecnica chiamata steganografia per nascondere malware all’interno di file grafici, aggirando i controlli antivirus e riuscendo così a colpire anche utenti più esperti.

In questo articolo vediamo come funziona, perché è efficace e come puoi proteggerti, anche se non sei un esperto informatico. Ma se un po’ di tecnica ti incuriosisce, troverai anche alcuni dettagli su come questi attacchi vengono costruiti.

Cos’è la steganografia e come funziona

In informatica, la steganografia è l’arte di nascondere informazioni all’interno di contenuti digitali. Nel caso delle immagini, si tratta di inserire dati in modo che l’immagine resti visivamente identica all’originale, ma contenga al suo interno del codice, un payload o istruzioni malevole.

Questa tecnica sfrutta il modo in cui sono rappresentati i dati nelle immagini raster (come PNG, JPG o BMP). Ogni pixel di un’immagine è composto da valori numerici che rappresentano i colori: modificando i bit meno significativi (LSB – Least Significant Bit) di questi valori, è possibile iniettare dati binari senza alterare visivamente l’immagine. Ad esempio, il colore RGB (255, 255, 255) può essere leggermente modificato in (255, 255, 254) senza che l’occhio umano noti alcuna differenza.

Un esempio classico:

- Immagine originale:

Pixel RGB = (10110010, 11001101, 11100011) - Dopo l’iniezione (LSB steganography):

Pixel RGB = (10110011, 11001100, 11100010)

In questo modo si possono nascondere istruzioni, URL, comandi PowerShell, shellcode o altri payload, spesso compressi o criptati.

Alcuni tool open source (come Steghide, OpenStego o stegsolve) permettono di creare e rilevare steganografia, ma i cybercriminali più evoluti preferiscono sviluppare tool personalizzati per sfuggire ai controlli automatici.

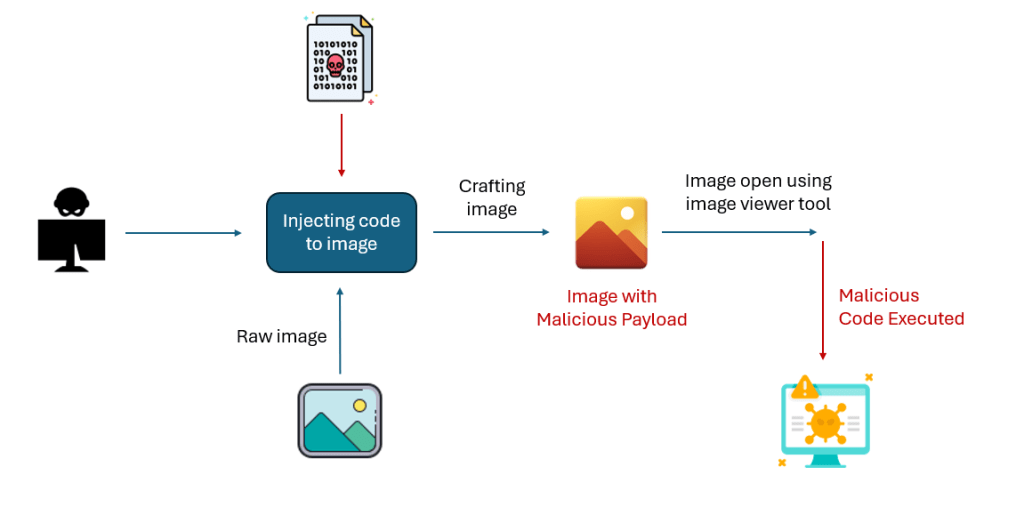

Pattern di attacco con immagini steganografiche

Spesso, l’immagine steganografica non è l’inizio dell’attacco, ma uno degli strumenti utilizzati in una catena più complessa. Ecco una panoramica tecnica (semplificata) di come potrebbe svolgersi un attacco:

- Compromissione iniziale

L’utente riceve un’email di phishing o visita un sito compromesso che scarica sul sistema un loader, solitamente un eseguibile piccolo e difficile da rilevare. - Download dell’immagine steganografica

Il loader scarica un file immagine (ad esempio un .png) da un server remoto controllato dall’attaccante. L’immagine, all’apparenza innocua, contiene all’interno il payload vero e proprio. - Estrazione del payload

Il loader contiene codice specifico per leggere i dati nascosti nell’immagine (di solito decriptando una porzione specifica di bit). Una volta estratto, il malware viene eseguito in memoria, spesso senza mai scriversi su disco (fileless execution). - Esecuzione e comunicazione C2

Il malware può avviare la sua fase attiva: esfiltrare dati, installare ransomware o stabilire comunicazioni con un server di comando e controllo (C2). In alcuni casi, anche le risposte del server C2 sono inviate sotto forma di immagini steganografiche, permettendo al malware di aggiornarsi o ricevere comandi senza farsi notare.

Questo approccio rende particolarmente difficile l’analisi comportamentale e il rilevamento statico da parte degli antivirus, che spesso si limitano ad analizzare l’header dei file o il comportamento di applicazioni visibilmente sospette.

Perché è difficile da individuare?

Uno dei motivi per cui la steganografia è tanto efficace, soprattutto in ambito malware, è che non dà segnali evidenti di sé. Un file immagine infetto, se aperto con un normale visualizzatore, si comporta esattamente come ci si aspetta: mostra un contenuto visivo perfettamente coerente, senza errori, glitch o comportamenti anomali.

A livello tecnico, i dati vengono spesso nascosti modificando solo i bit meno significativi dei pixel – quelli che, anche se cambiati, non alterano visibilmente l’immagine. L’effetto è completamente invisibile a occhio nudo.

Un altro aspetto che complica il rilevamento è che queste immagini passano attraverso i controlli standard senza sollevare allarmi. I formati come PNG o JPEG sono considerati sicuri e, nella maggior parte dei sistemi, non vengono ispezionati a fondo. Alcuni antivirus eseguono controlli superficiali su file multimediali – spesso solo sugli header o sulle dimensioni complessive – ma difficilmente analizzano il contenuto binario bit per bit, soprattutto se non c’è un’esecuzione immediata collegata al file.

In contesti aziendali o professionali, la difficoltà aumenta ulteriormente. Le immagini possono essere caricate da URL legittimi – come repository su GitHub, servizi di content delivery (CDN) o piattaforme di image hosting comuni – rendendo impossibile distinguere traffico legittimo da quello malevolo. Bloccare tutte le immagini da questi domini porterebbe a una marea di falsi positivi e disagi operativi.

Infine, non va sottovalutato l’uso combinato della steganografia con altre tecniche di evasione. Un’immagine infetta non agisce quasi mai da sola: spesso viene letta da un loader già presente sul sistema, che estrae il contenuto cifrato e lo esegue in memoria. Questo significa che il comportamento malevolo non è legato al file immagine in sé, ma al software che lo interpreta. Di conseguenza, anche i sistemi di rilevamento comportamentale devono saper correlare eventi a più livelli per poter identificare l’attacco.

Tutto questo rende la steganografia una tecnica non invisibile in senso assoluto, ma molto efficace a mimetizzarsi. Per individuarla servono strumenti mirati, competenze specifiche e, soprattutto, la consapevolezza che qualsiasi elemento può essere usato come vettore d’attacco.

Come difendersi

Come per quasi tutti gli attacchi informatici, difendersi dalla steganografia richiede consapevolezza, strumenti tecnici e una buona postura di sicurezza. Ecco alcune best practice:

- Non fidarti delle immagini sconosciute: se ricevi un’immagine via email o messaggio da una fonte che non conosci (o che sembra insolita), evita di scaricarla.

- Controlla il comportamento anomalo del sistema: rallentamenti, connessioni a server remoti, o apertura di processi sospetti dopo l’apertura di un file immagine potrebbero essere segnali di allarme.

- Usa strumenti di rilevamento avanzato: alcune suite antivirus includono moduli per la rilevazione di LSB steganography o attività fileless. In contesti aziendali, strumenti EDR possono analizzare la memoria e i comportamenti a runtime.

- Aggiorna regolarmente il sistema e i software: molti attacchi sfruttano vulnerabilità note. Un sistema aggiornato è meno esposto, anche se l’attacco arriva da un’immagine.

- Se sei un professionista IT o SOC analyst: considera di integrare nella tua pipeline di analisi strumenti come binwalk, zsteg o ExifTool per analizzare immagini sospette in modo più approfondito.

Conclusione

Come abbiamo visto, anche un semplice file immagine può diventare un pericolo per i nostri dispositivi. Il key takeaway (per usare un inglesismo che fa ormai parte del linguaggio comune) di questa analisi è – ancora una volta – che conoscere le tecniche di attacco più utilizzate è fondamentale per chiunque, esperti del settore e professionisti, amatori e utenti comuni, e permette di proteggere adeguatamente i propri dispositivi e i sistemi, sia personali che aziendali.

Hai trovato utile questo articolo? Condividilo con amici e colleghi: più persone sanno, più siamo tutti al sicuro.