La Gen Z è la generazione più abituata al digitale, ma sta diventando anche una delle prede preferite dai cybercriminali. È un paradosso sempre più evidente nel mondo della sicurezza informatica: i “nativi digitali”, cresciuti tra swipe e streaming, spesso ignorano quanto siano profondamente integrati i rischi informatici nelle piattaforme che usano ogni giorno.

A differenza delle generazioni precedenti, che vedono gli strumenti digitali come un’aggiunta esterna alla vita reale, la Gen Z vive dentro Internet. Lo usa per studiare, acquistare, socializzare, esprimersi. E gli attaccanti si stanno adattando di conseguenza. Il phishing via email è solo una piccola parte: oggi si parla di social engineering su TikTok, credential stuffing nei giochi online, deepfake nelle chat private.

Abbiamo analizzato le tecniche usate dagli hacker contro la Gen Z—e scoperto (o confermato) che essere nativi digitali non vuol dire per forza essere anche consapevoli.

L’attacco non parte più dall’email

Le classiche campagne di phishing via email esistono ancora, ma sono sempre meno efficaci con una generazione che raramente apre la propria casella di posta. La Gen Z preferisce le chat, i social e le piattaforme di gaming—e gli attaccanti li seguono lì.

Malware, phishing e truffe si diffondono oggi attraverso le Instagram Stories, i server Discord o i thread su Reddit. Un utente che condivide un software “craccato” su un subreddit potrebbe veicolare un installer infetto. Un messaggio diretto da un falso influencer che offre una collaborazione può nascondere una pagina di phishing perfettamente camuffata.

L’attacco non parte più da un file .exe in allegato, ma si insinua attraverso i social network.

Come vengono presi di mira i gamer

Nel periodo di dodici mesi a partire dal 1° aprile 2024, il team di ricerca di Kaspersky ha registrato almeno 19 milioni di tentativi di diffusione di malware camuffati da videogiochi popolari tra la Generazione Z. I tre titoli maggiormente sfruttati in questi attacchi sono stati GTA, Minecraft e Call of Duty, che da soli hanno totalizzato 11,2 milioni di tentativi. Questi titoli vantano enormi community online, dove si creano continuamente contenuti, mod, cheat e versioni crackate, rendendoli bersagli ideali.

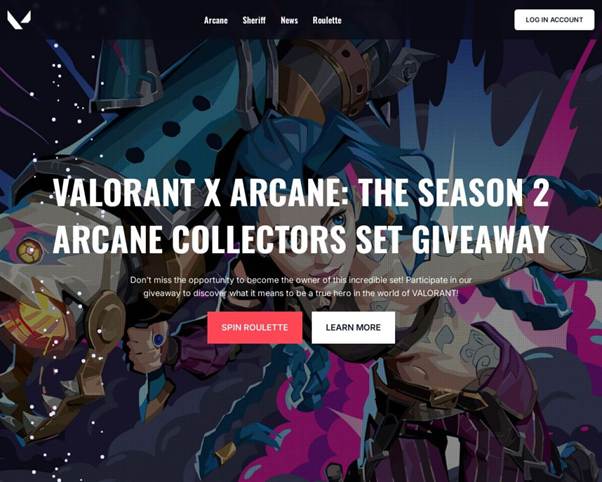

Una delle minacce più comuni per i gamer della Gen Z è il phishing, in cui gli attaccanti si spacciano per entità affidabili e offrono ricompense gratuite in-game per indurre le vittime a fornire dati personali. Offerte di scambio allettanti e facili metodi per guadagnare denaro sono alcune delle tecniche più sfruttate.

Ad esempio, è stato individuato un sito di phishing che imitava in modo convincente una campagna ufficiale di Riot Games, progettata per unire l’universo del gioco Valorant e quello della serie animata Arcane. Gli utenti erano invitati a “far girare la ruota” per vincere skin esclusive. In realtà, i partecipanti fornivano inconsapevolmente le credenziali dei propri account di gioco, dati bancari e numeri di telefono a terze parti, senza ricevere alcuna ricompensa.

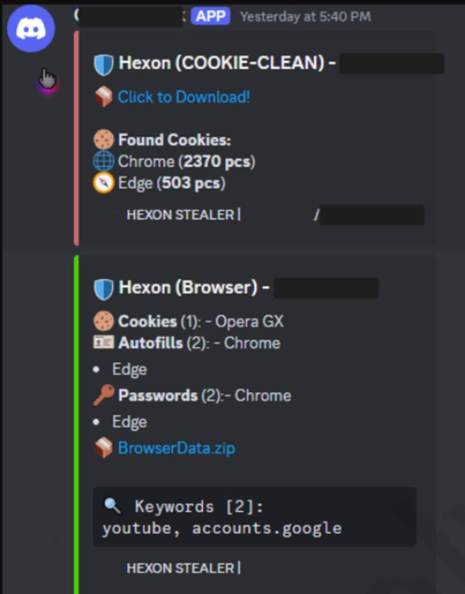

Ma non si tratta solo di frodi. A novembre 2024, il Global Research and Analysis Team (GReAT) ha scoperto una campagna in cui veniva diffuso lo stealer Hexon, camuffato da file di installazione di videogiochi. Una volta eseguito, il malware esfiltrava dati da piattaforme di gioco, come Steam, ma anche da app di messaggistica (Telegram, WhatsApp) e social media (TikTok, YouTube, Instagram, Discord).

Questi installer malevoli venivano distribuiti su forum di gaming, chat su Signal e Telegram, canali Discord e siti di file sharing. Gli attaccanti promuovevano Hexon tramite un modello malware-as-a-service (MaaS), in cui cybercriminali più esperti forniscono tool malevoli a soggetti meno competenti, dietro compenso.

Poco tempo dopo, l’autore di Hexon ha annunciato un rebranding del malware, ora chiamato “Leet”, offerto con uno sconto del 50%. A differenza del predecessore, Leet è in grado di eludere ambienti di sandboxing controllando l’indirizzo IP pubblico e le caratteristiche hardware del dispositivo infetto. Se rileva un ambiente virtualizzato, il malware si arresta automaticamente.

Come vengono presi di mira fan di film, serie TV e anime

Sempre analizzando i dati forniti dal Kaspersky Security Network (KSN), è emerso che:

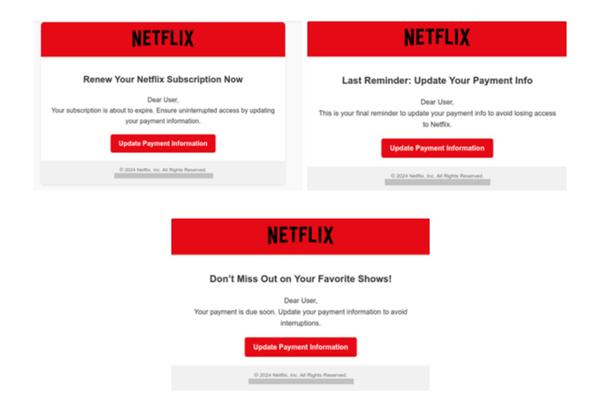

- Il brand Netflix è stato utilizzato come esca in circa 85.000 attacchi — in media 233 al giorno.

- Gli anime non affascinano solo la Gen Z: anche i cybercriminali ne sono attratti, con 250.000 attacchi registrati durante il periodo analizzato.

- Gli account compromessi su servizi di streaming hanno superato quota sette milioni.

Tra le piattaforme più sfruttate figurano, oltre a Netflix, Amazon Prime Video, Disney+, Apple TV+ e HBO Max. Le campagne di phishing sono state costanti nel tempo, senza picchi o cali significativi, e si sono basate principalmente su tecniche classiche: invio di link a siti di phishing che imitano i portali ufficiali, spesso mascherati da richieste di rinnovo dell’abbonamento o aggiornamento dei dati di pagamento. Le comunicazioni fraudolente replicavano lo stile visivo dei brand, rendendo difficile individuare l’inganno.

Oltre alla raccolta di dati personali, questi attori malevoli hanno anche diffuso diversi tipi di malware. Il più rilevante è stato RiskTool, responsabile di circa l’80% degli attacchi. Sebbene non sia direttamente dannoso, viene spesso usato in combinazione con altri payload come i cryptominer, aiutandoli a nascondersi all’interno del sistema compromesso.

Molti degli attacchi avevano come obiettivo il furto di informazioni personali.

Considerando che oltre il 65% della Gen Z guarda anime, i cybercriminali hanno sfruttato l’interesse verso titoli popolari come Naruto, One Piece, Demon Slayer, Attack on Titan e Jujutsu Kaisen. Solo su questi cinque titoli, sono stati individuati oltre 250.000 tentativi di attacco.

La Privacy non è (più) una priorità

Un’altra minaccia è più culturale: la rassegnazione alla privacy. In molti pensano di non avere più privacy da difendere. Dopo anni di tracking, leak e profilazione, il sentimento diffuso è: “Tanto sanno già tutto di me.”

Questo atteggiamento apre la strada al cybercrimine. Se gli utenti non danno più peso alla protezione dei dati personali, diventano bersagli ideali per il furto e la manipolazione.

Anche gli strumenti pensati per semplificare la vita, come il login tramite Google o Apple, creano punti unici di vulnerabilità. Se compromessi, permettono l’accesso a decine di servizi con un solo colpo.

Serve un cambio culturale nell’approccio alla sicurezza informatica

Proteggere la Gen Z richiede una doppia strategia: difese tecniche efficaci ma anche interventi educativi.

Sul piano tecnico, è fondamentale:

- Monitorare comportamenti anomali su piattaforme di gaming e social.

- Attivare l’autenticazione a due fattori (2FA) come impostazione predefinita.

- Analizzare i messaggi in-app per rilevare link sospetti o tentativi di truffa.

Ma la vera sfida è comunicare la sicurezza in modo efficace. Il mito secondo cui la Gen Z “nasce già esperta” è pericoloso. Sanno usare le app, ma non sempre riconoscono una truffa. Scaricano plugin, ma non leggono le autorizzazioni. Capiscono il linguaggio digitale, ma spesso ignorano le dinamiche dei cyberattacchi.