L’intelligenza artificiale è ormai diventata un punto focale dell’innovazione digitale. Ci stiamo sempre più abituando ad utilizzarla nelle nostre attività quotidiane in qualsiasi campo e settore, con nuove piattaforme per la generazione di immagini, video, voci, deepfake e chissà quanto altro. Ovviamente, tutto ciò diventa una risorsa anche per i cybercriminali. Diverse ricerche recenti hanno messo in evidenza come gli attaccanti stiano sfruttando l’interesse crescente nei confronti dei contenuti generati tramite AI per veicolare malware sofisticati attraverso false piattaforme video AI, come dimostra il caso del Noodlophile Stealer, documentato da Morphisec. Questo articolo fornisce un’analisi tecnica approfondita della catena d’attacco, dei payload, delle tecniche di evasione e le principali caratteristiche di questa nuova campagna in corso.

Vettore di Infezione: finte piattaforme AI

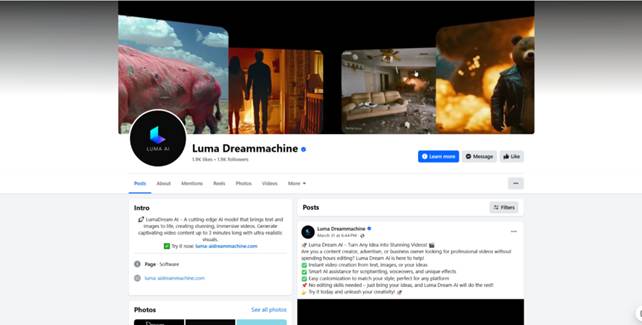

I cybercriminali dietro Noodlophile stanno capitalizzando sull’entusiasmo intorno agli strumenti di generazione video e immagini tramite AI. Realizzano piattaforme convincenti, promosse tramite social media (in particolare Facebook) dove post e annunci affermano di offrire gratuitamente l’accesso a generatori video AI avanzati.

Le vittime vengono indirizzate al download di un archivio ZIP contenente un file .exe mascherato da file video (es. Video_Dream_MachineAI.mp4 .exe). L’uso di doppie estensioni e spaziature serve a ingannare l’utente e a superare controlli superficiali.

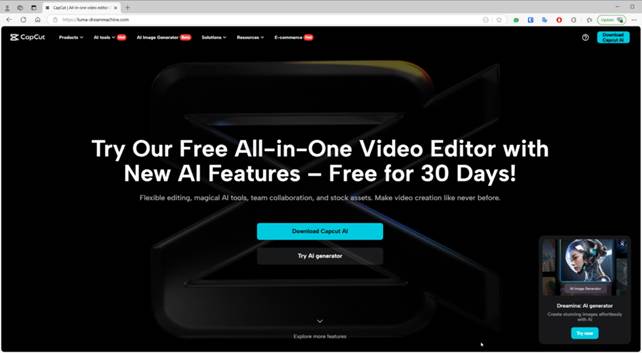

Le landing page sono curate e professionali, rafforzando l’idea di legittimità dello strumento nell’ignara vittima che lo naviga. Una volta scaricato ed eseguito il file, inizia la catena di infezione.

Architettura del Dropper Multi-Stage

La distribuzione del malware è strutturata come un sistema di payload a più stadi progettato per la furtività e la persistenza:

- Binario Iniziale (CapCut.exe): un eseguibile C++ di grandi dimensioni (140MB) che imita un’app di editing video. È un file che funge da loader, a cui viene applicata una finta firma.

- Dynamic DLL (AICore.dll): esporta un metodo denominato cmdhelper, viene caricata in memoria per innescare l’esecuzione degli script.

- Esecuzione di Script Batch: all’interno dello ZIP estratto, file con nomi ingannevoli (es. Document.docx, meta.exe) sono in realtà script o componenti malevoli. Document.docx viene rinominato in install.bat ed eseguito.

- Distribuzione del Payload tramite certutil: lo script batch utilizza certutil.exe (una utility nativa di Windows) per decodificare un archivio base64, estrarre altri componenti e lanciare un loader Python (srchost.exe).

- Meccanismo di Persistenza: viene aggiunta una chiave di registro in HKCU\Software\Microsoft\Windows\CurrentVersion\Run per garantire l’esecuzione all’avvio del sistema.

L’obiettivo finale è il rilascio di un payload doppio composto da:

- Noodlophile Stealer: info-stealer stealth progettato per sottrarre credenziali, cookie del browser, token di sessione, dati da wallet crypto e altro.

- XWorm 5.2: un Remote Access Trojan (RAT) super avanzato, con funzionalità di esecuzione comandi, download/upload file, keylogging, monitoraggio clipboard e DDoS.

XWorm viene iniettato in processi legittimi tramite process hollowing, puntando in particolare a RegAsm.exe, un eseguibile firmato di Microsoft, per mascherare la propria esecuzione.

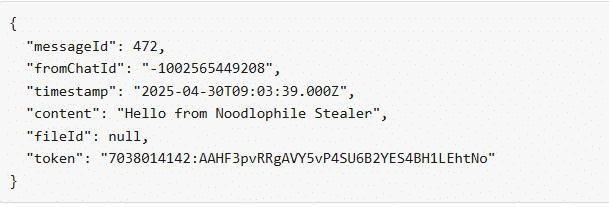

Esfiltrazione Tramite Telegram

Una delle caratteristiche più distintive della campagna è l’utilizzo di bot Telegram come canale di comando e controllo (C2) e per l’esfiltrazione dei dati. Una volta rubati, i dati vengono compressi e inviati in tempo reale a canali preconfigurati di bot Telegram. Questo metodo elude molte difese perimetrali tradizionali che non sono configurate per ispezionare il traffico cifrato di Telegram.

Tecniche di Evasione e Anti-Analisi

È interessante notare la profonda conoscenza delle tecnologie di security moderne da parte degli sviluppatori della campagna Noodlophile. Tra le diverse tecniche sofisticate che adottano all’interno del malware, troviamo l’uso di firme digitali contraffatte, come nel caso del loader CapCut.exe, firmato con certificati creati tramite WinAuth, per conferire un’apparente legittimità al file e permettergli di superare controlli di verifica firma comunemente utilizzati da utenti e strumenti di sicurezza.

Un altro elemento chiave è l’uso di LOLBins (Living-Off-the-Land Binaries). Sfruttando strumenti di sistema legittimi come certutil.exe e RegAsm.exe, il malware riesce a decodificare payload codificati o a iniettare codice all’interno di processi legittimi senza destare sospetti. Poiché questi binari sono comunemente autorizzati negli ambienti enterprise, diventano un canale ideale per aggirare le policy di controllo delle applicazioni.

La furtività viene ulteriormente amplificata con il process hollowing, una tecnica in cui il codice malevolo viene iniettato nello spazio di memoria di un processo legittimo (in questo caso, RegAsm.exe).

Gli script impiegati negli stadi finali dell’infezione sono fortemente offuscati: codificati in Base85, compressi con zlib e serializzati tramite il modulo marshal di Python. Per ostacolare ulteriormente l’analisi, includono codice ridondante e operazioni volutamente errate (come divisioni per zero) progettate per mandare in crash o confondere gli strumenti di analisi statica.

In aggiunta, sono presenti tecniche di evasione da sandbox. L’esecuzione può essere ritardata in base al tempo di attività del sistema o proseguire solo se rileva che non si trova in un ambiente virtualizzato o sotto debugging. Questi controlli impediscono la rilevazione automatica da parte dei sistemi di analisi comportamentale.

Misure di sicurezza

Per difendersi da queste minacce, le organizzazioni dovrebbero:

- Adottare EDR con Rilevamento In-Memory: Soluzioni come Morphisec o CrowdStrike con ispezione della memoria sono in grado di intercettare il PE hollowing e l’iniezione di DLL riflessive.

- Bloccare l’Esecuzione di LOLBins: Se non necessari, è consigliabile limitare o disabilitare strumenti come certutil.exe, mshta.exe e regsvr32.exe.

- DNS Sinkholing: Monitorare e deviare le richieste DNS verso domini di nuova registrazione, in particolare quelli privi di storico WHOIS.

- Monitoraggio del Traffico Telegram: Dove possibile, ispezionare e bloccare comunicazioni non autorizzate con bot Telegram.

- Formazione sulla Sicurezza: Sensibilizzare gli utenti sui rischi legati al download di eseguibili da piattaforme sconosciute o non verificate.

Conclusione

Questa campagna rappresenta una tendenza emergente nel panorama del cybercrimine. Gli operatori di Malware-as-a-Service (MaaS) sfruttano l’onda mediatica legata all’AI per creare esche sofisticate e l’uso del branding legato all’AI potenzia le tecniche di ingegneria sociale, rendendo difficile il rilevamento attraverso controlli puramente tecnici.

La campagna Noodlophile Stealer è un chiaro esempio di come la convergenza tra moda tecnologica (AI), manipolazione della fiducia (firme contraffatte) e sofisticazione tecnica (loader multistadio, iniezione in memoria) possa generare un meccanismo d’attacco estremamente efficace. Per i professionisti della cybersecurity, questo rafforza l’importanza di una strategia difensiva stratificata che includa strumenti avanzati, threat intelligence, formazione e igiene della rete.