Active Directory (AD) è un servizio di directory sviluppato da Microsoft per la gestione di reti Windows. È un sistema centralizzato che mantiene e gestisce le informazioni su utenti, computer e altre risorse all’interno di una rete. Una delle sue caratteristiche fondamentali è la gestione sicura ed efficiente degli account di servizio, ovvero account speciali utilizzati da applicazioni per interagire con le risorse di sistema. Un account del servizio gestito delegato (dMSA) è un nuovo tipo di account di servizio in Active Directory, introdotto in Windows Server 2025, che viene generalmente creato per sostituire un account di servizio esistente.

Recentemente, Yuval Gordon, ricercatore dell’azienda di cybersecurity Akamai, ha scoperto una vulnerabilità di elevazione dei privilegi in Windows Server 2025, denominata “Badsuccessor”, che consente ad un attaccante di compromettere qualsiasi utente in AD sfruttando un errore nel processo di migrazione dei dMSA. Poiché al momento non è disponibile una patch, le organizzazioni devono adottare altre misure di sicurezza per ridurre la loro esposizione a questo attacco.

In quest’articolo analizzeremo come funziona la vulnerabilità, perché è pericolosa e quali misure di sicurezza possono essere implementate in attesa di una patch ufficiale.

Analisi della Vulnerabilità

Gli account del servizio gestito delegato offrono un modo per delegare la creazione e la gestione degli account di servizio a utenti non admin senza concedere privilegi eccessivi sull’intera directory. Quando un dMSA viene creato per sostituire un account di servizio esistente, può “ereditare” i permessi dell’account esistente eseguendo un processo di migrazione.

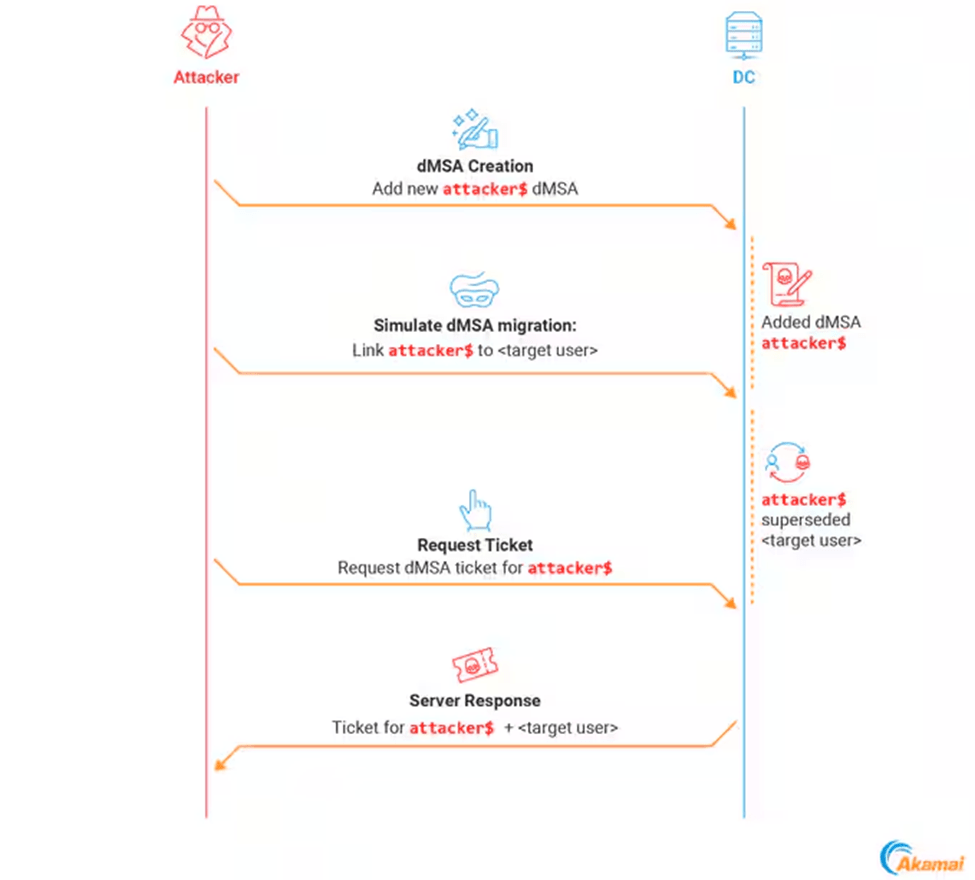

Akamai ha scoperto che durante la fase di autenticazione Kerberos del dMSA, il Privilege Attribute Certificate (PAC) incluso nel biglietto ticket-granting – emesso dal Key Distribution Center (KDC) – contiene non solo l’identificatore di sicurezza (SID) del dMSA, ma anche il SID dell’account di servizio da sostituire e di tutti i suoi gruppi associati. Questa ereditarietà dei permessi tra gli account può portare all’elevazione non autorizzata dei privilegi. Infatti, un attaccante potrebbe simulare il processo di migrazione del dMSA per compromettere qualsiasi utente (anche gli amministratori di dominio), ottenendo gli stessi privilegi e potenzialmente compromettendo l’intero dominio, anche in ambienti in cui i dMSA non sono utilizzati attivamente. La vulnerabilità può essere sfruttata in ogni dominio con almeno un domain controller (DC) avente Windows Server 2025.

Questa tecnica non richiede permessi sull’account sostituito, ma solo permessi di scrittura sugli attributi di qualsiasi dMSA. Un utente malintenzionato può simulare una migrazione da qualsiasi account utente esistente creando un dMSA e impostando 2 attributi specifici, ovvero msDS-ManagedAccountPrecededByLink e msDS-DelegatedMSAState. Una volta che un dMSA viene contrassegnato come successore di un determinato utente, il KDC lo considera automaticamente come se fosse avvenuta una migrazione legittima, assegnandogli tutti i permessi dell’utente originale.

Proof of Concept (PoC)

Sono stati rilasciati pubblicamente due proof-of-concept (PoC) che sfruttano la vulnerabilità BadSuccessor.

La prima PoC è interamente implementata in .NET ed è disponibile al seguente link. Richiede esclusivamente un ticket Kerberos e, se sfruttata con successo, consente l’elevazione dei privilegi e la persistenza all’interno di ambienti Active Directory.

La seconda PoC, denominata SharpSuccessor, è anch’essa scritta in .NET. Tale PoC mostra come un utente con permessi CreateChild su qualsiasi Unità Organizzativa (UO) possa elevare i propri privilegi a quelli di un amministratore di dominio.

Rilevamento e mitigazione

Per rilevare il possibile sfruttamento di questo attacco, le organizzazioni dovrebbero:

- Verificare la creazione di dMSA (ID evento 5137), prestando particolare attenzione agli account che non sono solitamente responsabili della creazione di account di servizio.

- Monitorare le modifiche degli attributi (ID evento 5136). In particolare, monitorare le modifiche all’attributo msDS-ManagedAccountPrecededByLink.

- Tenere traccia dei tentativi di autenticazione dei dMSA (ID evento 2946).

- Esaminare le autorizzazioni per la creazione di dMSA nel dominio.

Fino a quando Microsoft non rilascerà una patch ufficiale, le misure di sicurezza dovranno dare priorità a limitare la creazione di dMSA e a fornire i permessi di creazione dei dMSA esclusivamente agli amministratori di dominio. A questo fine, Akamai ha fornito uno script PowerShell che enumera tutte le identità degli utenti che possono creare dMSA e quali Unità Organizzative (UO) sono affette.

Conclusione

La vulnerabilità BadSuccessor dimostra che anche le funzionalità incentrate sulla sicurezza, come gli account del servizio gestito (dMSA), possono introdurre intrinsecamente nuovi rischi. Sfruttando il modo in cui Active Directory gestisce le migrazioni dMSA, gli attaccanti possono elevare i propri privilegi in modo non autorizzato, compromettendo sistemi e dati sensibili. In attesa di una patch ufficiale, è fondamentale rivedere e rafforzare i controlli sui permessi legati alla creazione e alla gestione di dMSA per ridurre il rischio di un attacco.