SSH, o Secure Shell, è un protocollo di rete crittografato utilizzato per accedere in modo sicuro ai sistemi remoti. È comunemente utilizzato da amministratori di sistema e sviluppatori per accedere e gestire i server da remoto, eseguire comandi e trasferire file. Sebbene il protocollo SSH sia legittimo, può essere sfruttato per scopi malevoli. Ad esempio, in passato i cybercriminali hanno diffuso malware sfruttando una versione malevola di PuTTY, uno dei client SSH più utilizzati su Windows. Inoltre, una recente analisi condotta dai ricercatori SANS ha mostrato che i cybercriminali hanno anche sfruttato OpenSSH (suite di strumenti basata sul protocollo SSH) per eseguire degli attacchi. Nell’articolo di oggi, analizziamo il malware che sfrutta OpenSSH e le strategie di mitigazioni per contrastarlo.

Analisi del malware

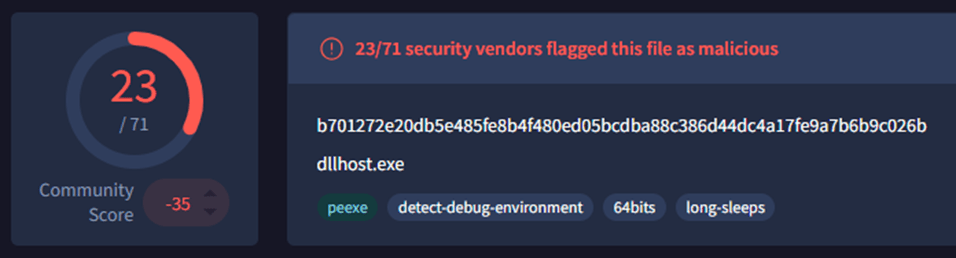

La ricerca pubblicata da SANS pone il focus su un particolare payload malevolo, disponibile su VirusTotal con il nome “dllhost.exe” (SHA256: b701272e20db5e485fe8b4f480ed05bcdba88c386d44dc4a17fe9a7b6b9c026b), sviluppato appositamente per ottenere l’accesso remoto ad una macchina sfruttando il protocollo SSH.

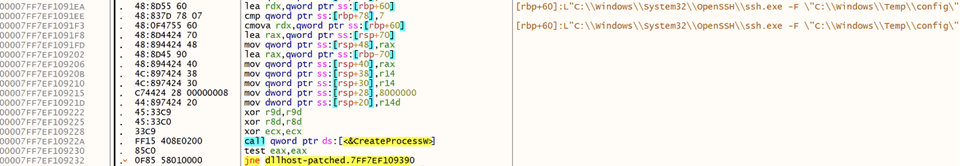

In particolare, il malware mira ad implementare una backdoor sfruttando il client OpenSSH di Windows installato nel seguente percorso: “C:\Windows\System32\OpenSSH\ssh.exe”. Inizialmente, tenta di avviare un servizio esistente denominato “SSHService”.

Se questo tentativo fallisce, il malware prova a leggere la chiave di registro SOFTWARE\SSHservice per accedere ad una porta casuale precedentemente salvata. Nel caso in cui non ci sia alcuna porta salvata (prima esecuzione), questa viene prima generata casualmente e poi salvata. Dopo aver creato un file di configurazione contenente il Command and Control (C2) dell’attaccante, il malware entra in un loop infinito, eseguendo delle operazioni di “sleep” (periodi di inattività) tra un tentativo di connessione e l’altro. Questi periodi di inattività sono sfruttati per evitare il rilevamento da parte dei sistemi di difesa che monitorano connessioni di rete frequenti e ravvicinate. Ad ogni iterazione del loop, il malware tenta di avviare il processo legittimo ssh.exe utilizzando il file di configurazione malevolo.

Mitigazioni

Questa strategia d’attacco evidenzia una tendenza crescente da parte dei cybercriminali di sfruttare servizi legittimi per scopi malevoli. Lo sfruttamento di OpenSSH risulta particolarmente preoccupante a causa della sua ampia diffusione negli ambienti Windows e del suo utilizzo legittimo per connettersi in remoto. Per contrastare minacce di questo tipo, i team di sicurezza dovrebbero concentrarsi sul monitorare file di configurazione anomali, connessioni di rete sospette verso server SSH esterni e modifiche al registro di sistema relative ai servizi SSH. Inoltre, è consigliabile adottare misure di controllo delle applicazioni, come il whitelisting, per distinguere facilmente un servizio legittimo da uno potenzialmente malevolo.

Conclusione

Questo tipologia di malware suggerisce ancora una volta l’importanza, per le organizzazioni, di monitorare attentamente i servizi nativi di Windows – in particolare quelli dotati di funzionalità di rete – poiché i cybercriminali sfruttano sempre più spesso la fiducia riposta in queste applicazioni legittime per eludere le difese di sicurezza e ottenere persistenza.