Sentiamo sempre più spesso parlare di “attacchi hacker ai siti web”, in grado di causare disservizi e rendendere inaccessibili i siti colpiti per ore. Che siano i portali del Ministero, siti di aereoporti, di banche o anche giganti come X (twitter), nessuno sembra essere immune. Ma di cosa si tratta esattamente? Qual è il vero rischio?

Nel mondo della cybersecurity, questa tipologia di attacco è chiamata DDoS (Distributed Denial of Service) e non è affatto nuova, anzi, viene utilizzata fin dagli albori di internet. Oltre a realizzare attività di defacement – spesso fine a se stesse – però, i criminali informatici hanno ben pensato che fosse qualcosa su cui ci si potesse guadagnare. Negli ultimi anni, infatti, sono diventati sempre più realtà attacchi DDoS offerti come servizio, noti anche come “DDoS-for-hire”.

Questi servizi consentono a chiunque, anche senza competenze tecniche, di lanciare attacchi informatici contro siti web, server e infrastrutture digitali. Il fenomeno è in crescita, alimentato dalla facilità di accesso a queste offerte sul dark web e su piattaforme facilmente accessibili come Telegram.

Cos’è un attacco DDoS e le diverse tipologie

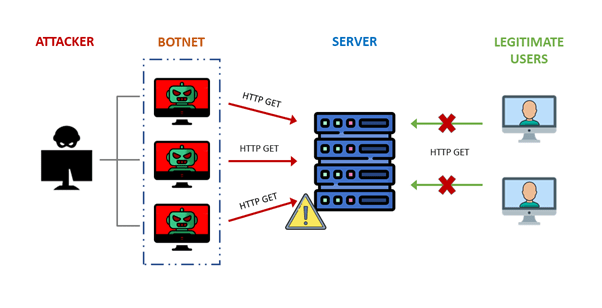

Un attacco DDoS prende di mira siti Web e server interrompendo i servizi di rete nel tentativo di esaurire le risorse di un’applicazione. Gli autori di questi attacchi inviano una quantità enorme di traffico al sito Web, causandone problemi alle funzionalità o mettendolo offline del tutto.

Durante un attacco DDoS, una serie di bot, o botnet, invia una quantità elevata di richieste e traffico HTTP a un sito Web o a un servizio. In sostanza, più computer prendono d’assalto un computer durante un attacco, estromettendo gli utenti legittimi. Di conseguenza, il servizio può subire rallentamenti o interruzioni per un certo periodo di tempo.

Gli attacchi Denial of Service possono durare ore o addirittura giorni e possono essere indirizzati a qualsiasi dispositivo raggiungibile pubblicamente tramite Internet. A volte vengono utilizzati come attività diversiva mentre viene eseguito un attacco più sofisticato verso un server o un database, per accedere a informazioni sensibili.

Esistono diversi tipi di attacchi DDoS. Gli attacchi DDoS rientrano in tre categorie principali: attacco volumetrico, attacco al protocollo e attacco a livello di risorse.

- Flood HTTP e Layer 7 Attacks

- Usano attacchi HTTP flood, inviando milioni di richieste web simultanee ai server target, consumando risorse e rendendo i siti inaccessibili.

- Colpiscono il livello applicativo (Layer 7), il più difficile da mitigare perché simula traffico legittimo.

- Attacchi SYN Flood e UDP Flood

- SYN Flood: inviano una grande quantità di richieste di connessione senza completarle, bloccando le risorse del server.

- UDP Flood: generano enormi volumi di pacchetti UDP, saturando la larghezza di banda della rete.

- Carpet Bombing DDoS

- Distribuiscono gli attacchi su più indirizzi IP di un’intera rete invece di concentrarsi su un singolo server, rendendo più difficile il blocco.

- Uso di Botnet per amplificazione

- Utilizzano botnet formate da PC infettati, server compromessi e dispositivi IoT per generare traffico su larga scala.

Alcune tecniche prevedono anche di sfruttare tecniche di amplificazione (DNS amplification, NTP reflection) per moltiplicare il traffico inviato ai bersagli.

Il Mercato dei Servizi DDoS-for-Hire

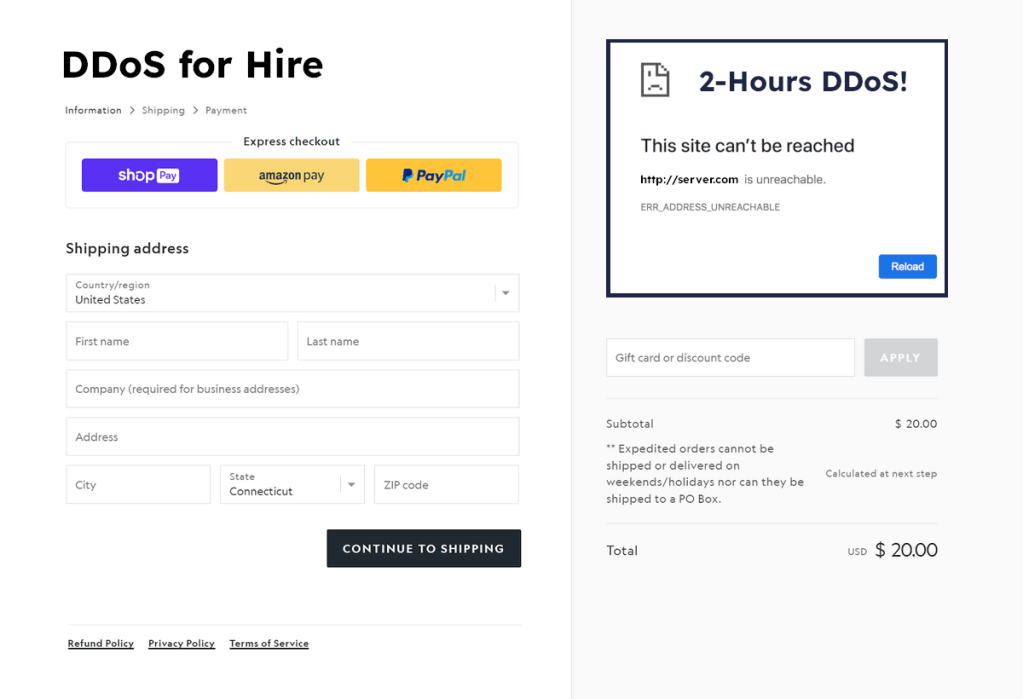

I servizi DDoS-for-hire, spesso denominati “booter” o “stresser”, sono piattaforme che offrono la possibilità di lanciare attacchi DDoS a pagamento. Questi attacchi mirano a sovraccaricare un sistema bersaglio con un’enorme quantità di traffico, rendendolo inaccessibile agli utenti legittimi. Secondo un’analisi di Kaspersky, gli aggressori possono acquistare soluzioni già pronte a partire da 99 dollari.

Oltre all’acquisto, le botnet possono essere noleggiate o acquisite come codice sorgente trapelato a un prezzo simbolico. In alcuni casi, è disponibile anche lo sviluppo di botnet personalizzate. I prezzi variano in base alla potenza e alla durata dell’attacco, con tariffe che possono raggiungere diverse migliaia di dollari per attacchi più sofisticati.

Una botnet è una rete di dispositivi infettati da malware, controllati da un attore malintenzionato. Possono includere computer, server, router e persino dispositivi IoT come telecamere di sicurezza e stampanti. Un esempio noto è Mirai, una botnet che esegue una scansione di Internet alla ricerca di dispositivi IoT con password deboli, li infetta e li utilizza per lanciare attacchi DDoS.

Una volta realizzate, le botnet possono essere utilizzate per vari scopi, tra cui il mining illegale di criptovalute, la diffusione di malware e, naturalmente, gli attacchi DDoS, lanciando attacchi su larga scala sfruttando la potenza combinata di migliaia di dispositivi insieme.

Acquistare un attacco DDoS su Telegram

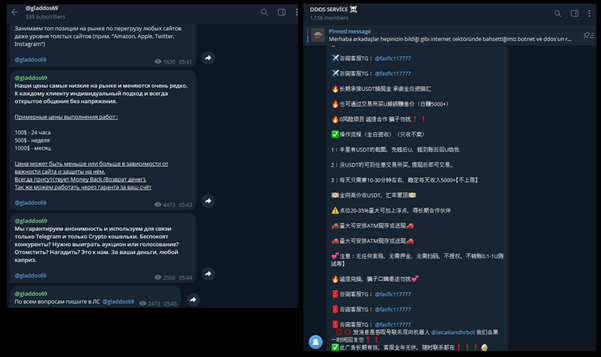

Telegram, noto per la sua crittografia end-to-end e la possibilità di creare canali pubblici e privati, è diventato un terreno fertile per ogni genere di attività, tra cui anche quelle criminali. Al suo interno, infatti, si possono facilmente raggiungere canali e gruppi dedicati alla distribuzione di servizi come attacchi DDoS, vendita di dati rubati e strumenti per il phishing.

Facendo un po’ di ricerche tra gruppi criminali su Telegram, non ci vuole molto per imbattersi in un servizio del genere:

Uno dei più famosi in questo senso è il gruppo criminale Dark Storm Team, che si è anche reso noto negli ultimi mesi riuscendo a mandare offline il social di Elon Musk (X) per diverse ore.

La cosa veramente impressionante, però, è il costo: con una cifra ridicola, accessibile davvero a chiunque, è possibile eseguire un attacco verso qualsiasi (o quasi) obbiettivo.

L’Operazione PowerOFF

La buona notizia è che la durata di vita di questi canali Telegram è sempre più breve. È chiaro che l’arresto di Pavel Durov (ndr. fondatore di Telegram) avvenuto in Francia il 24 agosto 2024, abbia impattato sulle policy del social: grazie alla collaborazione con le autorità, intervenire contro questi canali è diventato più semplice ed immediato.

Ne è un esempio l’operazione PowerOFF: una collaborazione tra le forze dell’ordine di 15 paesi, coordinate da Europol, per contrastare il mercato illegale dei servizi DDoS-for-hire. Questa operazione, conclusa nel dicembre 2024, ha portato al sequestro di 27 piattaforme, all’arresto di tre amministratori e all’identificazione di oltre 300 clienti che utilizzavano questi servizi per orchestrare attacchi.

Nonostante gli sforzi delle autorità, il mercato dei servizi DDoS-for-hire continua a prosperare, spostandosi su nuove piattaforme e adottando tecniche sempre più sofisticate per eludere i controlli.