Il Dark Web rappresenta una porzione occulta di internet, accessibile unicamente attraverso browser specializzati come Tor. A differenza del web tradizionale, non è indicizzato dai motori di ricerca standard, garantendo un elevato grado di anonimato. Originariamente concepito come strumento per comunicazioni anonime, oggi il Dark Web è spesso teatro di attività illecite.

La trasformazione del Dark Web da strumento per la privacy a rifugio per la criminalità informatica dimostra ancora una volta la natura a doppio taglio della tecnologia. Creato dal Dipartimento della Difesa degli Stati Uniti (NSA) per comunicazioni sicure, il suo scopo iniziale di garantire l’anonimato è stato sfruttato per facilitare attività illegali su scala globale.

I criminali informatici sfruttano questa zona franca per una vasta gamma di attività illecite, tra cui l’acquisto e la vendita di beni e servizi illegali, il coordinamento di attacchi e la distribuzione di malware.

In questo articolo, il primo di una serie di 3, ci immergeremo all’interno del Dark Web per capire come i dati rubati, in particolare i dump di database e le credenziali, vengono commercializzati all’interno di questo ambiente clandestino. Comprendere le dinamiche di questo commercio è di fondamentale importanza per i professionisti della sicurezza informatica e per chiunque desideri proteggere le proprie informazioni digitali.

Cos’è un Dump di Database?

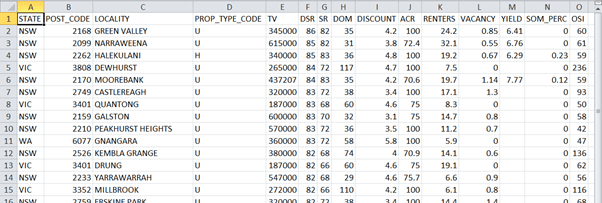

Un dump di database è il processo di estrazione e copia di una grande quantità di dati da un database. Contiene i dati grezzi del database, spesso in formati come CSV o SQL. Può includere vari tipi di informazioni a seconda dello scopo del database: dati personali (PII) come nomi, indirizzi, numeri di telefono, codici fiscali; dati finanziari come dettagli di carte di credito e informazioni sui conti bancari; credenziali di accesso come nomi utente e password per vari account online; dati medici (PHI) come anamnesi e prescrizioni; dati aziendali riservati come proprietà intellettuale e segreti commerciali; e altri dati come indirizzi di posta, nomi di parenti e alias. La sua importanza risiede nel fatto che rappresenta un tesoro di informazioni sensibili per i criminali informatici, che consente loro di intraprendere varie attività illecite.

La varietà di dati contenuti nei dump evidenzia la natura globale delle potenziali violazioni e l’ampia gamma di danni che possono derivare da un singolo database compromesso: una singola violazione può portare a furto di identità, frodi finanziarie, appropriazione di account e spionaggio aziendale, in una sorta di effetto a cascata di compromissione dati.

Come gli Hacker Ottengono i Dump di Database

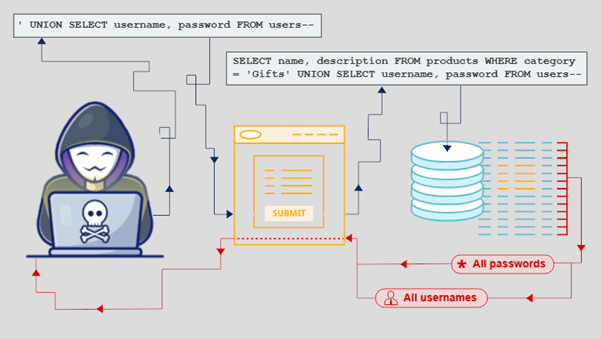

Per ottenere illecitamente dump di database, gli hacker possono utilizzare una varietà di metodi, ma il punto di ingresso più comune è lo sfruttamento di vulnerabilità nei sistemi colpiti. Può avvenire tramite SQL injection, che consiste nell’inserire codice SQL dannoso attraverso moduli web per estrarre dati; buffer overflow, sfruttando vulnerabilità software per ottenere il controllo; e zero-day exploit, sfruttando vulnerabilità appena scoperte e non ancora corrette. Non per forza l’attacco deve avvenire direttamente al database: l’attaccante può raggiungerlo attraverso lateral movement, dopo aver ottenuto accesso non autorizzato ai server web e trovando file di configurazione contenenti le credenziali del database, oppure utilizzando lo sniffing di pacchetti per catturare il traffico di rete e intercettare nomi utente e password.

Le tecniche di social engineering, come gli attacchi attraverso e-mail di phishing e siti web cloni, vengono utilizzate per indurre le persone a rivelare le proprie credenziali o a concedere l’accesso. Le infezioni da malware, come keylogger, spyware o altri software malevoli, sono in grado di esfiltrare credenziali e dati.

Le minacce interne, costituite da dipendenti o collaboratori malintenzionati con accesso autorizzato, rappresentano un altro vettore di attacco. In alcuni casi, i criminali possono rubare fisicamente supporti di memorizzazione come dischi e nastri di backup se non adeguatamente crittografati.

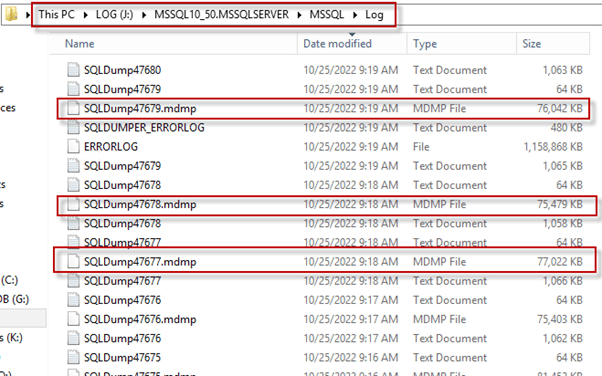

Il credential dumping, che utilizza exploit per esporre le credenziali di autenticazione memorizzate nei database o nei sistemi locali, è un’altra tecnica impiegata. Gli attacchi di forza bruta, che tentano sistematicamente numerose combinazioni di password, possono avere successo contro password deboli.

La varietà di vettori di attacco dimostra che la protezione dei database richiede un approccio multifattoriale, che affronti le vulnerabilità tecniche, i fattori umani e la sicurezza fisica. Affidarsi a una singola misura di sicurezza non può essere sufficiente; per contrastare questa vasta gamma di metodi, è necessaria una strategia di sicurezza a più livelli che includa controlli tecnici, formazione dei dipendenti e misure di sicurezza fisica.

In questo senso, la crescente superficie di attacco dovuta alla proliferazione di applicazioni SaaS implica che le organizzazioni devono estendere la propria attenzione alla cybersecurity oltre la propria infrastruttura, includendo le pratiche di sicurezza dei propri fornitori di servizi cloud, evidenzia la maggiore superficie di attacco dovuta al SaaS. Ciò significa che le organizzazioni non sono le uniche responsabili della sicurezza dei propri dati, ma si affidano anche alle misure di sicurezza implementate dai propri fornitori SaaS, rendendo cruciale la gestione del rischio dei fornitori.

Il Mercato dei Database: Forum e Piattaforme

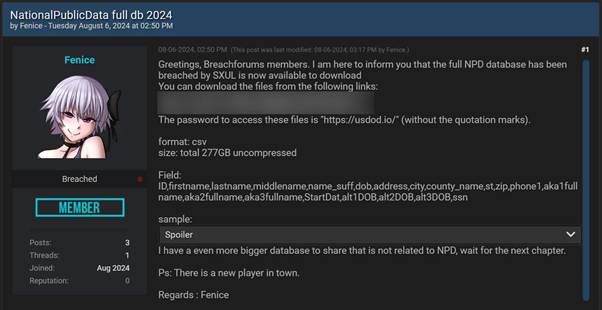

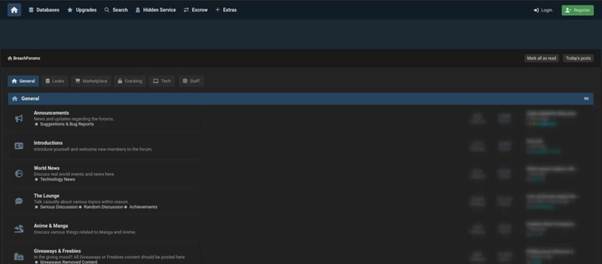

Quando un gruppo criminale entra in possesso di un dump di dati, il passo successivo è monetizzarlo, e il Dark Web offre il terreno ideale per questa operazione. I forum underground rappresentano i principali punti di scambio per i dati rubati, con piattaforme come BreachForums, XSS, Nulled.to e Cracked.to che fungono da veri e propri mercati neri digitali. Alcuni forum, come LeakBase, sono specializzati esclusivamente nelle fughe di database, mentre i mercati del Darknet, tra cui Abacus Market, Russian Market e Brian’s Club, ampliano l’offerta includendo credenziali di accesso e dati finanziari. Inoltre, esistono gli “autoshop”, piattaforme automatizzate pensate per la vendita diretta di prodotti digitali illeciti.

Questa rete di forum e mercati dimostra l’esistenza di un’economia sommersa strutturata e altamente organizzata. Le piattaforme spesso si specializzano in base alla tipologia di dati o alla lingua, come nel caso di LeakBase per i database trafugati e STYX Market per le informazioni finanziarie. Questa segmentazione consente ai cybercriminali di individuare rapidamente i dati di loro interesse, suggerendo un’evoluzione e una divisione del lavoro sempre più sofisticata all’interno dell’ecosistema del crimine informatico.

La chiusura di una piattaforma non segna la fine di queste attività, ma piuttosto accelera la nascita di alternative. Un esempio lampante è stato il rapido rimpiazzo di RaidForums con BreachForums, a dimostrazione della resilienza e adattabilità del Dark Web. Quando una fonte scompare, altre emergono rapidamente per soddisfare la domanda di beni e servizi illeciti.

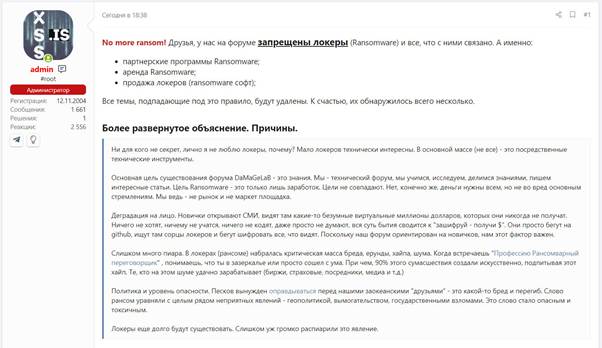

Oltre alla compravendita di dati, alcuni forum svolgono anche un ruolo cruciale nel reclutamento e nella promozione di schemi Ransomware-as-a-Service (RaaS). Il forum XSS, ad esempio, è un punto di riferimento per il reclutamento di affiliati RaaS. I database rubati, contenenti e-mail e credenziali di accesso, diventano strumenti preziosi per i gruppi ransomware, dimostrando l’interconnessione tra il commercio di dati trafugati e altri settori della criminalità informatica.

Ma per qualcuno che vende, ci deve essere qualcuno che acquista. Qual è il reale valore di questi dati e come possono essere concretamente utilizzati da hacker e attori malevoli?

Nel prossimo articolo, entreremo all’interno di questi ambienti, vedremo come avvengono le transazioni, quali sono le modalità di pagamento, quali le formule di acquisto e come possono essere monitorate queste attività.