Gli attori delle minacce stanno sfruttando sempre più la tecnica ClickFix per distribuire il trojan di accesso remoto NetSupport RAT, con un incremento significativo a partire da gennaio 2025. Questo malware, inizialmente concepito come strumento legittimo di supporto IT remoto (NetSupport Manager), è stato riproposto dai cybercriminali per compromettere organizzazioni e sottrarre informazioni sensibili. NetSupport RAT viene generalmente diffuso attraverso siti web falsi e aggiornamenti del browser ingannevoli, concedendo agli attaccanti il pieno controllo del dispositivo infetto.

Come Funziona NetSupport RAT?

Una volta installato sul sistema della vittima, NetSupport RAT consente ai cybercriminali di:

- Monitorare lo schermo della vittima in tempo reale.

- Controllare tastiera e mouse da remoto.

- Caricare e scaricare file dal dispositivo compromesso.

- Eseguire comandi dannosi, tra cui il download di ulteriori malware.

- Registrare schermate, audio e video per raccogliere informazioni sensibili.

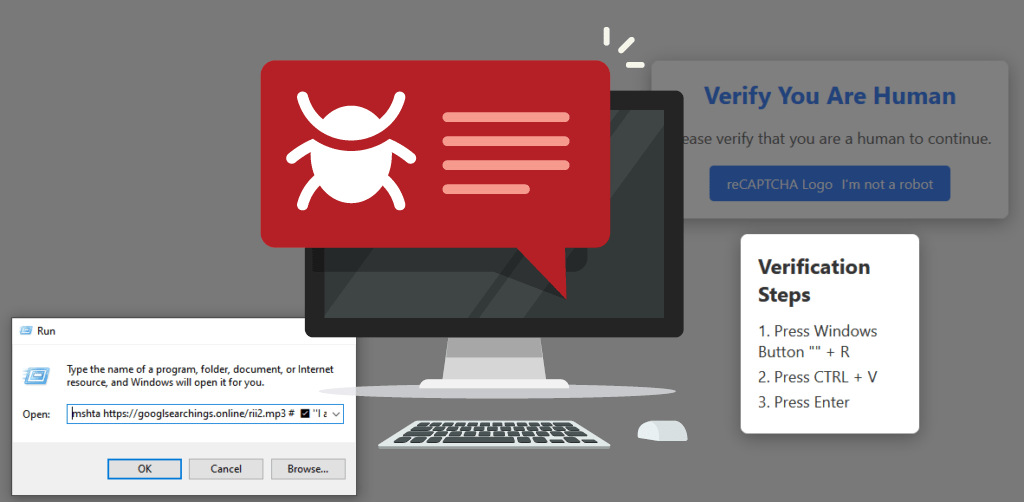

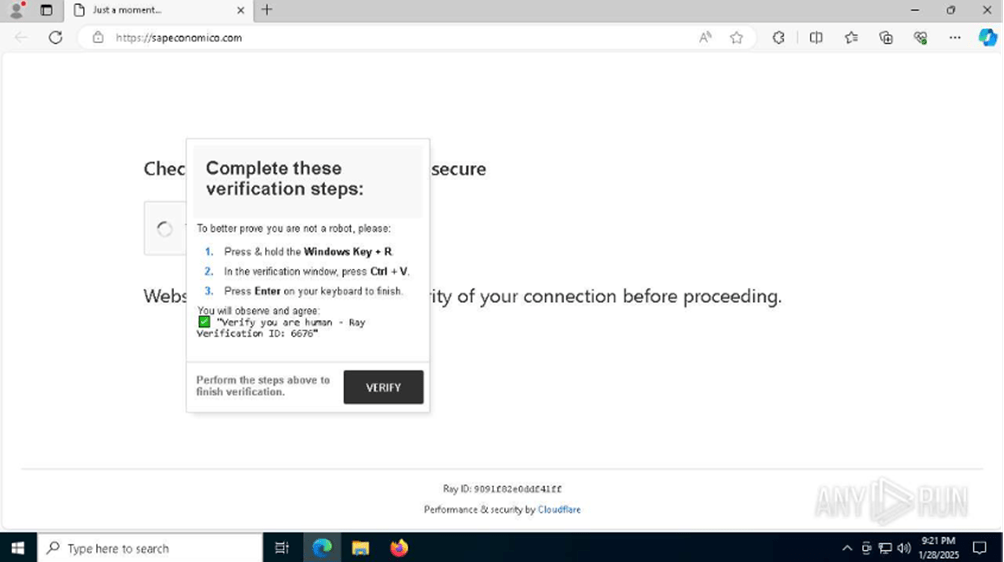

La Tecnica ClickFix

ClickFix è una tecnica di social engineering utilizzata per compromettere gli utenti inducendoli a eseguire comandi dannosi sui loro dispositivi. Gli attaccanti iniettano falsi CAPTCHA su siti web legittimi, tramite lo sfruttamento di alcune vulnerabilità, spingendo gli utenti a copiare ed eseguire comandi PowerShell. Questo porta al download ed esecuzione di NetSupport RAT, con i file dannosi spesso mascherati da immagini PNG per eludere il rilevamento. Secondo le analisi di eSentire, questi attacchi sfruttano server remoti per distribuire il trojan, aumentando la difficoltà di individuazione e mitigazione.

Kill Chain

Nei recenti incidenti osservati da eSentire, i payload di NetSupport RAT erano spesso ospitati su URL contenenti “.png” nel percorso. Quando un utente esegue il comando PowerShell, questo scarica sull’host il client NetSupport RAT (client32.exe) e il relativo file di configurazione (client32.ini), facilitando così la connessione ai gateway Command-and-Control (C2). Inoltre, l’URL del gateway C2 di NetSupport RAT spesso include la stringa “fakeurl.html” nel suo percorso.

Evoluzione delle Tecniche di Attacco

La diffusione di ClickFix non si limita a NetSupport RAT, ma viene impiegata anche per distribuire versioni aggiornate di malware come Lumma Stealer. Questo infostealer utilizza il cifrario ChaCha20 per decrittografare un file di configurazione che contiene l’elenco dei server di comando e controllo (C2), evidenziando l’evoluzione continua delle minacce nel tentativo di eludere i meccanismi di sicurezza esistenti. Per approfondire Lumma Stealer, visita: link.

Misure di Prevenzione e Protezione

Per mitigare il rischio associato a NetSupport RAT e alla tecnica ClickFix, si consiglia di adottare le seguenti misure di sicurezza:

- Utilizzo di Endpoint Detection and Response (EDR): Implementare strumenti di monitoraggio avanzato per individuare comportamenti sospetti.

- Formazione degli utenti: Educare i dipendenti sui rischi delle tecniche di ingegneria sociale e sugli attacchi basati su falsi CAPTCHA.

- Restrizione dei privilegi utente: Limitare le autorizzazioni per evitare l’installazione di software non autorizzato.

- Blocco di esecuzioni non autorizzate: Disabilitare strumenti come WScript.exe e Mshta.exe tramite Group Policy Objects (GPO) o Windows Defender Application Control (WDAC).

- Monitoraggio del traffico di rete: Identificare connessioni sospette con server noti per attività malevole.

Conclusione

La continua evoluzione delle minacce informatiche evidenzia la necessità per le aziende di adottare misure di sicurezza sempre più sofisticate. La crescente diffusione di NetSupport RAT e di tecniche come ClickFix dimostra come i cybercriminali affinino costantemente le loro strategie per superare le difese esistenti. Implementare strumenti di rilevamento avanzati, educare gli utenti e adottare politiche di sicurezza rigorose è fondamentale per proteggere le infrastrutture aziendali.

Indicatori di Compromesso (IOC)

hxxp[://]eveverify[.]com/captcha[.]html

eveverifica[.]com

hxxp[://]findkik[.]com/Ray-verify[.]html

trovakik[.]com

hxxp[://]sapeconomico[.]com/captcha[.]html

sapeconomico[.]com

hxxps[://]eiesoft.com/Ray-verify[.]html

eiesoft[.]com

hxxps[://]lynxcm[.]com/verifica-Ray[.]html

lincecm[.]com

hxxp[://]mellittler[.]com/a/b[.]png

mellittler[.]com

hxxp[://]hardcorelegends[.]com/a/b[.]png

hardcorelegends[.]com

hxxp[://]fbinter[.]com/a/b[.]png

hxxp[://]fbinter[.]com/a/1[.]png

hxxp[://]fbinter[.]com/a/2[.]png

hxxp[://]fbinter[.]com/a/3[.]png

hxxp[://]fbinter[.]com/a/4[.]png

hxxp[://]fbinter[.]com/a/5[.]png

hxxp[://]fbinter[.]com/a/6[.]png

hxxp[://]fbinter[.]com/a/7[.]png

hxxp[://]fbinter[.]com/a/8[.]png

hxxp[://]fbinter[.]com/a/9[.]png

hxxp[://]fbinter[.]com/a/10[.]png

hxxp[://]fbinter[.]com/a/11[.]png

hxxp[://]fbinter[.]com/a/12[.]png

fbinter[.]com

hxxp[://]soluzioniincomputer[.]com/o/o[.]png

incomputersolutions[.]com

hxxp[://]92[.]255[.]85[.]135/fakeurl[.]htm

92[.]255[.]85[.]135

06A0A243811E9C4738A9D413597659CA8D07B00F640B74ADC9CB351C179B3268

16a178b33877f9c3219bbe1685bfb879b7c8ab8965dbc734fd49ecb02e8c9d01