Cobalt Strike è uno degli strumenti più potenti e versatili per i penetration tester — ma anche per i criminali informatici. Utilizzato principalmente per simulare attacchi e valutare la sicurezza delle reti, è spesso abusato da attori malevoli per controllare infrastrutture compromesse tramite i suoi server Command and Control (C2). Fortunatamente, con l’ausilio di strumenti come Shodan, è possibile individuare e analizzare questi server per rilevare attività sospette e potenzialmente dannose.

Vediamo insieme come procedere!

Cos’è un server C2 di Cobalt Strike?

I server Command and Control (C2) di Cobalt Strike sono il cuore delle operazioni dell’attaccante. Questi server:

- Ricevono le connessioni dai “beacon”, ossia i payload installati sulle macchine compromesse.

- Gestiscono le comunicazioni tra l’attaccante e le macchine infette.

- Possono simulare diverse tecniche di evasione, rendendoli difficili da rilevare.

Un server C2 di Cobalt Strike funge da regia delle operazioni di attacco. Tramite protocolli come HTTP, HTTPS o DNS, il server comunica con i dispositivi compromessi, impartendo comandi, esfiltrando dati o coordinando altre attività malevole. Questa struttura modulare e personalizzabile rende i server C2 un bersaglio critico per chi si occupa di difesa informatica.

Come individuare server C2 di Cobalt Strike con Shodan

Shodan è un motore di ricerca progettato per individuare dispositivi connessi a Internet, e è spesso utilizzato per scoprire server C2. Segui questi step per individuare server associati a Cobalt Strike:

1. Utilizza query specifiche

Cobalt Strike lascia tracce uniche nelle risposte HTTP dei suoi server C2.

Shodan è già in grado di individuare i servizi Cobalt Strike, che sono individuabili con la query:

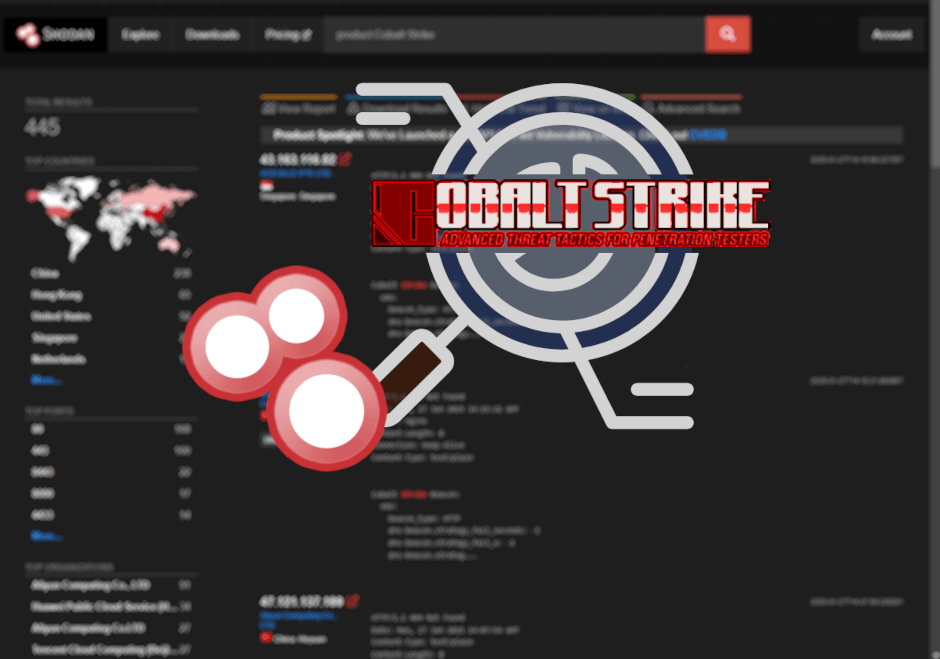

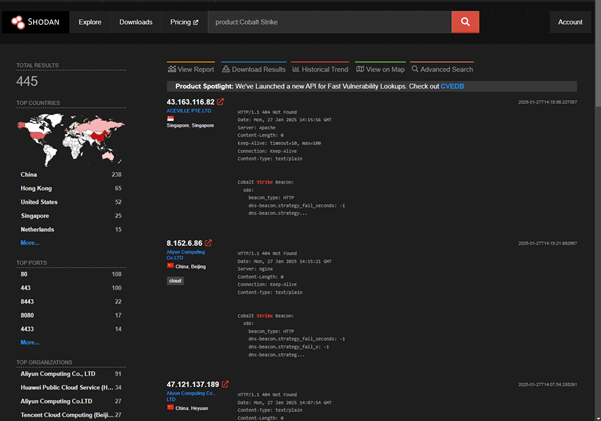

product: Cobalt Strike

Con cui siamo già in grado di individuare 445 server C2 distribuiti nel mondo.

Oltre a ciò, puoi raffinare la ricerca attraverso firme specifiche usando query avanzate come:

http.favicon.hash:-1562131030

http.html:”content-length: 133″

http.html:”<title>Not Found</title>”

Queste query sfruttano peculiarità note dei server C2 configurati con impostazioni predefinite o poco personalizzate. Assicurati di aggiornarti regolarmente sulle nuove firme C2.

2. Analizza i certificati SSL

Molti server C2 utilizzano certificati SSL autofirmati o certificati riconducibili a configurazioni sospette. Su Shodan puoi eseguire ricerche mirate con:

ssl.cert.issuer.cn:”Cobalt Strike”

ssl:”Let’s Encrypt”

Questi filtri aiutano a identificare server C2 che utilizzano certificati noti o emessi da CA comuni per evadere i controlli.

3. Cerca porte comuni

I server C2 di Cobalt Strike spesso utilizzano porte standard come 80 (HTTP) e 443 (HTTPS), ma è possibile trovarli anche su porte non convenzionali. Puoi raffinare le ricerche con:

port:80,443

port:8080

4. Combina con indicatori di compromissione (IoC)

Se disponi di indicatori di compromissione (ad esempio IP o nomi di dominio sospetti), puoi usarli come input su Shodan per rilevare informazioni aggiuntive sul server e sulle sue caratteristiche.

Analizzare un server C2 identificato

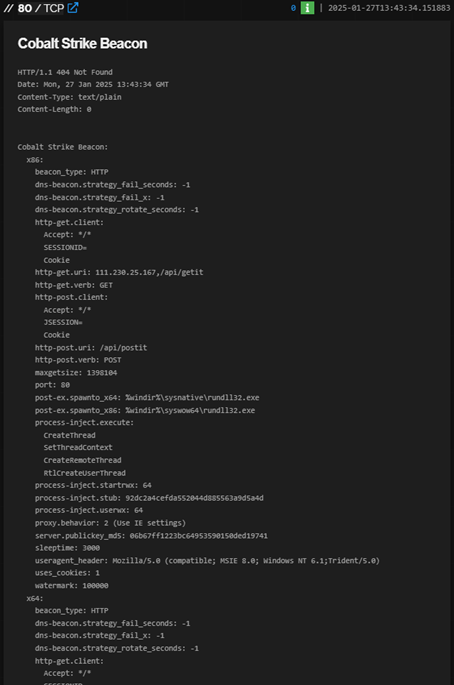

Una volta individuato un server sospetto, analizzarlo diventa essenziale per comprendere la sua natura e valutarne la pericolosità. Ad esempio, immagina di aver trovato un server che risponde sulla porta 443 e restituisce una risposta HTTP con content-length: 133. Questo è un indizio che potrebbe indicare la presenza di un server C2 configurato in modo predefinito.

Per confermare i tuoi sospetti, il primo passo è esaminare i metadati HTTP. Gli header, come server: Apache, e il comportamento del server nelle risposte a richieste personalizzate possono rivelare molto. In parallelo, analizza i servizi attivi su altre porte: un server C2 ben configurato potrebbe utilizzare protocolli alternativi, come DNS o SMB, per comunicare con i dispositivi compromessi.

Un esempio pratico potrebbe essere l’analisi del certificato SSL. Se il certificato è autofirmato o presenta dettagli riconducibili a Cobalt Strike, come il campo Issuer con valori sospetti, si tratta di un segnale forte della sua natura malevola. Puoi approfondire utilizzando strumenti come Censys o eseguendo test diretti con script basati sull’API di Shodan, per raccogliere informazioni dettagliate sulla configurazione del server.

Alla fine, questi passaggi ti aiuteranno a determinare se il server individuato rappresenta una reale minaccia o se si tratta di un falso positivo.

Come proteggersi

Individuare i server C2 è solo il primo passo: la vera sfida è proteggersi. Ecco alcuni consigli:

- Blocca i server identificati: Utilizza firewall e IDS/IPS per bloccare connessioni verso gli IP o domini riconosciuti come C2.

- Monitora il traffico di rete: Analizza connessioni anomale o non autorizzate che possono indicare comunicazioni con un C2.

- Aggiorna costantemente le firme: Mantieni aggiornata la tua lista di IoC e configura i tuoi strumenti per rilevare traffico sospetto.

Conclusione

Individuare e analizzare server C2 di Cobalt Strike con Shodan è un’attività fondamentale di un SOC per comprendere e mitigare le attività malevole. Questo approccio ti consente non solo di rilevare server sospetti, ma anche di rafforzare la sicurezza della tua rete e prevenire possibili compromissioni.