Il Subdomain Takeover è una vulnerabilità critica che consente agli hacker di prendere il controllo di sottodomini non configurati correttamente. Questa tecnica si basa su configurazioni DNS errate o su servizi esterni dismessi che continuano ad avere record attivi. Con conseguenze che vanno dal furto di dati al danneggiamento dell’immagine aziendale, il subdomain takeover rappresenta una minaccia concreta per aziende e organizzazioni di ogni dimensione.

In questo articolo approfondiamo questa tecnica di attacco, vedendo alcuni esempi pratici, e comprendiamo come prevenirla e individuarla.

Cos’è il Subdomain Takeover?

Il subdomain takeover si verifica quando un record DNS punta a un servizio esterno (come Azure, GitHub Pages, AWS S3 o altre piattaforme) che non è più attivo. Nonostante il servizio sia stato rimosso, il record DNS rimane attivo, lasciando una porta aperta a un possibile attaccante. Un hacker può quindi registrare un account sul servizio interessato e reclamare il sottodominio rimasto “sospeso”, ottenendone il controllo completo.

Per esempio, un sottodominio come blog.azienda.com potrebbe puntare a un repository GitHub Pages. Se il repository viene cancellato ma il record DNS non viene aggiornato, un attaccante potrebbe creare un nuovo repository con lo stesso nome e acquisire il controllo del sottodominio.

Come funziona il Subdomain Takeover: Passaggi Tecnici

Un attacco di subdomain takeover è spesso realizzato in pochi passaggi:

- Scansione dei sottodomini: L’attaccante utilizza strumenti come Sublist3r, Amass o Assetfinder per identificare i sottodomini di un dominio principale. Questi strumenti automatizzano la ricerca e restituiscono una lista di sottodomini attivi.

- Verifica della vulnerabilità: Una volta identificati i sottodomini, l’attaccante verifica se puntano a servizi esterni non più attivi. Ad esempio, un sottodominio può avere un record CNAME che punta a un dominio come username.github.io, ma il repository associato non esiste più.

- Reclamare il sottodominio: Se il servizio è vulnerabile, l’attaccante registra un nuovo account con lo stesso identificativo (ad esempio, username su GitHub) e configura un progetto che risponda al sottodominio orfano.

- Sfruttare il sottodominio compromesso: Dopo aver acquisito il controllo, l’attaccante può ospitare contenuti dannosi, come pagine di phishing, malware o messaggi che danneggiano la reputazione del proprietario del dominio.

Esempio Pratico di Subdomain Takeover

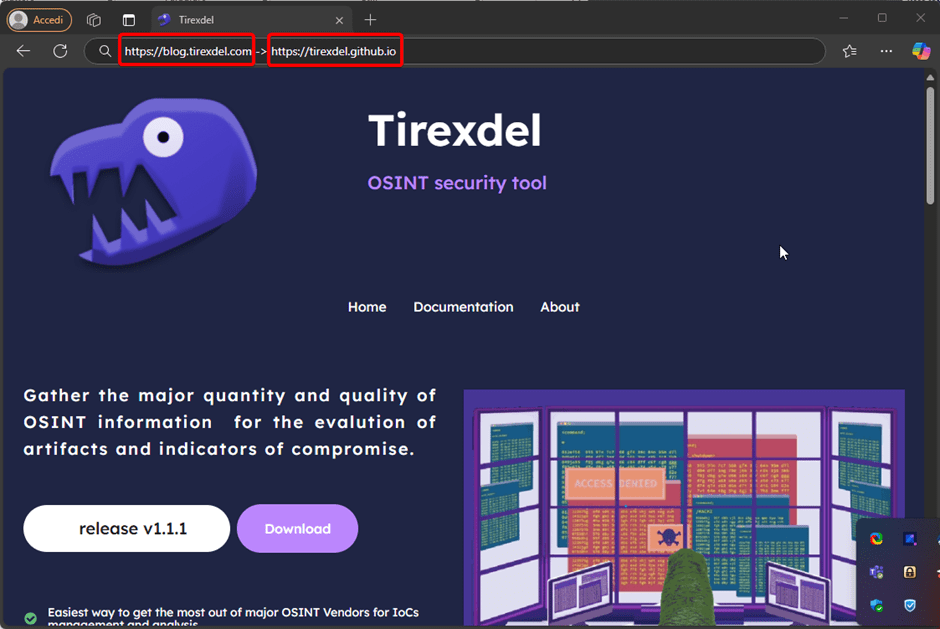

Immaginiamo che l’azienda Tirexdel SpA utilizzi il sottodominio blog.tirexdel.com per ospitare il suo blog su GitHub Pages. La configurazione DNS include un record CNAME che punta a tirexdel.github.io.

Dopo un aggiornamento al loro sito web, Tirexdel decide di rimuovere il blog, cancellando il repository su GitHub ma dimenticando di aggiornare il record DNS.

Ecco come un attaccante può sfruttare questa situazione:

- Identificazione del sottodominio vulnerabile: L’attaccante esegue una scansione con un tool come Sublist3r e identifica blog.tirexdel.com come sottodominio attivo.

- Verifica della configurazione DNS: Utilizzando comandi come nslookup o strumenti come dig, l’attaccante scopre che il record CNAME punta a tirexdel.github.io.

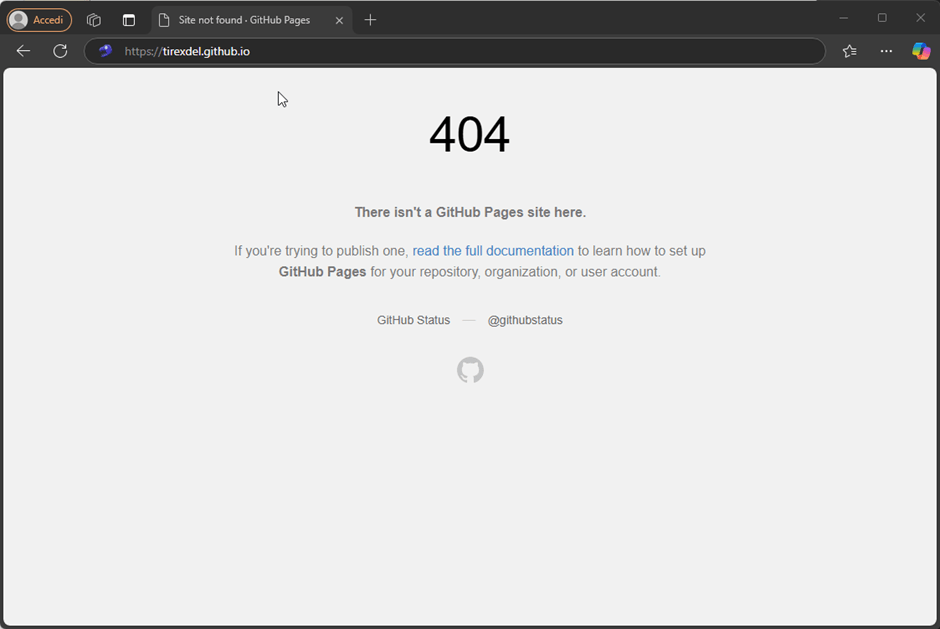

- Conferma della vulnerabilità: L’attaccante verifica che il repository GitHub associato non esista più. Questo può essere fatto visitando direttamente tirexdel.github.io, che restituirà un errore 404.

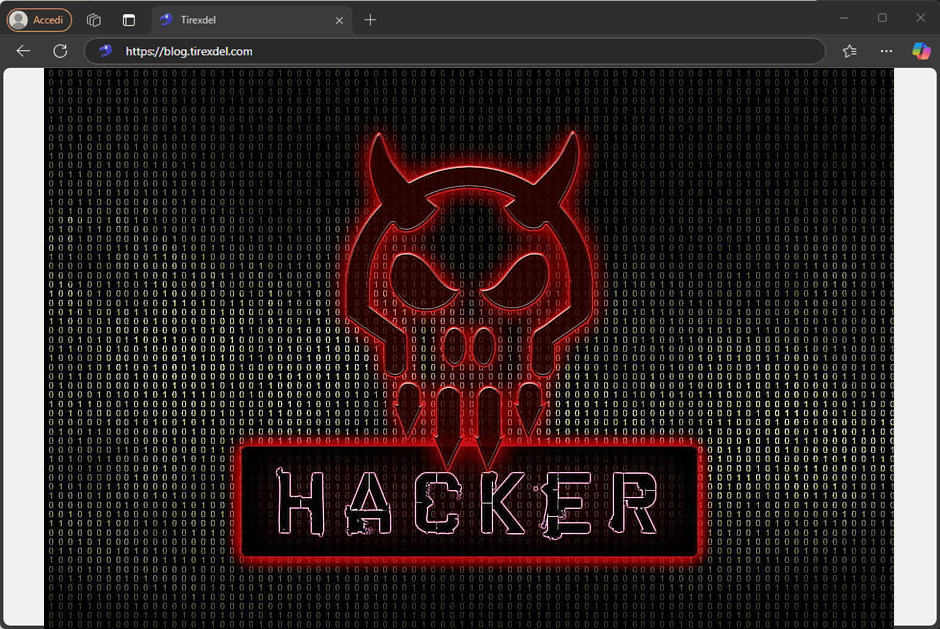

- Prendere il controllo: L’attaccante crea un account GitHub con il nome utente tirexdel, configura un nuovo repository e abilita GitHub Pages per ospitare contenuti personalizzati. Ora, chiunque visiti blog.tirexdel.com vedrà i contenuti dell’attaccante.

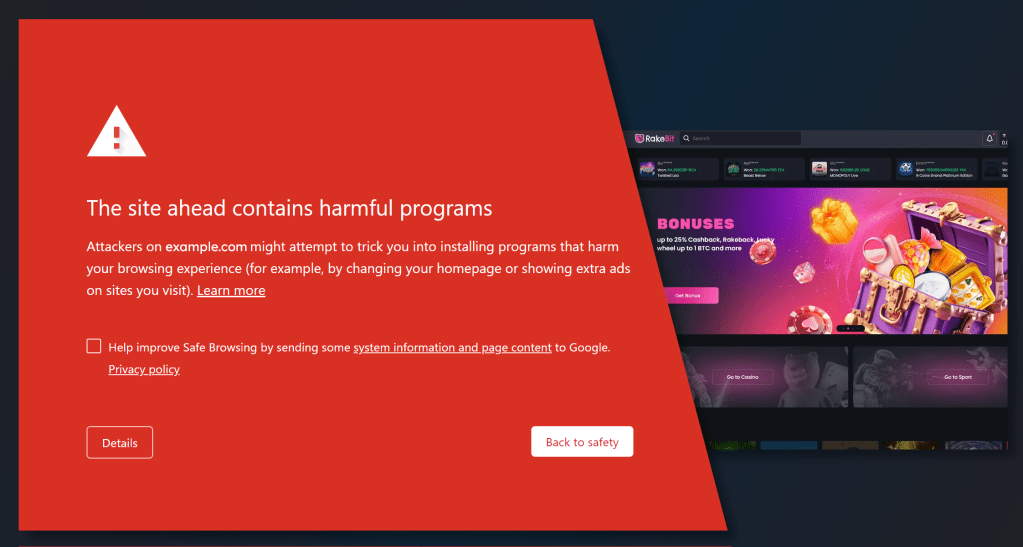

- Utilizzare il sottodominio compromesso: Il sottodominio può essere utilizzato per ospitare pagine di phishing, distribuire malware o pubblicare contenuti che danneggiano la reputazione di Tirexdel SpA.

Rischi Associati

Una volta compromesso, un sottodominio può essere utilizzato per:

- Phishing: Creare pagine ingannevoli per rubare credenziali o informazioni sensibili.

- Distribuzione di malware: Ospitare file dannosi che infettano i dispositivi degli utenti.

- Danneggiamento della reputazione: Pubblicare contenuti falsi o inappropriati.

- Attacchi combinati: Utilizzare il sottodominio per attacchi più complessi, come combinare il phishing con la raccolta di informazioni.

Come Proteggersi dal Subdomain Takeover

- Monitoraggio Costante dei Record DNS: Effettua controlli regolari sui record DNS per identificare sottodomini che puntano a servizi non più attivi.

- Rimuovere Record Obsoleti: Elimina i record DNS associati a servizi dismessi. Se un sottodominio non è più necessario, rimuovilo del tutto.

- Automatizzare il Monitoraggio: Utilizza strumenti di DNS Analytics o servizi di scansione per monitorare automaticamente i sottodomini e ricevere avvisi in caso di anomalie.

- Utilizzare DNSSEC: Implementa DNSSEC per proteggere l’integrità dei record DNS e impedire manipolazioni non autorizzate.

- Formazione e Consapevolezza: Assicurati che il tuo team comprenda i rischi del subdomain takeover e sappia come prevenire queste vulnerabilità.

Conclusioni

Il subdomain takeover è una tecnica efficace e relativamente semplice che sfrutta configurazioni DNS errate o trascurate. Proteggere i propri sottodomini richiede una gestione attenta e proattiva dei record DNS e una strategia di monitoraggio costante. Implementando le misure descritte in questo articolo, puoi ridurre significativamente il rischio di subdomain takeover e mantenere al sicuro la tua infrastruttura digitale.

Non lasciare che i tuoi sottodomini diventino una porta d’accesso per gli attacchi: verifica oggi stesso le tue configurazioni DNS!