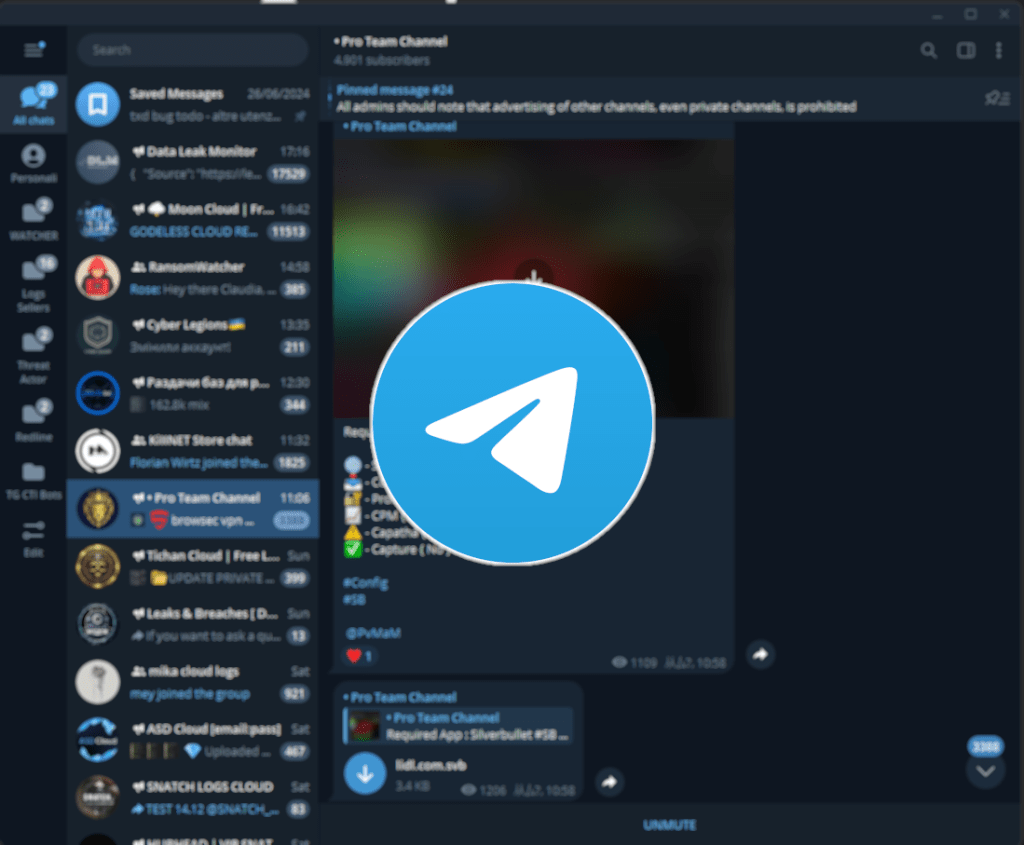

La raccolta di informazioni sulle minacce è una delle attività chiave per le attività di Cyber Threat Intelligence di un Security Operations Center (SOC). L’analisi dei canali di comunicazione utilizzati dai cybercriminali rappresenta un’importante fonte di dati. Tra queste, Telegram si è imposto come una delle piattaforme preferite dai threat actor per scambiarsi informazioni, vendere dati rubati o pianificare attacchi.

In questo articolo analizzeremo il ruolo di Telegram nella CTI e le strategie per monitorare efficacemente questi canali.

Perché monitorare Telegram?

Telegram è una piattaforma che unisce alcune caratteristiche particolarmente attraenti per i cybercriminali:

1. Anonimato e Privacy: Grazie alla possibilità di utilizzare pseudonimi e alla crittografia end-to-end, Telegram garantisce una relativa anonimità agli utenti.

2. Accessibilità e Usabilità: Creare e gestire canali o gruppi è semplice e non richiede competenze tecniche avanzate.

3. Diffusione rapida delle informazioni: I canali pubblici e privati consentono di condividere rapidamente notizie, malware, tool di hacking e leak di dati.

4. Moderazione limitata: A differenza di altre piattaforme, Telegram presenta una moderazione meno stringente, che spesso permette ai contenuti illegali di rimanere online più a lungo.

Queste caratteristiche hanno trasformato Telegram in un punto di riferimento per le attività illecite, come la vendita di credenziali rubate, account compromessi e dati sensibili, anche la distribuzione di malware e kit di exploit.

Per un SOC, il monitoraggio di Telegram può offrire preziose informazioni in termini di:

– Individuazione di Minacce Imminenti: Informazioni su nuovi attacchi o vulnerabilità sfruttate.

– Identificazione di Indicatori di Compromissione (IoC): Indirizzi IP, hash di file malevoli o URL utilizzati per il phishing.

– Comprensione delle Tattiche, Tecniche e Procedure (TTP): Analizzando i comportamenti dei threat actor, è possibile anticipare le loro mosse.

– Protezione Proattiva: Integrare queste informazioni nelle difese del SOC per prevenire attacchi futuri.

Strategie per il Monitoraggio

Monitorare i canali di threat actor su Telegram si rivela dunque fondamentale. Tuttavia, può non rivelarsi un compito banale, che richiede sia capacità di intelligence che di automazione. Proviamo a vedere insieme come fare, iniziando a suddividere il processo per passi:

1. Accesso ai Canali Rilevanti

Per iniziare, è fondamentale identificare i canali, i gruppi o i bot più rilevanti. Questo può essere fatto:

– Tramite Ricerca Manuale: Utilizzando keyword legate a malware, ransomware o attività illecite.

– Collaborando con Partner di Intelligence: Ricevendo segnalazioni di canali già noti per attività illecite.

2. Strumenti di Automazione

L’uso di strumenti di scraping e monitoraggio automatizzato può facilitare l’acquisizione di dati. Tuttavia, occorre prestare attenzione a:

– Rispettare le Normative: Lo scraping di dati deve essere effettuato in conformità alle leggi locali e internazionali.

– Evitare il Rilevamento: I threat actor spesso monitorano l’accesso ai loro canali, quindi è necessario utilizzare account o metodi che mascherino le attività del SOC.

3. Analisi dei Contenuti

Una volta raccolte le informazioni, queste devono essere analizzate:

– Individuare Credenziali Compromesse: Esistono molti canali che condividono questo genere di informazioni anche gratuitamente. Possono essere credenziali esfiltrate direttamente da infostealer, o grandi raccolte di dati da diverse fonti.

– Estrarre IoC: Indirizzi IP, URL malevoli e file possono essere confrontati con i database di threat intelligence.

– Identificare Modelli Comportamentali: Capire come i cybercriminali operano e quali strumenti utilizzano.

– Monitorare Discussioni: Prestare attenzione ai trend emergenti, come l’uso di nuovi exploit o tecniche di phishing innovative.

Risorse e Strumenti di Riferimento

La difficoltà principale risiede nell’individuare risorse utili e canali che forniscano effettivamente informazioni rilevanti. Chiaramente, i canali più interessanti saranno quelli contenenti dati di diretto interesse per la vostra organizzazione.

Per individuarli, un approccio efficace è sfruttare Telegago, un motore di ricerca specializzato per Telegram, basato sulla ricerca avanzata (PSE) di Google. Questo strumento permette di filtrare per keyword, identificando chat e canali potenzialmente utili che potrebbero contenere informazioni sensibili. Ad esempio, è possibile cercare le keyword “[nome organizzazione] log” per individuare canali che condividano credenziali di accesso relative alla vostra organizzazione.

Un’altra risorsa fondamentale è DeepDarkCti, una raccolta che include i principali canali Telegram noti, gestiti direttamente da Threat Actor e gruppi criminali organizzati.

Una volta individuati i canali di interesse, sarà molto utile procedere con lo scraping dei loro contenuti. Su questo argomento, vi rimandiamo alla nostra guida allo scraping di Telegram, dove illustriamo passo dopo passo come eseguire questa attività.

Sfide da Affrontare

Nonostante i vantaggi, il monitoraggio di Telegram comporta anche alcune sfide:

– Volume di Dati: I contenuti sono vasti e richiedono un’analisi accurata per evitare falsi positivi.

– Rischio di Esposizione: I threat actor possono accorgersi delle attività di monitoraggio e adottare contromisure.

– Compliance Legale: Operare nel rispetto delle normative sulla privacy e sull’uso dei dati è essenziale.

La collaborazione con altre organizzazioni di sicurezza informatica è cruciale. Condividere le informazioni raccolte tramite piattaforme come ISAC (Information Sharing and Analysis Center) può aumentare la capacità di difesa collettiva contro i threat actor.

Conclusioni

Telegram è diventato uno strumento fondamentale per i cybercriminali, ma rappresenta anche una fonte inestimabile di informazioni per i SOC. Monitorare i canali di threat actor permette di ottenere informazioni utili per rafforzare la difesa contro le minacce informatiche. Tuttavia, questa attività richiede un approccio strutturato, strumenti adeguati e una profonda conoscenza del contesto operativo. Solo così è possibile trasformare il caos informativo di Telegram in un vantaggio strategico per la sicurezza aziendale.