Quante volte ti è capitato di commettere un errore di digitazione mentre navigavi su internet? E quante volte ti soffermi a controllare il dominio del risultato di ricerca prima di aprirlo? È facile che le risposte siano rispettivamente “spesso” e “quasi mai”.

È qui che il fenomeno del typosquatting entra in gioco: si tratta di una tecnica che sfrutta piccoli errori o sviste per ingannare gli utenti e portarli ad interagire con siti malevoli, spesso legati ad attività di phishing.

In questo articolo, approfondiamo come l’attività di Cyber Threat Intelligence possa aiutare a identificare e mitigare questa minaccia nell’ambito di un’organizzazione, e utilizziamo alcuni strumenti open source per mostrare alcuni esempi pratici.

Che cos’è il Typosquatting?

Il typosquatting è una forma di attacco in cui attori malevoli registrano domini simili a quelli legittimi di un’organizzazione. Questi domini possono:

1. Imitare l’URL di un sito per rubare credenziali o informazioni sensibili (phishing).

2. Essere utilizzati per distribuire malware.

3. Compromettere la reputazione del marchio aziendale.

Ad esempio, se il dominio ufficiale della tua organizzazione è `example.com`, un attore malevolo potrebbe registrare domini simili come `examp1e.com`, `examplle.com` o `example.co`.

Questo tipo di attacco si basa sulla fiducia e sulla distrazione dell’utente. Spesso, infatti, un piccolo errore di battitura è sufficiente per reindirizzare l’utente verso un sito fraudolento.

Cyber Threat Intelligence e Typosquatting

L’attività di CTI è fondamentale per individuare i domini sospetti e prevenire gli attacchi. Il processo si articola in tre fasi principali:

1. Raccolta delle informazioni: Identificare varianti potenziali del dominio dell’organizzazione.

2. Analisi: Valutare la pericolosità dei domini rilevati.

3. Mitigazione: Adottare misure preventive, come segnalare i domini fraudolenti o registrarli proattivamente.

Un aspetto importante dell’attività di CTI è il monitoraggio continuo. Nuovi domini malevoli possono emergere in qualsiasi momento e con una moltitudine di tecniche differenti. Per questo motivo, molte organizzazioni implementano strumenti automatizzati per rilevare in tempo reale domini malevoli che possano tentare di ingannare gli utenti sfruttando il proprio brand.

Come utilizzare DNSTwist per rilevare i Typosquat

Per individuare i typosquat sono stati realizzati diversi tool opensource molto validi, tra cui il noto OpenSquat. In questo articolo ne vedremo un secondo, DNSTwist, un software open-source progettato per generare varianti di un dominio e analizzarle. Vediamo come funziona con un esempio pratico.

1: Installazione di DNSTwist

Per installare DNSTwist, è necessario avere Python installato sul proprio sistema. Esegui il seguente comando:

pip install dnstwist2: Generazione dei Domini

Una volta installato, esegui DNSTwist per generare varianti del tuo dominio. Ad esempio:

dnstwist example.comIl comando produce un elenco di domini simili a `example.com`, generati utilizzando tecniche come:

– Sostituzioni di caratteri: `examp1e.com`

– Aggiunta o rimozione di caratteri: `examplle.com`

– Cambiamento di TLD (Top-Level Domain): `example.co`

Dopo aver individuato la lista delle varianti di squattting, DNSTwist è in grado di testare la loro configurazione DNS, verificare la presenza di certificati SSL validi e persino eseguire un’analisi WHOIS per raccogliere informazioni sui proprietari.

3: Analisi dei Domini

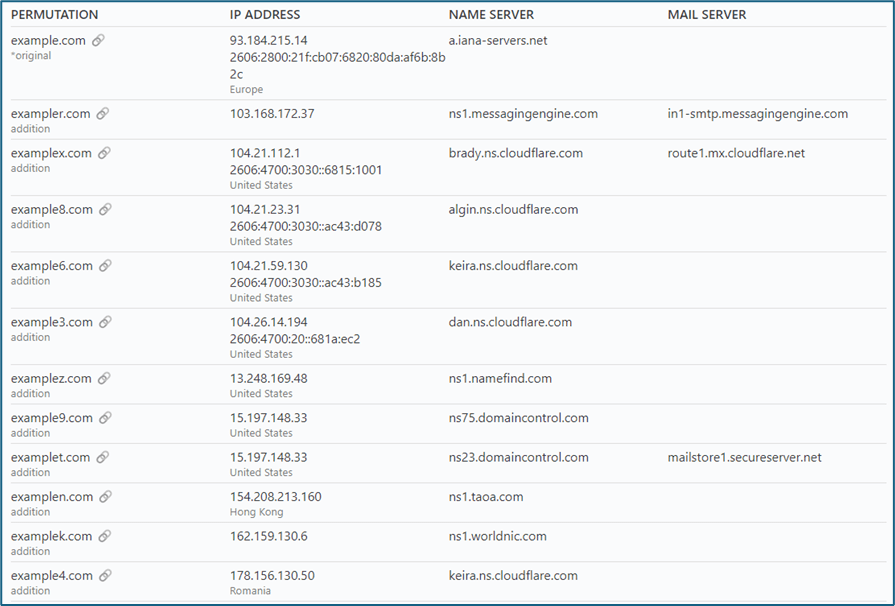

DNSTwist analizza automaticamente i domini generati per:

– Verificare se sono registrati.

– Determinare l’indirizzo IP associato.

– Identificare l’eventuale presenza di server mail o SSL.

Provando ad eseguirlo sul dominio ‘example.com’, otteniamo il seguente ouput:

4: Valutazione del Rischio

Per ogni dominio registrato, è importante:

1. Verificare il contenuto del sito per identificare potenziali attività malevole.

2. Utilizzare strumenti di analisi DNS per comprendere la configurazione del dominio.

Un’analisi più approfondita potrebbe includere:

– L’uso di strumenti di sandboxing per analizzare eventuali file scaricabili dal sito.

– La valutazione di eventuali correlazioni tra i domini rilevati e attività malevole precedentemente identificate.

– L’integrazione con database di threat intelligence per verificare se i domini siano già noti come pericolosi.

5: Mitigazione

Una volta identificati i domini sospetti, il team di CTI dovrebbe per conto dell’organizzazione:

– Effettuare segnalazione ai registrar: per richiederne la rimozione il più celermente possibile.

– Registrare proattivamente: i domini più critici per prevenirne l’uso malevolo.

– Monitorare continuamente l’attività associata a quei domini.

Una pratica consigliata è quella di integrare DNSTwist con sistemi SIEM (Security Information and Event Management) per automatizzare la gestione degli alert.

Caso di studio: Una Simulazione Pratica

Supponiamo che la tua organizzazione utilizzi il dominio ‘bancaitalia.com’. Dopo aver eseguito DNSTwist, rilevi il dominio ‘bancaltalia.com’, che presenta una pagina di accesso identica al tuo portale aziendale.

1. Indagine: Analizzando il dominio, è facile intuire che sia utilizzato per phishing con lo scopo di ottenere dati di accesso a conti bancari dei clienti.

2. Azione: Devi segnalare immediatamente il dominio al registrar e informare il team SOC o NOC per aggiornare i filtri antiphishing.

3. Prevenzione: Registra le varianti comuni di ‘bancaitalia.com’ per evitare futuri problemi.

Un ulteriore passo potrebbe includere il monitoraggio della rete per individuare eventuali connessioni verso il dominio malevolo, identificando così utenti o sistemi compromessi.

Altri Strumenti Utili

Oltre a DNSTwist, esistono altri strumenti che possono essere integrati in una strategia di CTI per il rilevamento dei typosquat:

– URLVoid: Per analizzare la reputazione di un dominio.

– VirusTotal: Per verificare se un dominio è associato a malware.

– WHOIS Lookup Tools: Per raccogliere informazioni sui registranti dei domini.

– PhishTank: Per verificare se un dominio è stato segnalato come phishing.

Questi strumenti, combinati con DNSTwist, consentono un’analisi più completa e dettagliata delle potenziali minacce.

Gestione proattiva dei Typosquat

Oltre al rilevamento e alla mitigazione, è cruciale adottare una strategia di gestione proattiva. Questa include:

1. Formazione del personale: Educare i dipendenti sui rischi del typosquatting e su come riconoscere i segnali di siti fraudolenti.

2. Implementazione di policy di navigazione sicura: Utilizzare strumenti di content filtering per bloccare automaticamente i siti sospetti.

3. Collaborazione con partner di settore: Condividere informazioni sulle minacce con altre organizzazioni per migliorare la resilienza collettiva.

Conclusione

L’individuazione proattiva dei typosquat è essenziale per salvaguardare la sicurezza e la reputazione di un’organizzazione.

Strumenti come DNSTwist, combinati con una strategia di cyber threat intelligence, offrono un metodo potente per identificare e neutralizzare queste minacce. Investire in queste attività non solo protegge dai rischi immediati, ma dimostra un impegno concreto verso la resilienza digitale.