WhatsApp è ormai uno strumento imprescindibile non solo per la comunicazione personale, ma anche per quella aziendale. La versione desktop della popolare app di messaggistica ha trasformato un semplice servizio di chat in un vero e proprio alleato per le imprese, facilitando la gestione dei clienti, la pianificazione degli appuntamenti e la distribuzione di campagne promozionali.

Questa versatilità, tuttavia, non è passata inosservata ai criminali informatici. La crescente popolarità di WhatsApp Desktop lo ha reso un bersaglio privilegiato per attacchi di phishing e altre minacce informatiche. Tra le tecniche più diffuse vi è quella dell’impersonificazione, in cui un malintenzionato si spaccia per una figura autorevole all’interno dell’azienda, cercando di ingannare i dipendenti e ottenere informazioni sensibili o accessi privilegiati.

Ma c’è un rischio ancora più grave e spesso sottovalutato: una falla che consente l’esecuzione di codice remoto tramite l’applicazione WhatsApp Desktop. Si tratta di un attacco che richiede un’interazione minima da parte della vittima, rendendolo estremamente pericoloso e facile da sfruttare.

Disclaimer: Questo articolo è stato scritto a scopo puramente educativo e informativo. L’autore non approva l’uso di queste tecniche per attività illegali o non etiche. L’uso delle informazioni contenute in questo articolo è a tuo rischio e responsabilità. Ti incoraggiamo a utilizzare queste tecniche solo in ambienti di test autorizzati e in conformità con le leggi locali e le normative sulla sicurezza informatica.

Analisi del Contesto

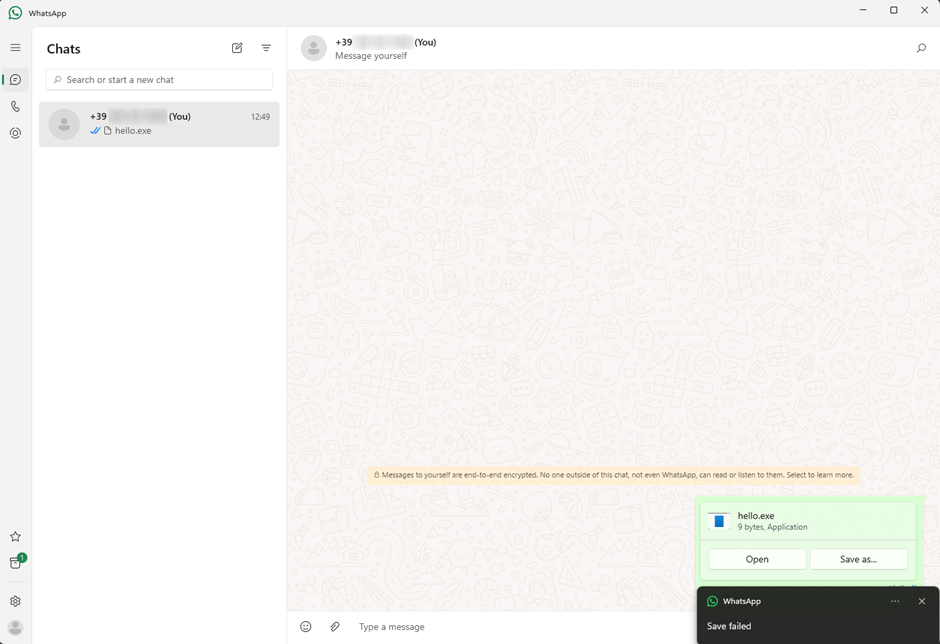

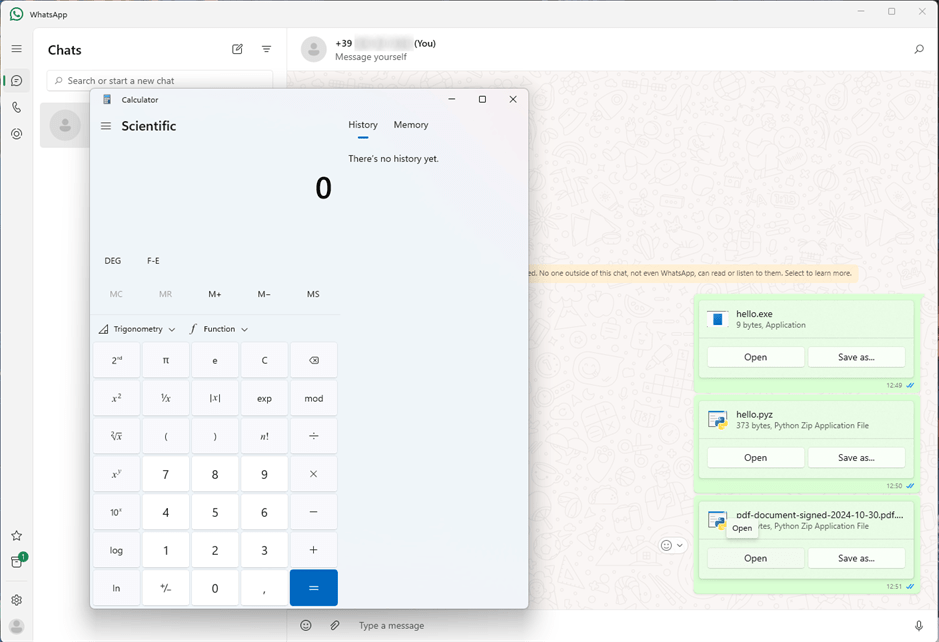

Al centro di questa analisi troviamo una delle funzioni più utilizzate su WhatsApp: l’invio di file. Nella versione Desktop, quando un utente riceve un file, ha due opzioni principali: “Apri” e “Salva”.

Per comodità, molti tendono a scegliere l’opzione “Apri”, evitando la più lunga e apparentemente superflua procedura di salvataggio. Ma questo comportamento apparentemente innocuo apre la porta a un’importante domanda di sicurezza: cosa succede se viene inviato un file malevolo, come un eseguibile (.exe)? È possibile mascherarlo in modo da indurre la vittima a cliccare su “Apri”?

Spinti da questa curiosità, abbiamo condotto alcuni test per capire le reali vulnerabilità della piattaforma. Dai primi tentativi, possiamo notare che non è effettivamente così semplice:

A quanto pare, esiste un piccolo meccanismo di sicurezza in WhatsApp, che impedisce l’avvio diretto delle applicazioni. Sarebbe necessario, quindi, che la nostra vittima lo vada prima a salvare con nome per poi avviarlo manualmente, il che richiede sicuramente un certo livello di interazione e potrebbe insospettire l’AntiVirus o l’EDR con maggiore probabilità.

È evidente che questa soluzione non possa essere funzionale. Ma decidiamo di non demordere e proviamo anche con file di tipo “.vbs” e “.hta”: anche questi tentativi non ottengono miglior fortuna.

Lo Sfruttamento della Falla

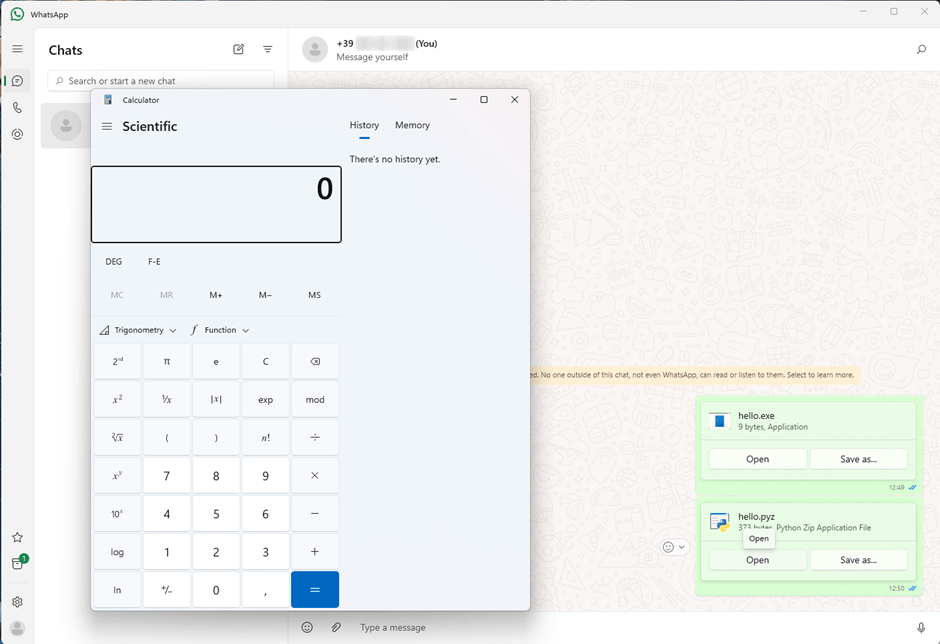

Ma cosa succede se, invece, inviamo un file Python compresso, in formato “.pywz”?

Per scoprirlo non ci resta che sperimentare: scriviamo un piccolo codice in grado di avviare la calcolatrice e vediamo se qualcosa cambia:

import subprocess

def avvia_calcolatrice():

try:

subprocess.run("calc.exe", check=True)

except Exception as e:

print(f"Si è verificato un errore: {e}")

if __name__ == "__main__":

avvia_calcolatrice()

Bingo! WhatsApp va ad eseguire il codice contenuto nel file Python, senza nessun tipo di problema né avviso di allerta.

Ottenuto ciò, è facile immaginare come, con un semplice script in Python, si potrebbe eseguire qualsiasi azione sulla macchina con i privilegi dell’utente corrente. Ad esempio, si potrebbe aprire una reverse shell sul dispositivo vittima.

A questo punto, non è possibile applicare grosse tecniche di camuffamento. Sicuramente, possiamo sfruttare la limitazione nei caratteri mostrati del nome file su WhatsApp, per nascondere l’estensione sospetta e provare ad ingannare la nostra vittima:

Et voilà! Di sicuro non sarà semplice ingannare gli utenti più attenti, ma quanto potrebbe essere complesso trovare una persona che non sia in grado di riconoscere l’icona di Python e che potrebbe leggere l’estensione “.pdf” distrattamente?

Quello che è estremamente interessante è che il codice viene avviato all’istante, senza nessun tipo di finestra di prompt che possa insospettire l’utente e senza nessuna schermata di avviso. È sufficiente un singolo clic distratto ed è già troppo tardi.

Cosa dice il team di Meta a riguardo?

Approfondendo la questione, scopriamo che il tema è già noto ed è stato segnalato da un ricercatore, Saumyajeet Das, a giugno del 2024:

“I have reported this issue to Meta through their bug bounty program, but unfortunately, they closed it as N/A. It’s disappointing, as this is a straightforward flaw that could be easily mitigated,” – ha dichiarato in un’intervista a BleepingComputer.

I test che abbiamo effettuato in 8Bit Security sono relativi alla versione 2.2445.7.0, ad oggi la più recente disponibile.

Saumyajeet Das, nella sua pubblicazione, sottolinea come la stessa falla sia sfruttabile anche con file PHP.

Da altri test che abbiamo condotto, abbiamo notato come neanche i file “.ps1” vengano bloccati. La “fortuna” in questo caso è che il SO apre questo tipo di file con Notepad e non esegue direttamente lo script.

È chiaro che Meta non stia attribuendo la giusta importanza a questa vulnerabilità, nonostante il rischio evidente che possa essere sfruttata con facilità da malintenzionati. Una falla di questo tipo potrebbe causare danni significativi, sia a livello personale che aziendale.

La speranza è che un’adeguata sensibilizzazione porti Meta a intervenire prontamente, implementando le necessarie contromisure. Tra queste, sarebbe auspicabile bloccare la condivisione di file con estensioni “anomale” o potenzialmente pericolose e introdurre avvisi espliciti per gli utenti che tentano di aprire o salvare file sospetti.