Contrastare efficacemente un malware richiede una comprensione approfondita della sua natura, del funzionamento e delle tecniche che utilizza per infiltrarsi e nascondersi nei sistemi. Con il panorama delle minacce informatiche in costante evoluzione, conoscere le tipologie di malware e i rischi associati è il primo passo per proteggere i dati personali e aziendali. Questo articolo offre una panoramica completa dei malware più diffusi, delle loro caratteristiche principali e del loro impatto.

Cos’è un Malware?

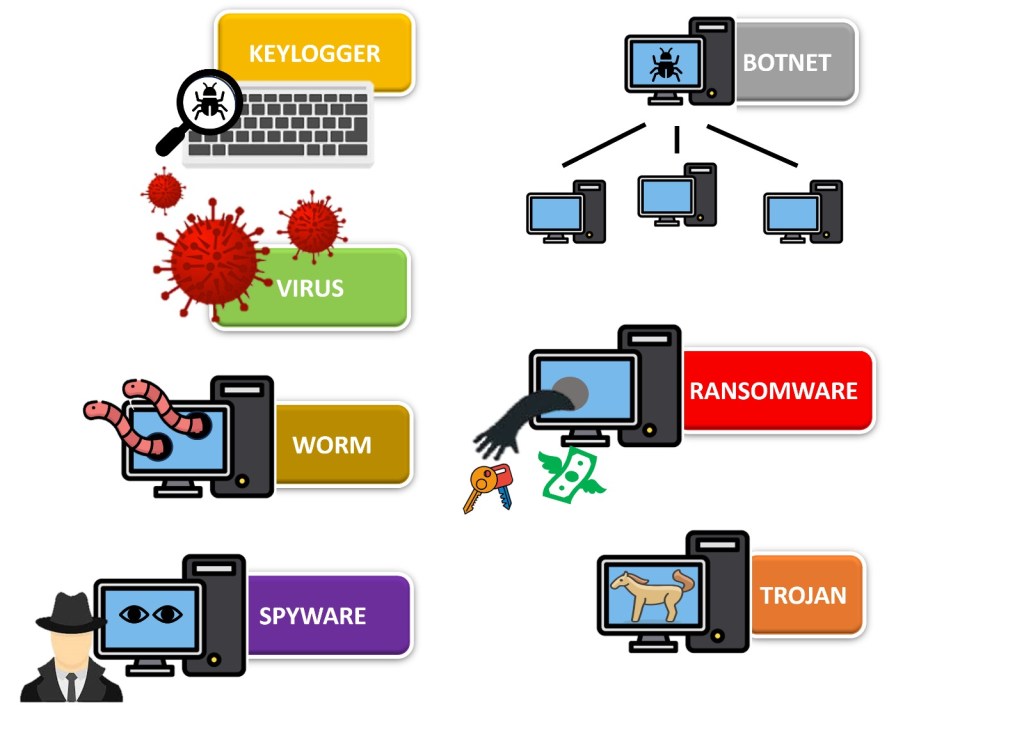

Il termine malware è l’abbreviazione di malicious software (software dannoso). Si tratta di programmi progettati per infiltrarsi nei sistemi informatici senza il consenso dell’utente, spesso con l’obiettivo di rubare dati, interrompere operazioni o danneggiare il sistema. Il malware è una delle minacce informatiche più comuni e si presenta in forme molto diverse, ciascuna con tecniche di attacco specifiche.

Virus informatici

Un virus informatico è un programma maligno che si replica e si diffonde senza il permesso o la consapevolezza del proprietario del sistema. A differenza dei worm, che sfruttano le vulnerabilità del sistema per propagarsi autonomamente, i virus richiedono un “ospite” per spostarsi e sopravvivere. Un esempio classico è un file infetto: quando l’utente trasferisce quel file su un altro sistema, il virus può attivarsi, diffondersi e continuare a replicarsi.

I virus possono essere suddivisi in diverse categorie in base al loro comportamento e metodo di infezione:

1. Virus Residenti

Quando eseguiti, diventano residenti nella memoria del sistema. Rimangono in attesa di un evento specifico, come il caricamento di un altro programma, per attivarsi e infettare ulteriori file.

2. Virus Non-Residenti

Si attivano al momento dell’esecuzione e cercano file da infettare. Una volta completata l’infezione, si chiudono. Tuttavia, il virus continua a propagarsi ogni volta che un programma infetto viene riutilizzato.

3. Virus del Settore di Avvio (Boot Sector)

Si diffondono tramite i settori di avvio dei dispositivi di memorizzazione, come dischi rigidi, CD-ROM o unità USB.

Esempio: se un CD-ROM infetto viene lasciato nel lettore e il sistema viene riavviato, il virus si attiverà, infettando il disco rigido e successivamente ogni unità flash collegata al computer.

4. Virus Multi-Partite

Combinano diversi meccanismi di infezione, ad esempio unendo le caratteristiche di un virus residente con quelle di un virus del settore di avvio. Questi virus sono particolarmente complessi da rilevare e rimuovere a causa della loro natura ibrida.

Worm: La Minaccia Autonoma

I worm sono software malevoli progettati per propagarsi autonomamente sfruttando le vulnerabilità di rete o di sistema. A differenza dei virus, i worm non necessitano di un “ospite” per diffondersi. Invece, si replicano da soli e spesso utilizzano strumenti avanzati come i rootkit per ottenere il controllo completo del sistema.

Caratteristiche principali dei worm:

- Propagazione autonoma: Sfruttano connessioni di rete non sicure per spostarsi rapidamente da un sistema all’altro.

- Compromissione del sistema: Possono installare malware aggiuntivi, rubare dati o creare backdoor per future intrusioni.

- Attacchi su larga scala: I worm sono famosi per aver causato epidemie globali, come nel caso di Conficker e WannaCry.

Rootkit: La Minaccia Invisibile

Un rootkit è un tipo di malware avanzato progettato per nascondere compromissioni già avvenute o per permettere un accesso persistente e invisibile al sistema. Spesso lavorano in tandem con altri malware per aumentare la loro efficacia.

Funzionalità comuni dei rootkit:

- Nascondere processi: Eliminano tracce visibili delle attività malevole.

- Aggiungere file malevoli: Creano file nascosti o modificano quelli esistenti.

- Implementare backdoor: Consentono un accesso remoto continuo al sistema.

- Creare vulnerabilità: Introducono nuove debolezze sfruttabili da altri malware.

Quando un rootkit è installato, l’intero sistema operativo può essere compromesso, garantendo all’attaccante un controllo completo e persistente.

Bootkit

I bootkit sono una sottocategoria di malware simili ai rootkit ma con una differenza fondamentale: prendono il controllo del sistema operativo prima che questo venga avviato. Attaccando il processo di avvio, i bootkit compromettono completamente la sicurezza del sistema, rendendo estremamente difficile rilevarli o rimuoverli.

Trojan

Un trojan (o cavallo di Troia) è un malware camuffato da software legittimo. Il suo obiettivo principale è ingannare l’utente e ottenere accesso non autorizzato al sistema.

- Esempio: Un utente scarica un gioco apparentemente innocuo da Internet. Mentre il gioco funziona regolarmente, il trojan nascosto al suo interno esegue operazioni dannose, come rubare dati sensibili o installare altro malware.

- Caratteristica chiave: A differenza dei virus o dei worm, i trojan non si replicano autonomamente.

Backdoor

Le backdoor sono strumenti che consentono di eludere i normali meccanismi di autenticazione per ottenere accesso remoto non autorizzato a un sistema.

- Funzionalità principali:

- Accesso senza autenticazione valida, spesso tramite credenziali nascoste.

- Creazione di canali remoti invisibili per attività illecite successive.

- Collegamento ai RAT: I Remote Access Trojans (RAT) sono un tipo specifico di backdoor che utilizza un’interfaccia client-server per il controllo remoto del sistema compromesso, consentendo all’attaccante di eseguire comandi in tempo reale.

Spyware

Lo spyware è progettato per monitorare le attività dell’utente senza il suo consenso, raccogliendo informazioni come siti visitati, password e dati sensibili.

- Meccanismo di azione: Lo spyware spesso opera in combinazione con altri malware, come rootkit o trojan, per nascondere la sua presenza e garantire il controllo del sistema.

- Impatto: I dati raccolti possono essere venduti o utilizzati per attività dannose, come furti di identità o frodi finanziarie.

Botnet

Una botnet è una rete di computer compromessi (bot) controllati da un attaccante, noto come bot master, tramite un server di comando e controllo (C&C).

- Modalità di infezione: le botnet si creano quando un malware infetta più sistemi, spesso tramite tecniche come il download automatico (drive-by download).

- Utilizzi comuni:

- Attacchi DDoS (Distributed Denial of Service).

- Invio di spam su larga scala.

- Minacce persistenti avanzate (APT) per spionaggio o sabotaggio.

Ransomware

Questo tipo di malware cripta i file e richiede che la vittima invii denaro tramite Bitcoin, dopo di che l’utente riceverà la chiave per sbloccare i file. I file vengono trattenuti come ostaggi fino a quando la vittima non paga il riscatto, da cui il termine ransomware. Vengono anche chiamati malware estorsivi, poiché richiedono denaro in cambio della restituzione dei dati della vittima.

Information Stealers

Alcuni tipi di malware sono progettati specificamente per rubare dati sensibili, con obiettivi che spaziano dal furto personale allo spionaggio industriale. Questi programmi malevoli raccolgono informazioni critiche senza il consenso dell’utente, causando potenziali danni finanziari, reputazionali e legali.

Quali Dati Rischiano di Essere Rubati?

- Chiavi di cifratura private: Consentono agli attaccanti di decifrare informazioni protette o di impersonare la vittima in transazioni sicure.

- Credenziali di accesso: Username e password per servizi finanziari, social network, e-mail o reti aziendali.

- Dati delle carte di credito: Utilizzati per frodi finanziarie o venduti nel dark web.

- Informazioni riservate aziendali: Come proprietà intellettuale, dati sui concorrenti o documenti strategici.

- Dati personali: Informazioni che possono essere utilizzate per il furto d’identità o la profilazione della vittima.

Tipologie di infostealer

- Keylogger: Registrano ogni pressione dei tasti per catturare password e altre informazioni digitate.

- Screen Capture: Scattano screenshot delle attività sullo schermo, intercettando dati sensibili.

- Packet Sniffing: Monitorano il traffico di rete per intercettare dati trasmessi in chiaro.

- Accesso remoto: Malware come i RAT consentono agli attaccanti di esplorare file e sistemi alla ricerca di informazioni utili.

Conclusioni

Nel panorama attuale della cybersecurity, la linea di separazione tra le diverse forme di malware è sempre più sfumata. Molte minacce moderne sono ibridi avanzati, combinando funzionalità di diversi tipi di malware per massimizzare i danni. Ad esempio, un attacco può includere contemporaneamente componenti di ransomware, spyware e rootkit, rendendo la risposta e la mitigazione più complesse.

Comprendere le caratteristiche specifiche di ciascun tipo di malware è fondamentale per identificare le minacce, prevederne il comportamento e mettere in atto strategie difensive efficaci.

Sebbene esistano altre tipologie di malware, come adware, greyware e scareware, il loro impatto negli ambienti aziendali è spesso limitato. Pertanto, il focus deve rimanere su minacce critiche come ransomware, rootkit, trojan e spyware, che rappresentano i rischi più elevati per la sicurezza delle infrastrutture aziendali e delle informazioni sensibili.

Prevenzione, formazione e aggiornamento continuo sono le chiavi per mantenere un vantaggio su queste minacce in evoluzione. Investire nella comprensione e nella difesa contro i malware più pericolosi è un passo indispensabile per proteggere non solo i dati, ma anche la reputazione e la continuità operativa delle organizzazioni.