Il desiderio di rimanere anonimi online accompagna Internet sin dalle sue origini. Se un tempo ci si illudeva di essere al sicuro dietro un semplice nickname, oggi proteggere la propria identità online è diventato molto più complesso. Con l’avanzare della tecnologia, sono nati strumenti sofisticati per la privacy, come reti distribuite e browser che promettono di tutelare l’anonimato. Tra questi, uno dei più celebri è Tor Browser, reso famoso anche dalle rivelazioni dell’ex contractor NSA Edward Snowden.

Tor — acronimo di “The Onion Router” — utilizza una rete multilivello di crittografia per rendere irrintracciabili i suoi utenti. Ma in un mondo in cui le tecniche di sorveglianza avanzano di pari passo con le soluzioni per la privacy, può Tor garantire davvero un anonimato completo? E se non fosse possibile, cosa significano queste limitazioni per chi sceglie strumenti come Tor, anziché browser più commerciali come Google Chrome?

Attacco all’anonimato in Tor: come funziona

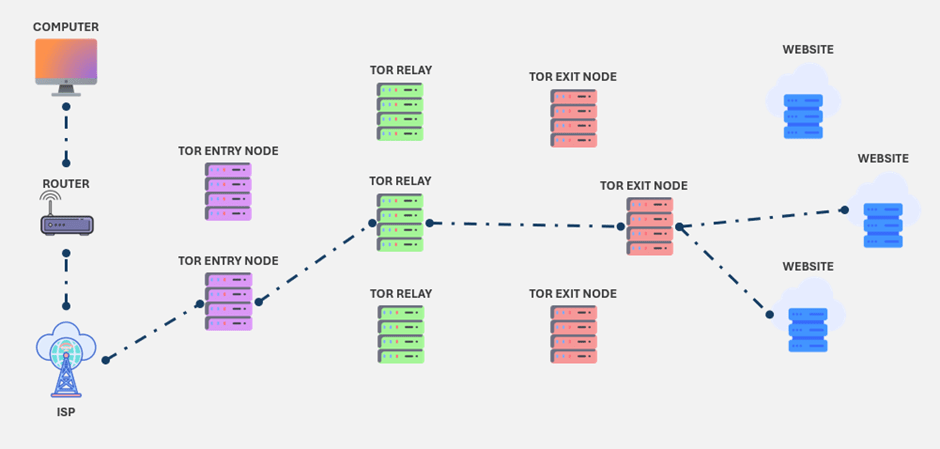

Per comprendere come funziona Tor, occorre sapere che garantisce l’anonimato tramite una rete distribuita di server, detti nodi, attraverso cui il traffico viene crittografato e reindirizzato più volte.

Questo processo rende difficile identificare l’origine o la destinazione dei dati. Tuttavia, nonostante questo sistema sofisticato, le forze dell’ordine hanno affinato tecniche in grado di sfruttare vulnerabilità specifiche. A settembre, i servizi di intelligence tedeschi sono riusciti a identificare un utente di Tor tramite una tecnica nota come “analisi temporale”.

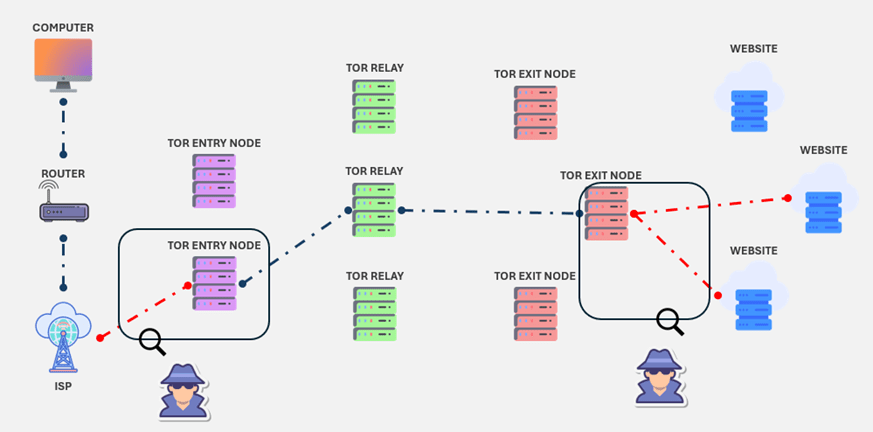

L’analisi temporale è una tecnica avanzata utilizzata per cercare di deanonimizzare gli utenti della rete Tor osservando i tempi di trasmissione del traffico tra l’utente e la destinazione finale.

Tor funziona instradando il traffico attraverso una serie di nodi crittografati (i cosiddetti “onion routers”) per nascondere l’origine delle connessioni. Tuttavia, se un attaccante è in grado di monitorare sia il traffico in entrata (verso il primo nodo della rete Tor, detto “guard node”) sia il traffico in uscita (dal nodo finale, o “exit node”), può cercare di confrontare i tempi e i modelli del traffico osservato alle due estremità.

Questa tecnica si basa sul presupposto che, nonostante la crittografia e l’instradamento a più nodi, il traffico in entrata e quello in uscita conservino caratteristiche temporali simili, come la durata delle connessioni, la quantità di pacchetti trasmessi e i tempi di latenza. Con strumenti avanzati di analisi statistica e potenza computazionale, un attaccante può identificare correlazioni tra queste variabili temporali, restringendo così la possibile identità dell’utente o perlomeno individuando la sua posizione geografica.

Anche se Tor implementa vari sistemi per attenuare queste vulnerabilità, l’analisi temporale rimane una delle minacce più efficaci contro l’anonimato della rete, soprattutto se l’attaccante ha accesso a una vasta capacità di sorveglianza su larga scala, come avviene in contesti di sorveglianza statale.

La Distribuzione dei Nodi e i punti di Vulnerabilità

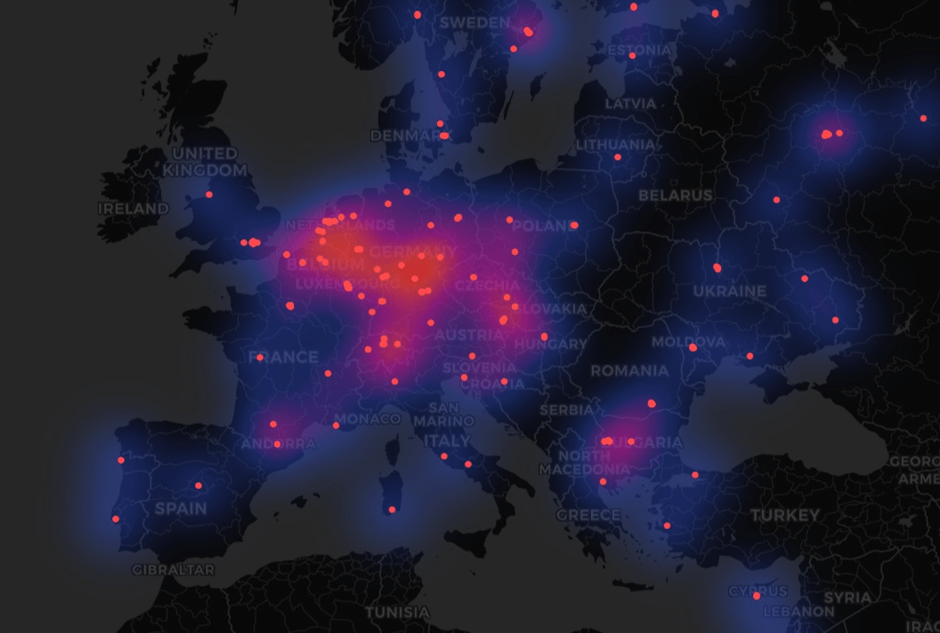

Il caso tedesco è interessante anche per un altro motivo: la Germania ospita il maggior numero di nodi di uscita Tor, seguita dai Paesi Bassi e dagli Stati Uniti.

In questi Paesi le forze dell’ordine collaborano a livello internazionale per monitorare la rete, aumentando le probabilità di individuare attività sospette. L’elevato numero di nodi, se da un lato contribuisce alla funzionalità di Tor, dall’altro espone la rete a maggiori possibilità di sorveglianza statale.

La risposta ufficiale del team di Tor

Di fronte a queste criticità, il team di sviluppo di Tor ha risposto pubblicamente, confermando che il browser continua a essere sicuro e che il caso dell’identificazione tedesca riguarda un utente criminale, il quale usava una versione obsoleta di Tor e l’app di messaggistica Ricochet. Tuttavia, Tor ha anche ammesso di non aver avuto accesso ai dettagli del caso, il che rende la loro interpretazione sulla sicurezza del browser parziale. Tor è consapevole da tempo del problema degli attacchi di timing e ha introdotto l’add-on Vanguard nel 2018 per migliorare la difesa contro queste tecniche, anche se questa protezione non è infallibile.

Limiti alla sicurezza di Tor: gli attacchi temporali e altre vulnerabilità

Nonostante le soluzioni attuate, l’analisi temporale rimane una minaccia nota sia agli sviluppatori di Tor che alle forze dell’ordine e ai ricercatori. Questo tipo di attacco, già documentato, non è l’unico: studi condotti da esperti hanno dimostrato altre modalità di attacco che sfruttano principi simili. Anche se alcune di queste tecniche sono state rese obsolete dagli aggiornamenti del browser, i principi restano applicabili, e altri attacchi di tipo “Man-in-the-Middle” (MITM) e di correlazione temporale possono essere utilizzati per ridurre o annullare l’anonimato degli utenti.

Consigli pratici per usare Tor in modo più sicuro

Di seguito alcune raccomandazioni pratiche per massimizzare l’anonimato:

- Limitare le informazioni fornite online: Evitare di loggarsi in account personali o di usare il proprio nome, e-mail o numero di telefono.

- Disabilitare o evitare l’installazione di plugin: I plugin possono essere vettori di vulnerabilità, specialmente su Tor.

- Evitare di aprire documenti scaricati tramite Tor: File come PDF o documenti di Office possono contenere exploit o rivelare l’indirizzo IP reale dell’utente.

- Utilizzare Tor in combinazione con una VPN affidabile: Riduce ulteriormente le possibilità di tracciamento. Diffidate da VPN gratuite, come raccontiamo in questo articolo.

Anche strumenti come il sistema operativo live Tails possono offrire un ulteriore livello di sicurezza, poiché permettono di operare in un ambiente pulito che non lascia tracce sul dispositivo utilizzato.

Se Tor non garantisce un anonimato perfetto, passare a un’altra rete di nodi distribuiti non rappresenta una soluzione: anche altre piattaforme di anonimato sono vulnerabili agli stessi attacchi. Strumenti come I2P, per esempio, possono essere utili in contesti specifici, ma non risolvono le limitazioni di base legate alle reti distribuite.

È interessante notare che il compromesso dell’anonimato su Tor riapre il dibattito sull’etica della privacy online. Se, da un lato, le autorità hanno interesse a sorvegliare la rete per combattere il crimine, dall’altro occorre domandarsi quanto questa sorveglianza incida sulla libertà individuale e sul diritto di privacy degli utenti comuni.