Se avete mai aperto un sito di Streaming sarete stati sicuramente interrotti da una lunga serie di annunci pubblicitari molesti e popup fastidiosi. Del resto, i gestori della piattaforma devono sia finanziare le spese di hosting, sia, ovviamente, monetizzare il traffico che riescono a portare attraverso contenuti piratati. Solo raramente richiedono piani ad abbonamento per accedere a questo tipo di servizi e, quindi, sono costretti ad optare per questa soluzione come modalità di lucro.

Ma non dimentichiamo che i criminali restano pur sempre criminali. Ed ecco che, oltre a sfruttare contenuti di cui non sono proprietari, cercano di truffare anche gli stessi provider di annunci pubblicitari a cui si affidano, con l’obbiettivo di massimizzare sempre più i loro guadagni illeciti.

Una recente indagine di Malwarebytes e DeepSee ha rivelato un complesso sistema di siti di streaming illegali che sfruttano la pubblicità digitale in modo fraudolento. Lo schema, noto come “DeepStreamer,” consente a questi siti di nascondere annunci pubblicitari in pagine invisibili, ingannando gli inserzionisti e generando profitti illeciti consistenti.

Un Nuovo Modello di Business

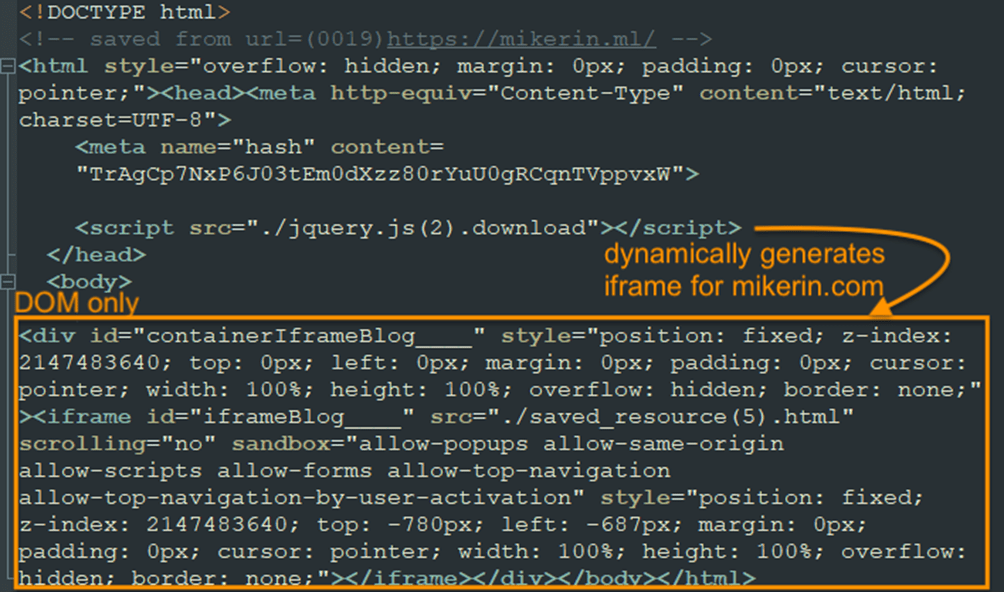

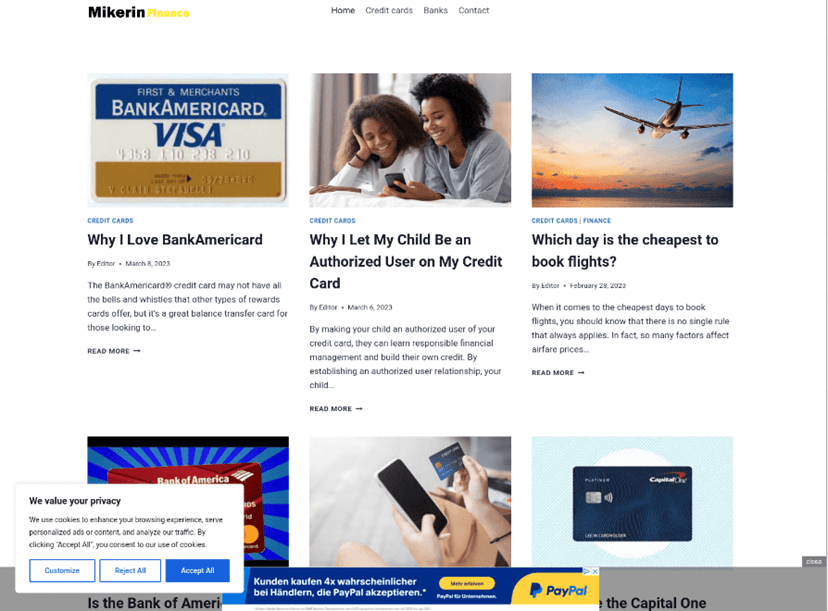

L’indagine ha rivelato un modello di business fraudolento collegato a una piattaforma di streaming di film gratuiti, che carica annunci pubblicitari in modo “nascosto”. Questo modello si basa su siti intermediari, noti come “money site“, che, pur apparendo come blog o portali di notizie legittimi, sono progettati esclusivamente per monetizzare il traffico proveniente da piattaforme di streaming pirata.

I “money site” sono generalmente costruiti su WordPress e ospitano articoli e annunci pubblicitari. Alcuni di questi articoli contengono codice illecito che si attiva solo quando il traffico proviene da un sito pirata come moviesjoy.

Questo codice è programmato per simulare interazioni umane come lo scroll e i clic, generando traffico sugli annunci pubblicitari presenti negli articoli e rendendo tale traffico apparentemente autentico agli occhi degli inserzionisti, i quali pagano per impressioni e clic, che però non provengono da utenti reali.

Per attivare questo traffico, i “money site” vengono caricati all’interno di iframe invisibili nelle pagine dei siti pirata. Un iframe (abbreviazione di “inline frame”) è un elemento HTML che consente di incorporare all’interno di una pagina web un’altra pagina web o contenuto esterno, come un documento o un video, in una “finestra” indipendente. Così, quando un utente visita il sito di streaming pirata, genera inconsapevolmente traffico verso i “money site”, attivando il codice illecito poiché la fonte del traffico proviene dal sito pirata. Gli annunci vengono quindi registrati come visualizzati o cliccati grazie al codice che replica il comportamento umano.

Gli utenti, tuttavia, non sono consapevoli di queste interazioni, poiché non vedono né l’iframe né gli annunci nascosti al suo interno. Per i gestori dei “money site”, il vantaggio economico è significativo, in quanto riescono a generare entrate pubblicitarie ingannando gli inserzionisti, che interpretano il traffico simulato come autentico e continuano a investire.

L’intero sistema crea così un circuito di profitto illecito, alimentato dal traffico inconsapevole degli utenti delle piattaforme, con perdite considerevoli per gli inserzionisti, che pagano per interazioni pubblicitarie prive di valore reale.

C’è però un problema: se il traffico verso gli annunci fosse chiaramente proveniente da un sito pirata, le reti pubblicitarie non ne consentirebbero la visualizzazione. Per mascherare l’origine del traffico, viene quindi utilizzata la tecnica del “referral forging”, che fa apparire il traffico come proveniente da siti legittimi come Google, Bing o Facebook:

Per evitare di essere rilevati, DeepStreamer utilizza anche sofisticati meccanismi di anti-debugging e offuscamento del codice, impedendo l’analisi del traffico e della struttura delle pagine.

Evasione della Misurazione del Traffico di Terze Parti

Le tecniche adottate da DeepStreamer influenzano anche strumenti di analisi come SimilarWeb, una piattaforma che fornisce dati dettagliati sul traffico e sulle interazioni degli utenti con i siti web. Poiché il traffico generato da questi domini non viene registrato come accesso diretto nel browser, rimane invisibile agli strumenti di monitoraggio tradizionali. Questo significa che le piattaforme di monitoraggio pubblicitario, che si basano su dati di traffico di terze parti, potrebbero non rilevare questi siti fraudolenti, esponendo gli inserzionisti a rischi significativi. Tuttavia, grazie a un’analisi combinata del traffico e delle metriche di SimilarWeb, DeepSee è riuscita a stimare che i “money site” abbiano generato oltre 221 milioni di visite nel solo mese di gennaio 2023.

In base al numero stimato di visite e al tempo medio di permanenza sul sito, i ricercatori hanno calcolato circa 1,2 miliardi di esposizioni pubblicitarie. Con un tasso di blocco del 50% e un riempimento del 70%, il numero finale di esposizioni è stato ridotto a circa 1,27 miliardi di impressioni pubblicitarie, traducendosi in una spesa pubblicitaria stimata tra 127 mila e 1,27 milioni di dollari.

Implicazioni sulla Sicurezza

L’indagine su DeepStreamer ha rivelato un complesso ecosistema di siti progettati per frodare gli inserzionisti attraverso l’uso di contenuti piratati. Malwarebytes e DeepSee hanno già notificato Google e altri partner del settore, che hanno avviato contromisure per arginare la diffusione della frode.

Questa tecnica può essere sfruttata come vettore di attacco: i “money site” che ospitano annunci pubblicitari possono essere sostituiti con domini contenenti malware, i quali vengono poi integrati nei siti pirata tramite iframe. In questo modo, quando l’utente accede alla pagina, il malware si esegue automaticamente attraverso il browser sul suo dispositivo, senza che la vittima ne sia consapevole. Questo attacco fa leva sulla fiducia che l’utente ripone inconsapevolmente nel sito visitato. Per questo motivo, limitarsi a navigare su siti legittimi e ufficiali riduce significativamente il rischio di esposizione a tali minacce.

Indicatori di Compromissione

Domini che lanciano iframe invisibili:

adorabilearredamento[.]ml

awscloudfront[.]ml

bigcache[.]ml

brcache201[.]ml

brient[.]ml

cache33[.]ml

cdncache[.]ml

compactembed[.]ml

dbcache[.]fun

dcache[.]ml

embed123[.]ml

fcache[.]ml

filecache[.]ml

financeirocartao[.]ml

fishuflatinned[.]ml

fullcdn[.]ga

harateness[.]ml

honessity[.]ml

hypercdn[.]ml

hypercdn3[.]ml

investwell[.]ml

jestick[.]ml

journeywithvision[.]ga

jscache[.]live

kbyte[.]ml

livrosdereceita[.]ml

maxcache[.]ml

mbyte[.]gq

mcdn[.]ga

megacdn[.]ml

megacdn[.]top

megasearch[.]gq

melhoresdomomento[.]ml

mikerin[.]ml

myplayer[.]ml

newsworldcity[.]ml

poptube[.]fun

primesinfo[.]ml

satishmoheyt[.]ml

supercache[.]top

tapcache[.]ml

tcache[.]ml

tecnowebclub[.]ga

toptube[.]fun

uwatchtube[.]ml

video[.]your-notice[.]fun

videocdn[.]fun

videosdahora[.]fun

whatsappvideos[.]ml

wispields[.]ml

wpcache[.]ml

youbesttube[.]gq

yourtube[.]fun

ytcache[.]fun

pharmabeaver[.]ml

pharmabeaver[.]com

virvida[.]com

guiadosabor[.]com

techyclub[.]in

journeywithvision[.]com

newsworldcity[.]com

mikerin[.]com

primesinfo[.]com

investwell[.]sito

streamix[.]tv

guerytech[.]online

brandingjoy[.]in

aitechgear[.]in

adorablefurnishing[.]com

satishmoheyt[.]in

Domini “money site”:

brandingjoy[.]in

aitechgear[.]in

guiadosabor[.]com

mikerin[.]com

adorabilefurnishing[.]com

travelwithvision[.]com

satishmoheyt[.]in

primesinfo[.]com

techyclub[.]in

streamix[.]tv

newsworldcity[.]com

pharmabeaver[.]com

guerytech[.]online

virvida[.]com

JavaScript dannoso (iframe):

1701f50afde2db48d58e6789cfa810f2fdfae74ad0b5de983ace21beb9542a4b

2405699d9b90c36950440d8dd0335d8da1574abda11ae9900cfb31a68f80a864

344550f

d85db609434f9eb6838642df1e0283ce43b23c02859cb593b7331ef70 5f8598bdf64f2f3c7a6b9134cd80bb44ac46f546d4047d796278437b5c3485b7

86c160f073347d3c810a824ba90de66105882195dd607175a32fa7adffe31163

98d2cd6e4f3a3aa3200d53ac09750d192ca6ba546aba09a935fe4f38d878bc4c

af70188

588c75165f919c9c155827eb458f26aed5288ef52bab532dc7bd38015 b6845734220755e8a163d27d30fb0470ac0aa0d6e57e52af38fe59619d4dd1fb

bcb9ee387efcd936e2abd1ede483fda13cfe40320af9df6462398f329e6aae1e

fc2006c24b6153bfeafb3e9dc6e5ffc4d239c021f1e1777265569f672b4e184b