Creato e diffuso dal noto gruppo hacker nordcoreano Lazarus, una nuova variante del malware FASTCash è stata recentemente osservata compromettere i sistemi di pagamento bancari, in particolare quelli che gestiscono le transazioni degli sportelli automatici (ATM) e i terminali POS (Point of Sale), per consentire il prelievo di soldi contanti da conti e carte con saldo pari a zero.

Il malware viene installato sui sistemi di pagamento all’interno delle reti compromesse che gestiscono le transazioni con carte, al fine di facilitare il prelievo non autorizzato di denaro dagli sportelli automatici (ATM).

Cosa avviene dietro ad una semplice transazione

Per comprendere il funzionamento del malware FASTCash, è fondamentale analizzare ciò che avviene dietro ad una semplice transazione. Solo approfondendo i processi sottostanti possiamo capire come funziona questo tipo di attacco.

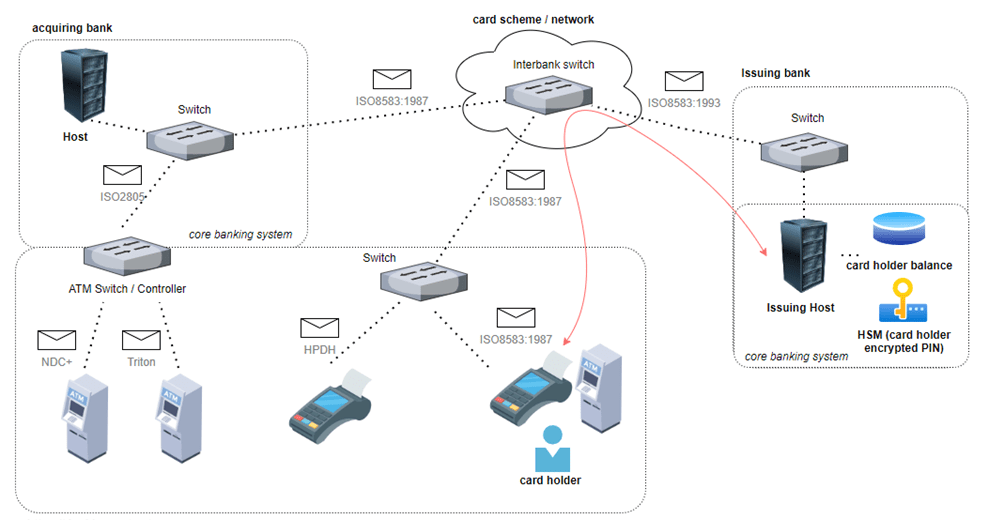

Per comprendere meglio il funzionamento di una transazione con carta di credito o debito, è fondamentale identificare i principali attori coinvolti:

- Acquirer (Banca Acquirente o Banca del Commerciante): È la banca che permette a un esercente di accettare pagamenti con carta. Ad esempio, è la banca utilizzata da un negozio per abilitare i pagamenti dei suoi clienti. L’acquirer possiede i terminali ATM/POS e gestisce il software di commutazione e la rete di pagamento.

- Issuer (Emittente): È la banca o istituzione finanziaria che fornisce una carta di credito o debito al cliente. Durante una transazione l’emittente risponde all’acquirer con un messaggio di approvazione o rifiuto di una transazione. Talvolta, l’emittente può coincidere con la banca acquirente.

- Circuito di Carte (Es. Visa, Mastercard): In queste situazioni, il circuito funge da intermediario tra l’acquirer e l’emittente. Tuttavia, ci sono eccezioni, come nel caso di American Express (AMEX), che può essere sia emittente che acquirer.

Durante una tipica transazione con carta, il terminale del negozio invia i dati della carta alla banca del commerciante (acquirer). Se il titolare della carta appartiene a una banca diversa, la richiesta viene inoltrata al circuito della carta (Visa, Mastercard). Successivamente, la banca emittente esegue i controlli sul saldo e risponde all’acquirer con l’esito della transazione.

Uno “Switch di Pagamento” è un sistema che agisce come intermediario per i messaggi delle transazioni con carta. Questo consente di collegare più terminali ATM o POS ai sistemi centrali delle banche, fornendo funzioni come il routing delle transazioni, la conversione dei protocolli e il logging.

Come Funziona FASTCash

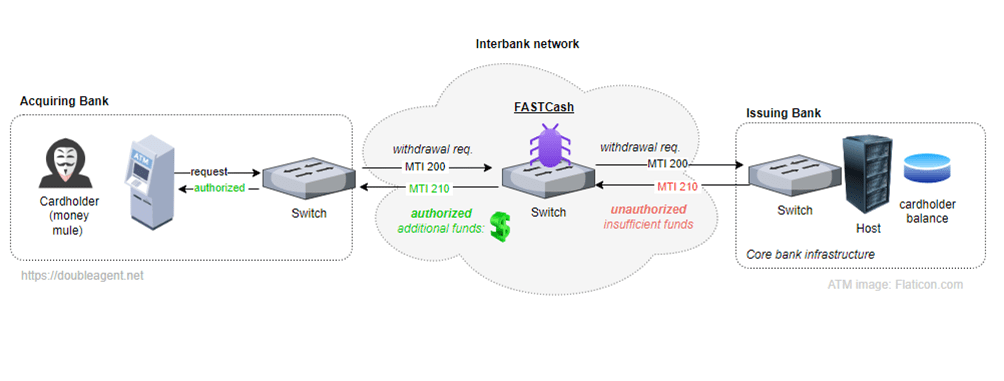

FASTCash prende di mira i payment switch, ossia i sistemi intermediari che gestiscono le richieste di pagamento tra gli ATM e i sistemi centrali delle banche. Quando un cliente tenta di prelevare denaro da un ATM, la richiesta viene inviata dal terminale al payment switch della banca, il quale comunica con il sistema centrale della banca emittente per verificare se ci sono fondi disponibili sul conto del cliente. Il malware interviene in questa fase cruciale.

Il malware poi manipola i messaggi di risposta nel protocollo ISO 8583, utilizzato per le transazioni finanziarie, trasformando le risposte di rifiuto (ad esempio, per fondi insufficienti) in risposte di approvazione. In questo modo, i cybercriminali possono prelevare denaro dagli ATM senza avere fondi disponibili nei loro conti, provocando ingenti perdite finanziarie per le banche.

Il malware FASTCash modifica specifici campi dei messaggi ISO 8583, come il codice di risposta (Processing Code – DE3), che segnala se la transazione è stata respinta per fondi insufficienti. Il malware forza la risposta del sistema modificando il codice per indicare che la transazione è stata approvata, permettendo il prelievo di fondi inesistenti.

Ciò è possibile grazie alla mancanza di meccanismi di sicurezza per garantire l’integrità dei messaggi. Se tali meccanismi fossero presenti, come un MAC (Message Authentication Code) nei campi dei messaggi ISO 8583, il malware non sarebbe in grado di alterare i messaggi senza essere rilevato. Il MAC, crittografato con chiavi simmetriche, potrebbe essere usato per verificare l’integrità dei messaggi scambiati tra i terminali ATM/POS e i sistemi bancari centrali.

Sistemi Operativi e Piattaforme su cui opera FASTCash

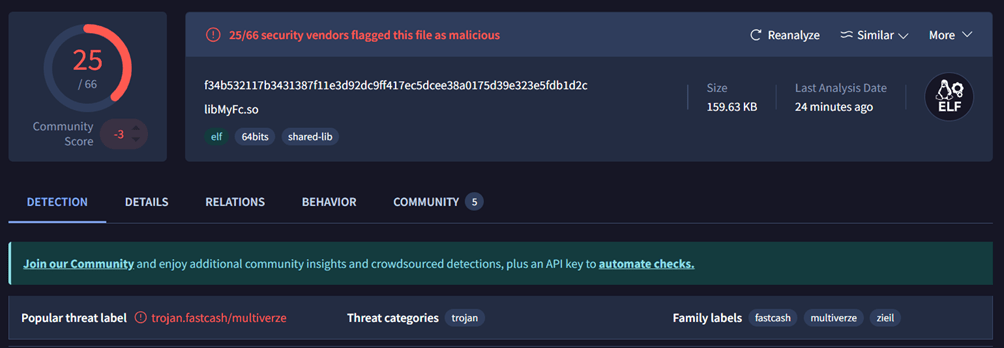

Il malware è stato inizialmente rilevato su piattaforme IBM AIX e successivamente su Windows, ma più recentemente una nuova variante è stata scoperta anche su Linux, segnalando una pericolosa evoluzione della minaccia. La versione Linux di FASTCash è particolarmente preoccupante poiché sfrutta server meno controllati o monitorati rispetto ad altre piattaforme, ampliando così il potenziale d’attacco.

L’ultima versione del malware linux.fastcash è stata compilata per Ubuntu Linux 22.04, ma il suo utilizzo su sistemi di switch ATM basati su Ubuntu Linux è insolito. Questo malware è stato integrato all’interno di una libreria condivisa che viene caricata sul switch di pagamento.

Tipicamente, il software di switch per banche viene eseguito su sistemi operativi proprietari o ambienti mainframe, come IBM AIX o Windows. Tuttavia, l’adozione crescente di soluzioni open-source suggerisce che anche le distribuzioni Linux potrebbero essere presenti nelle reti di pagamento.

Attacchi Noti e Impatti

Gli attacchi FASTCash hanno avuto un impatto devastante, con operazioni fraudolente simultanee in diverse parti del mondo. In un attacco del 2018, ad esempio, i cybercriminali sono riusciti a prelevare milioni di dollari in pochi minuti, utilizzando ATM in oltre 30 paesi. Questo tipo di attacco è noto come operazione di cash-out su larga scala, in cui diverse persone, chiamate “muli”, si recano fisicamente agli sportelli automatici per prelevare denaro.

Conclusione

FASTCash rappresenta un esempio emblematico di come i cybercriminali possano sfruttare le vulnerabilità nei sistemi finanziari per eseguire attacchi su larga scala. L’evoluzione di questo malware verso piattaforme diverse, come Linux, dimostra che gli attaccanti sono in grado di adattarsi rapidamente a nuovi contesti tecnologici.

Per contrastare questa minaccia, le istituzioni finanziarie devono rafforzare la sicurezza dei loro sistemi di payment switch. L’implementazione di meccanismi di integrità come l’uso di MAC e chiavi crittografiche robuste è essenziale per prevenire la manipolazione dei messaggi delle transazioni. Inoltre, è fondamentale monitorare costantemente i processi di rete e aggiornare regolarmente i sistemi operativi per evitare vulnerabilità note.