Nel panorama in continua evoluzione della cybersecurity, i criminali informatici stanno adottando metodi sempre più sofisticati per bypassare le misure di sicurezza. Recenti ricerche evidenziano nuove tattiche di attacco, in particolare l’uso di piattaforme legittime come GitHub e bot Telegram, nonché di tecnologie emergenti come i codici QR basati su ASCII e Unicode.

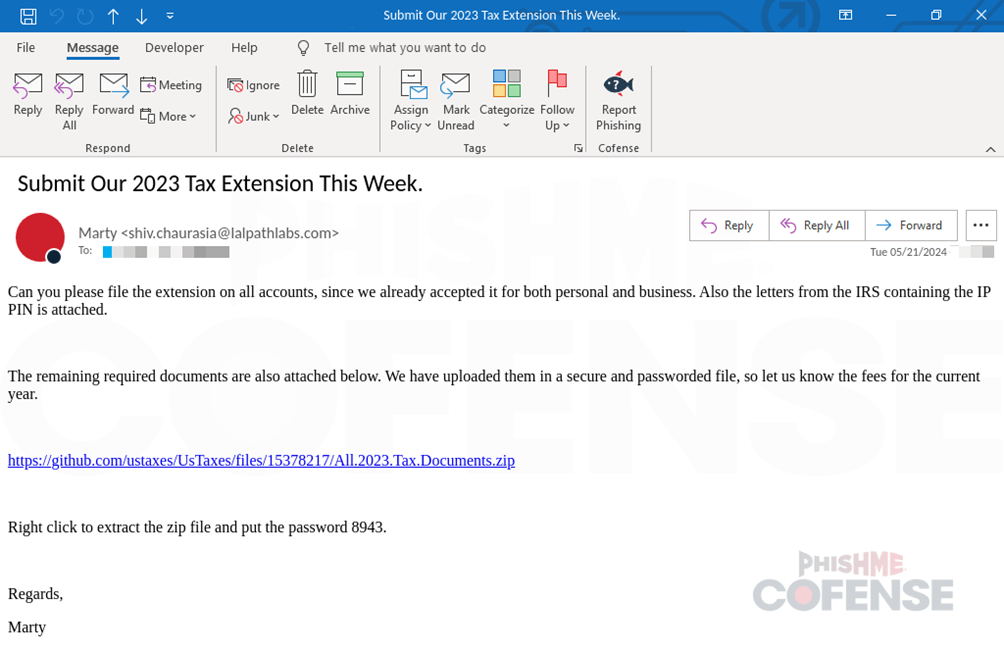

Una nuova campagna di malware a tema fiscale che prende di mira i settori assicurativo e finanziario è stata osservata sfruttare i link di GitHub all’interno di email di phishing, al fine di eludere le misure di sicurezza e distribuire il RAT Remcos, segnalando che questo metodo sta guadagnando popolarità tra gli attori malevoli.

Ma si tratta solo di una delle numerose tecniche più sofisticate osservate negli ultimi mesi, che mettono in seria difficoltà le capacità di detection delle soluzioni di sicurezza anche più avanzate.

GitHub e l’Abuso dei Repository Fidati

Una delle tecniche più recenti e preoccupanti sfrutta i repository GitHub per distribuire malware come il Remcos RAT (Remote Access Trojan). In una campagna individuata da Cofense, i cybercriminali hanno utilizzato GitHub per inserire link malevoli all’interno di commenti su repository legittimi, successivamente cancellati, ma con i file malevoli ancora accessibili tramite i link originali. Questo metodo è particolarmente insidioso poiché GitHub è considerato un dominio fidato, rendendo le email di phishing contenenti tali link capaci di eludere i tradizionali strumenti di sicurezza delle email, come i Secure Email Gateway (SEG).

Fonte: Cofense

La novità di questa tecnica risiede nel fatto che i repository sfruttati non sono stati creati appositamente dai criminali, ma repository già esistenti e con una buona reputazione, aumentando il rischio che le vittime cadano nella trappola. L’obiettivo è indurre l’utente a scaricare un loader basato sul malware Lua, capace di stabilire persistenza sul sistema infetto e distribuire ulteriori payload malevoli.

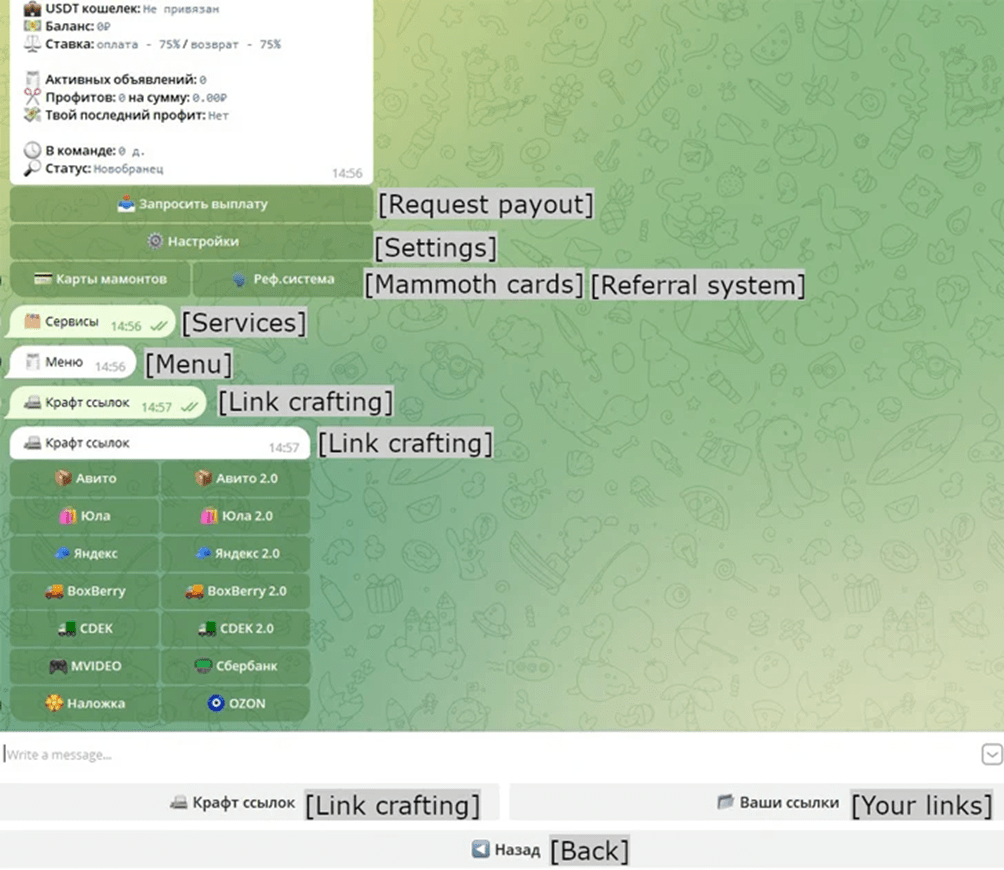

Telegram e i Bot per Frodi Estese

Oltre a GitHub, i cybercriminali stanno ampliando il loro arsenale anche con i bot Telegram, in particolare il toolkit Telekopye, noto per essere impiegato in campagne di phishing che prendono di mira utenti di piattaforme come Booking.com e Airbnb. In queste campagne, i criminali utilizzano account compromessi di fornitori di servizi di alloggio per inviare messaggi alle vittime, fingendo di segnalare problemi nei pagamenti e invitandole a inserire dati finanziari su siti web ingannevoli.

Il successo di questi attacchi è favorito dall’uso di chatbot interattivi e pagine di phishing generate automaticamente, che rendono l’inganno più efficace e difficile da individuare. Questi strumenti sono ulteriormente protetti da contromisure che impediscono l’interruzione delle campagne da parte di concorrenti o delle autorità.

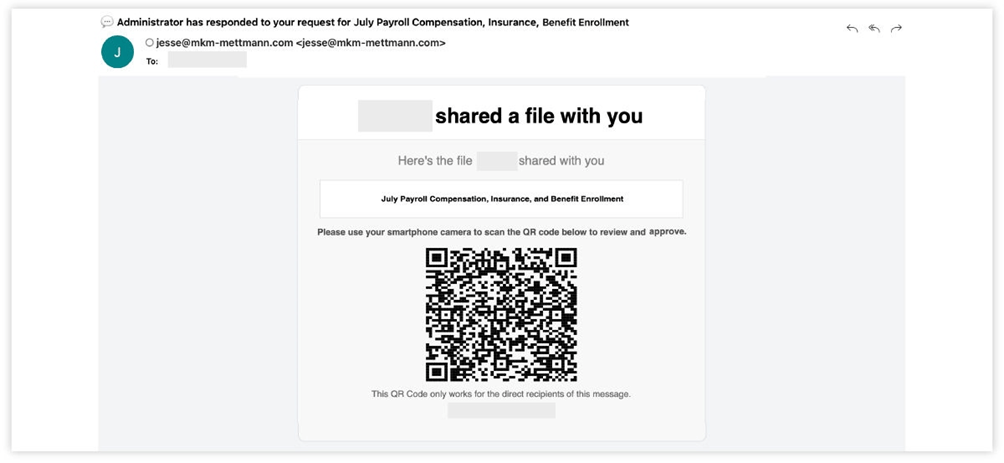

QR Code e URI Blob: Nuovi Metodi per Evitare il Rilevamento

In parallelo, altri metodi di elusione includono l’uso di codici QR creati con caratteri ASCII o Unicode e l’uso di “blob URLs”.

Fonte: Barracuda

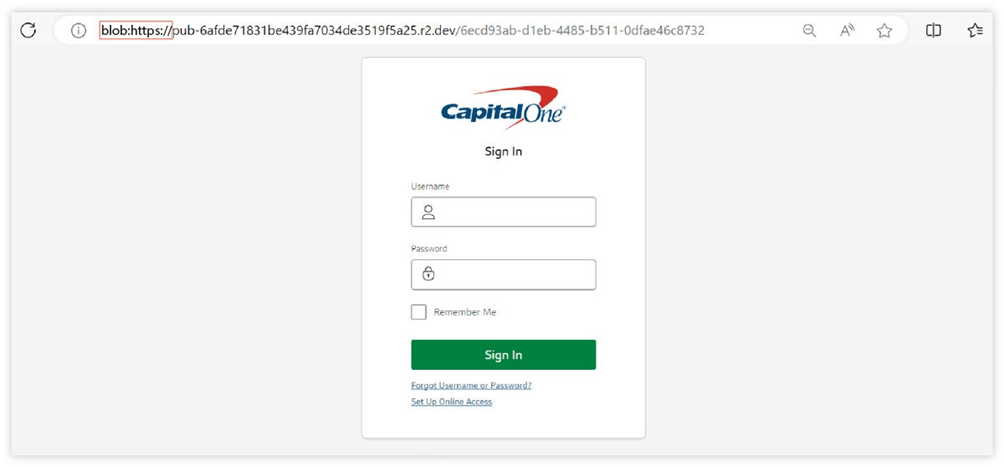

I blob URL sono un tipo di URI che permette ai criminali di caricare dati binari come file o immagini direttamente nella memoria del browser, senza necessità di un server esterno. Questa tecnica consente di aggirare le tradizionali soluzioni di sicurezza web, come i filtri URL, rendendo difficile bloccare o identificare i contenuti dannosi.

Fonte: Barracuda

Conclusione

Le tecniche sofisticate e l’uso di piattaforme fidate come GitHub e Telegram dimostrano quanto sia cruciale per le organizzazioni rimanere aggiornate sulle minacce emergenti. Le soluzioni di sicurezza devono evolvere rapidamente per affrontare queste nuove sfide e proteggere i dati sensibili degli utenti e delle aziende.

Le aziende devono strutturare processi di sensibilizzazione per gli utenti, che devono essere consapevoli del rischio rappresentato dal cyber crimine. Questo include evitare di cliccare su collegamenti sospetti e monitorare attentamente i comportamenti anomali del dispositivo.

È cruciale che le aziende adottino un approccio proattivo, migliorando la loro postura di sicurezza e investendo in tecnologie avanzate che possano proteggere contro minacce sempre più sofisticate. L’era del phishing classico è ormai superata; ora ci troviamo di fronte a nuove sfide, in cui la protezione delle identità digitali e delle sessioni utente è fondamentale per prevenire violazioni su vasta scala.