All’interno di un’organizzazione, le reti possono essere suddivise in due categorie principali, ognuna con caratteristiche e rischi distinti. La prima è una rete composta da sistemi che possono accedere a Internet. Queste macchine, essendo connesse alla rete globale, sono maggiormente esposte a potenziali attacchi informatici poiché l’accesso a Internet aumenta il rischio di contatti con siti web compromessi, download di software dannoso, ecc… Di conseguenza, questa rete richiede misure di sicurezza rafforzate per mitigare i rischi legati alla connettività esterna.

La seconda tipologia di rete è costituita da macchine sensibili, le quali trattano dati altamente riservati o svolgono funzioni critiche per l’organizzazione. Quindi per garantire una protezione elevata contro attacchi informatici, queste macchine sono completamente isolate, sia da Internet che dalla prima rete. Questo tipo di isolamento, noto come “air-gapping”, crea una barriera fisica tra i sistemi critici e le potenziali minacce esterne. Tali reti air-gapped sono spesso utilizzate in contesti che richiedono massima sicurezza, come nei settori industriali, governativi o militari, dove il rischio di compromissione deve essere ridotto al minimo. Pertanto, la loro protezione richiede una gestione attenta e misure di sicurezza aggiuntive per prevenire attacchi che potrebbero compromettere l’integrità dei dati o dei sistemi.

A questo punto vi starete chiedendo: “Quindi, queste macchine sono completamente al sicuro da ogni tipo di attacco?”

La risposta, purtroppo, è no. Anche le reti air-gapped, nonostante il loro isolamento, non sono inattaccabili. In questo articolo esploreremo le strategie d’attacco messe in atto dal gruppo hacker GoldenJackal per compromettere sistemi air-gapped. Sebbene poco noto, questo gruppo è attivo almeno dal 2019 ed è famoso per prendere di mira entità governative e diplomatiche in Europa, Medio Oriente e Asia meridionale. L’ultimo attacco documentato di tale gruppo risale a marzo 2024 contro un’entità governativa dell’UE.

Strategia di Attacco per Compromettere Sistemi air-gapped

L’obiettivo principale di GoldenJackal è infiltrarsi nei sistemi air-gapped utilizzando un set di tool personalizzati e diversificati. Una volta compromessi questi sistemi, il fine ultimo sembra essere il furto di informazioni riservate, soprattutto da macchine di alto profilo che non sono collegate a Internet.

Per capire quale potrebbe essere uno dei possibili vettori d’attacco per questi sistemi, è importante considerare che, in alcune situazioni, è necessario aggiornare le applicazioni all’interno dei sistemi air-gapped. Poiché tali sistemi non sono connessi alla rete, è prassi comune utilizzare unità rimovibili per eseguire tali aggiornamenti.

Ormai è risaputo che non si dovrebbero mai inserire dispositivi rimovibili di origine incerta in macchine aziendali, e questa policy di sicurezza è ampiamente adottata.

Tuttavia, per aggirare tali misure di protezione, GoldenJackal ha sviluppato un set di strumenti modulari in grado di compromettere unità rimovibili considerate sicure, una volta inserite in sistemi già compromessi.

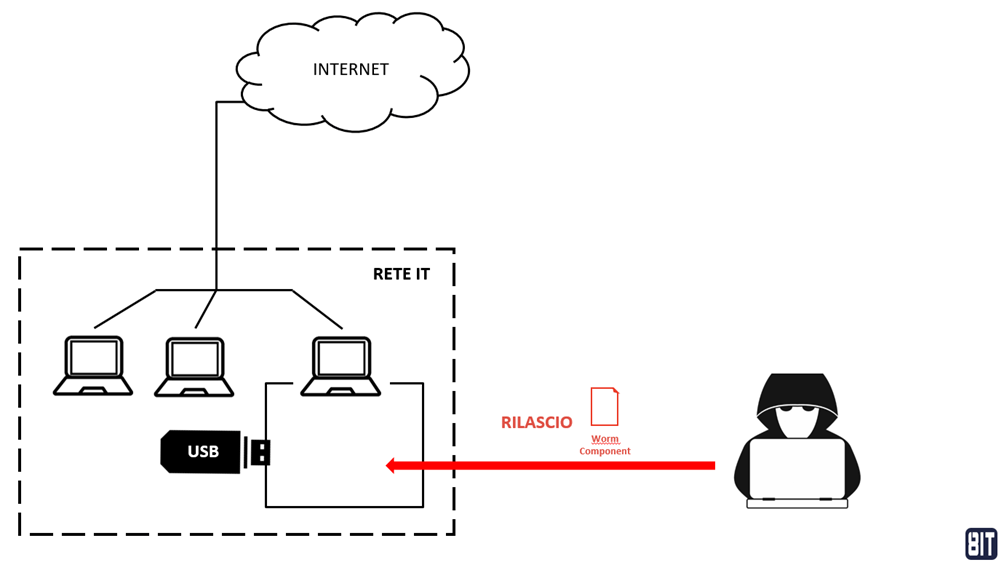

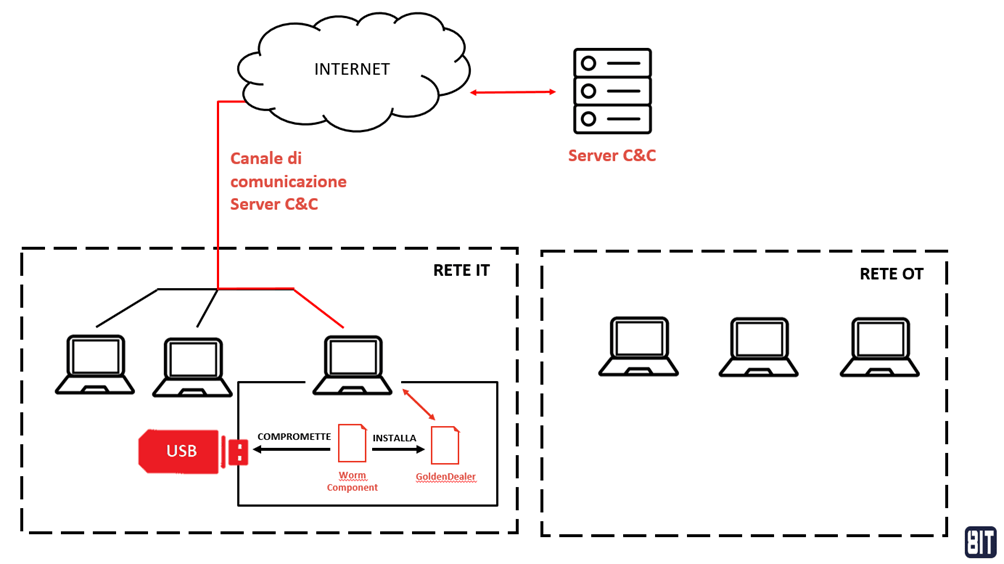

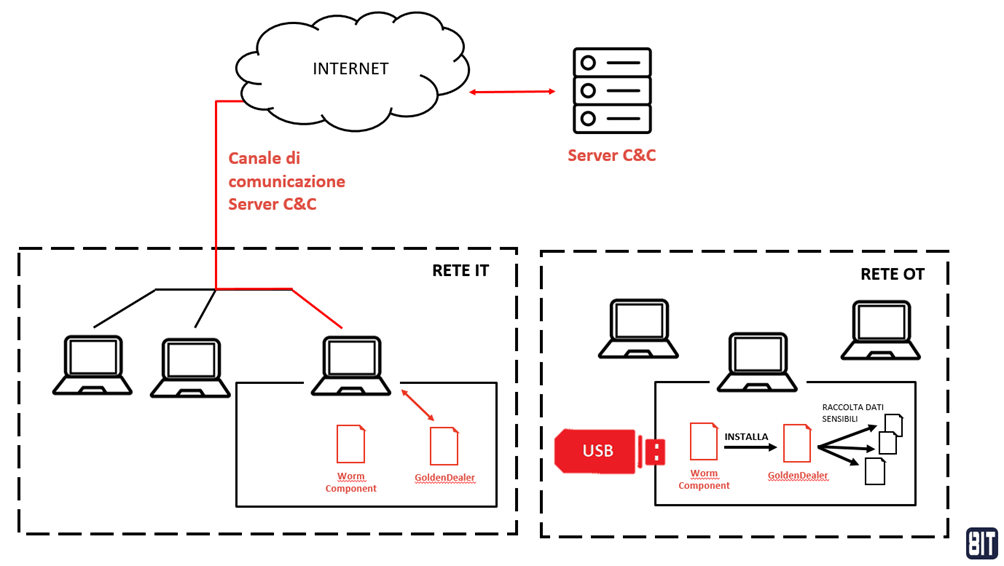

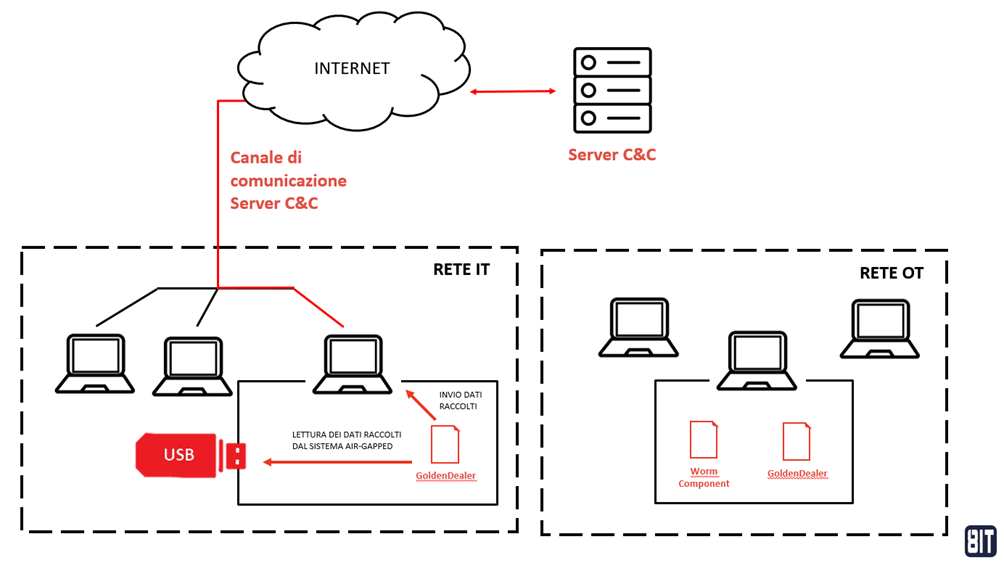

Di seguito illustriamo lo scenario di attacco adottato da GoldenJackal:

Il primo obiettivo di GoldenJackal è prendere il controllo di una macchina appartenente alla rete IT. Al momento non è ancora chiaro come il gruppo riesca a ottenere l’accesso iniziale. Kaspersky ha ipotizzato che i vettori di ingresso possano includere installer di Skype contenenti un trojan o documenti Microsoft Word malevoli.

Una volta compromessa la macchina, una componente worm, ancora sconosciuta, installa il malware GoldenDealer, che stabilisce una comunicazione con il server di comando e controllo (C&C) e attende istruzioni per eseguire comandi sulla macchina infetta. Successivamente, il worm copia se stesso e GoldenDealer su qualsiasi unità rimovibile presente sul sistema compromesso.

Una volta infettate le unità rimovibili, il worm è pronto a propagarsi ad altre macchine a cui queste unità vengono collegate. Quando le unità infettate vengono connesse a sistemi air-gapped, GoldenDealer raccoglie i dati sensibili presenti sulla macchina e li salva nell’unità rimovibile.

Quando l’unità infetta viene reinserita di nuovo sulla una macchina IT già compromessa, i dati raccolti vengono trasmessi al server C&C.

Conclusione

In conclusione, le attività del gruppo hacker GoldenJackal mettono in evidenza la crescente evoluzione delle minacce cyber, specialmente nei confronti di sistemi air-gapped, che storicamente sono stati considerati più sicuri grazie al loro isolamento dalle reti esterne. Tuttavia, l’uso di tecniche avanzate come l’infezione di unità rimovibili dimostra come anche le reti più protette non siano esenti da rischi.

L’attacco di GoldenJackal evidenzia l’importanza di una sicurezza multilivello, che non si limiti a proteggere le reti connesse a Internet, ma consideri anche i pericoli legati all’uso di dispositivi fisici come le unità USB. Le organizzazioni devono adottare misure preventive, come la verifica rigorosa delle unità rimovibili e un controllo più attento dei canali di comunicazione interni per ridurre le vulnerabilità.

In definitiva, il caso di GoldenJackal ci ricorda che nessun sistema può essere considerato completamente sicuro e che la protezione richiede una costante vigilanza e aggiornamenti delle strategie di difesa.