L’Apple Vision Pro, acclamato come uno dei dispositivi più avanzati di realtà mista (MR), è ora al centro di un’importante discussione sulla sicurezza informatica. Recenti ricerche hanno evidenziato una vulnerabilità potenzialmente pericolosa per gli utenti di Apple Vision Pro. Un team di ricercatori dell’ Università della Florida e del Texas Tech ha presentato uno studio che descrive un metodo avanzato per intercettare il testo digitato dagli utenti del visore, noto come GAZEploit. In questo articolo esamineremo il funzionamento dell’attacco, l’entità della minaccia e le soluzioni per proteggere le informazioni sensibili, come le password.

Input di testo in visionOS

Il sistema operativo visionOS di Apple, che alimenta il Vision Pro, utilizza il tracciamento oculare come metodo principale di interazione con l’interfaccia. Questa tecnologia, estremamente precisa, consente di selezionare elementi sull’interfaccia virtuale, incluso l’utilizzo di una tastiera virtuale. Sebbene visionOS offra il controllo vocale, la tastiera virtuale rimane la principale modalità di inserimento di informazioni sensibili, come le password. Per proteggere gli utenti, il sistema oscura automaticamente la tastiera durante la condivisione dello schermo (ma non l’avatar dell’utente).

Come funziona l’attacco GAZEploit

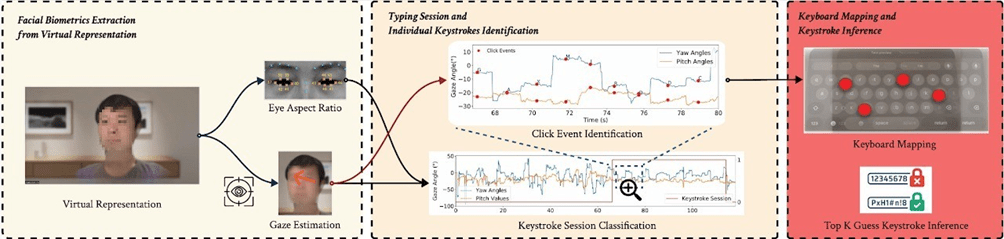

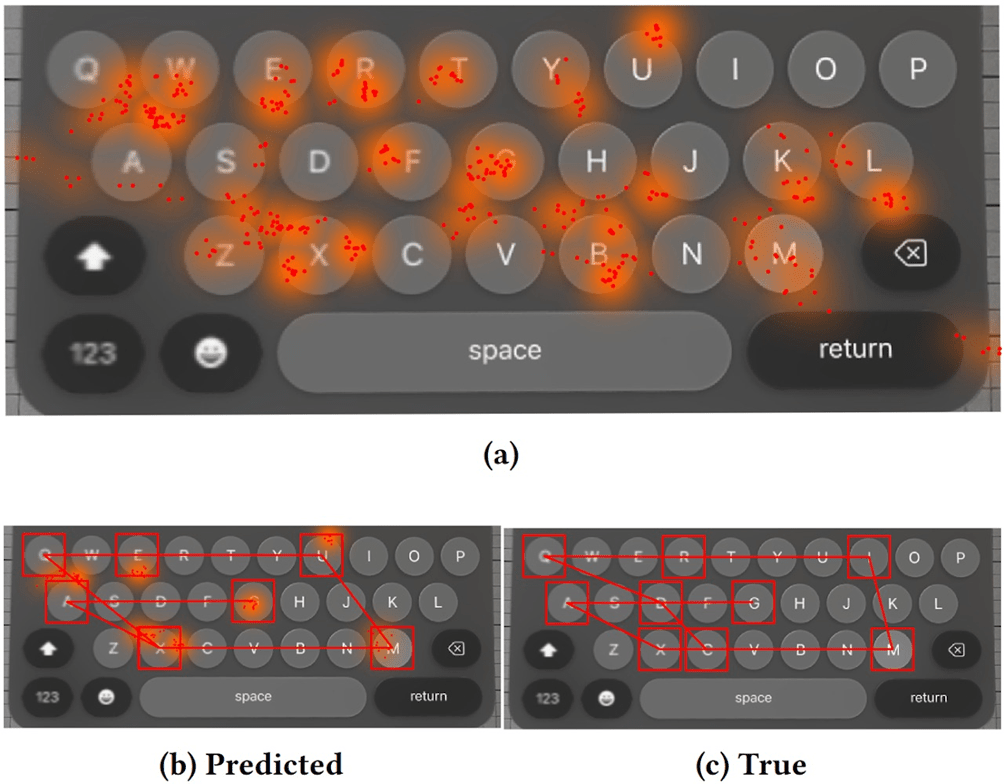

Il cuore dell’attacco GAZEploit risiede nella capacità di tracciare i movimenti oculari dell’utente. Questi movimenti, replicati dall’avatar digitale dell’utente durante una videochiamata, possono essere utilizzati per ricostruire il testo inserito sulla tastiera virtuale. Nonostante visionOS offra tre diverse tastiere (una per i PIN, una QWERTY e una per numeri e caratteri speciali), gli attaccanti possono analizzare i pattern visivi durante la digitazione e decifrare i caratteri digitati grazie a reti neurali.

Le reti neurali utilizzate nell’attacco identificano quando l’utente sta inserendo del testo e analizzando i movimenti oculari dell’avatar per determinare quali tasti virtuali vengono “premuti”. I movimenti oculari durante la digitazione sono più strutturati e stabili rispetto a quelli normali, rendendo possibile l’identificazione del testo con un livello di precisione significativo.

Precisione e impatto della minaccia

Sebbene la precisione dell’attacco non sia perfetta, la rete neurale può ridurre notevolmente il numero di tentativi necessari per indovinare una password. Per un PIN a sei cifre, ad esempio, l’attacco potrebbe richiedere solo 32 tentativi per coprire il 25% delle combinazioni più probabili. Per una password alfanumerica di otto caratteri, il numero di tentativi necessari passa da centinaia di trilioni a centinaia di migliaia, rendendo l’attacco molto più fattibile anche con risorse di calcolo limitate.

Contromisure e protezione

Fortunatamente, la vulnerabilità legata a GAZEploit è già stata corretta nelle versioni più recenti di visionOS: durante l’utilizzo della tastiera virtuale, l’avatar digitale viene sospeso, impedendo così il tracciamento dei movimenti oculari. Tuttavia, è fondamentale che gli utenti aggiornino regolarmente il proprio dispositivo per evitare exploit noti. Per ridurre ulteriormente il rischio, si consiglia di evitare l’inserimento di password durante le videochiamate.