Il gruppo ransomware Akira ha colpito oltre 250 organizzazioni nell’ultimo anno e continua a minacciare una “vasta gamma di imprese e infrastrutture critiche in Nord America, Europa e Australia”, secondo quanto asserito dall’FBI e dalle agenzie di difesa europee.

Funzionari dell’FBI, della Cybersecurity and Infrastructure Security Agency (CISA), del Centro europeo per la criminalità informatica di Europol (EC3) e del National Cyber Security Centre dei Paesi Bassi (NCSC-NL) hanno pubblicato un avviso riguardante il gruppo, che ha raccolto circa 42 milioni di dollari in riscatti da quando è emerso nel marzo 2023.

Dopo aver inizialmente preso di mira i sistemi Windows, Akira ha sviluppato una variante per Linux mirata alle macchine virtuali VMware ESXi, ampiamente utilizzate da molte grandi aziende e organizzazioni.

In poco tempo, il gruppo è diventato una delle principali minacce cyber per tutte le organizzazioni.

In questo articolo analizziamo le sue principali caratteristiche, il modus operandi e la kill chain, quali misure preventive mettere in atto per evitarlo e come individuare tempestivamente una compromissione.

Gli attacchi e le attività del gruppo Akira

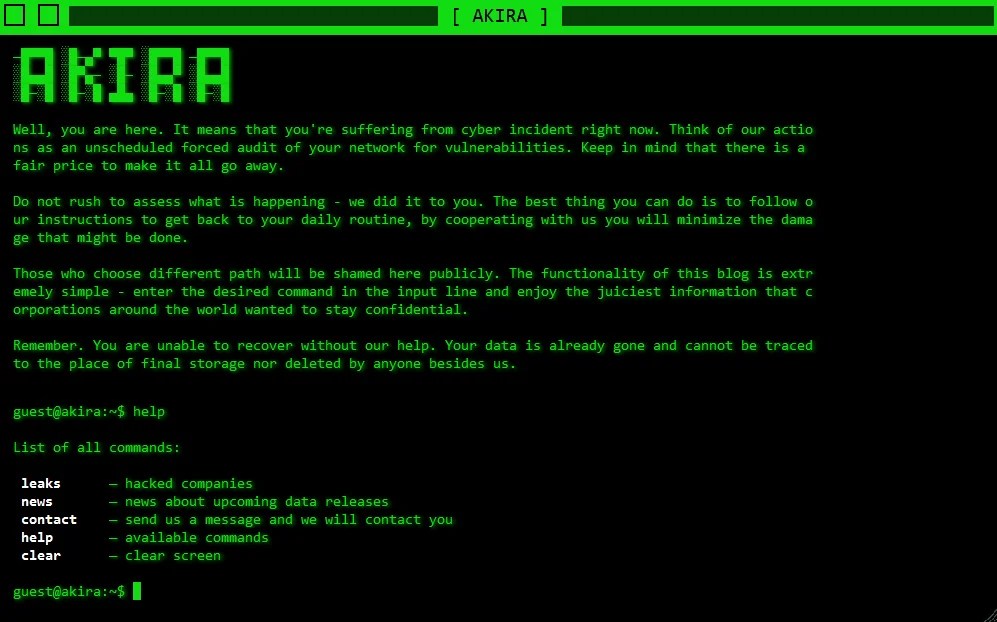

Akira è un ransomware molto prolifico attivo dal marzo 2023, che ha preso di mira diversi settori, principalmente in Nord America, Regno Unito e Australia. Funziona come un Ransomware as a Service (RaaS) ed esfiltra i dati prima della crittografia, realizzando così una doppia estorsione. Secondo quanto riportato dal Leak Site del gruppo, sono state infettate oltre 250 organizzazioni.

Quando si analizza la storia di Akira, è necessario tornare al gruppo Conti. Nel marzo 2022, Conti ha subito una massiccia fuga di informazioni che ha rivelato il loro codice sorgente, i registri delle chat, le procedure operative e i server di archiviazione. Il gruppo ha poi cessato le sue operazioni nel maggio 2022. Molti dei suoi membri e affiliati sono riemersi successivamente sotto marchi distinti come Black Basta, BlackByte e Krakurt. Akira è un altro ransomware che non solo presenta somiglianze nel codice con Conti, ma è anche stato osservato scambiare fondi con crypto wallet affiliati a Conti, dimostrando una chiara connessione tra i due gruppi.

Il gruppo ha rivendicato una serie di attacchi nel 2024, tra cui un attacco a un importante fornitore di servizi di cloud hosting, Tietoevry. Tra le altre vittime, troviamo l’Università di Stanford, la più grande rete ferroviaria di smistamento e terminal degli Stati Uniti, il governo di Nassau Bay in Texas, l’Università di Bluefield, una banca statale in Sudafrica, il broker di cambio estero London Capital Group e la divisione musicale canadese della Yamaha.

Tecniche, Tattiche e Procedure

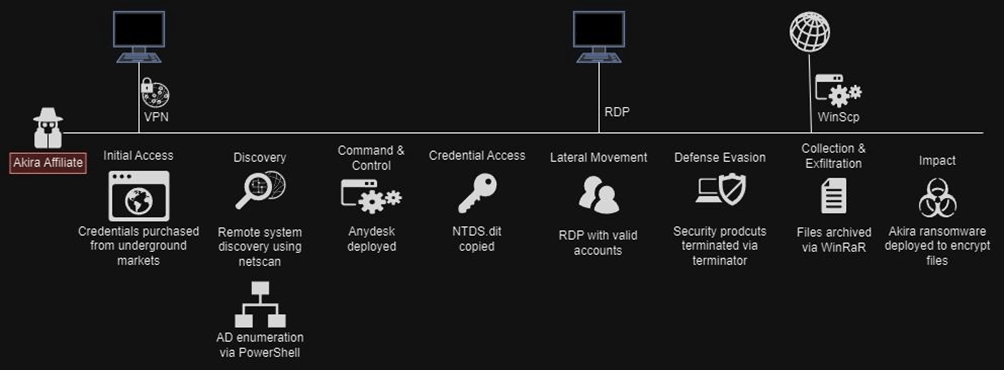

I TTP (Technique, Tactics & Procedures) utilizzate dagli attori associati a RaaS (Ransomware as a Service) sono tipicamente simili, e Akira non fa eccezione:

Fonte: Qualys

Di seguito le tecniche, tattiche e procedure utilizzate dagli attaccanti, con relativo mapping di Mitre Attack.

| TTP | Dettaglio | Mitre Mapping ID |

|---|---|---|

| Initial Access | Credenziali compromesse, probabilmente acquistate da broker di accesso iniziale per punti di ingresso che non utilizzavano l’autenticazione a più fattori (MFA). | Exploit Public-Facing Application (T1190) External Remote Services (T1133) Valid Accounts (T1078) |

| Sfruttamento di vulnerabilità come CVE-2021-21972, CVE-2019-6693, CVE-2022-40684 e CVE-2023-20269. | ||

| Persistence | Attività pianificate | External Remote Services (T1133) Valid Accounts (T1078) |

| Creazione di nuovi account | ||

| Compromissione di account validi | ||

| Defense Evasion | Disabilitazione di Windows Defender e aggiunta di esclusioni. | Hide Artifacts: Hidden Users (T1564.002) Hide Artifacts: Run Virtual Instance (T1564.006) |

| Modifica del registro utenti per nascondere gli account nella schermata di accesso. | ||

| Modifica del registro DisableRestrictedAdmin per consentire l’accesso senza credenziali. | ||

| Utilizzo di Terminator per eseguire attacchi BYOVD (Bring Your Own Vulnerable Driver) al fine di disabilitare i prodotti di sicurezza. | ||

| Creazione di nuove macchine virtuali per nascondere il comportamento dell’avversario. | ||

| Credential Access | Dumping di lsass tramite comsvcs.dll | OS Credential Dumping (T1003) |

| Mimikatz | ||

| Lazagne | ||

| Dump di NTDS | ||

| Discovery | Get-ADUser, Get-ADComputer | File and Directory Discovery (T1083) Remote System Discovery (T1018) System Information Discovery (T1082) |

| AdFind | ||

| SoftPerfect Network Scanner (netscan.exe) | ||

| PCHunter | ||

| Advanced IP Scanner | ||

| SharpHound | ||

| MASScan | ||

| reconftw | ||

| Lateral Movement | RDP | Remote Services: Remote Desktop Protocol (T1021.001) |

| Share di rete | ||

| Psexec | ||

| Command & Control | RSAT-AD | Remote Access Software (T1219) |

| SystemBC | ||

| NetCat | ||

| Anydesk | ||

| Radmin | ||

| Cloudflare Tunnel | ||

| Mobaxterm | ||

| Ngrok | ||

| RustDesk | ||

| SSH | ||

| Exfiltration | WinScp | Archive Collected Data (T1560) Automated Exfiltration (T1020) |

| FileZilla | ||

| Rclone | ||

| Impact | Backup Veeam eliminati | Data Encrypted for Impact (T1486) Defacement: Internal Defacement (T1491.001) |

| Shadow copies eliminate | ||

| Dati criptati |

Analisi di un Sample

Il team di ricerca TRU di Qualys ha recentemente pubblicato il report di un nuovo sample di Akira attivo in attacchi verso le organizzazioni.

Di seguito gli aspetti più interessanti:

Il ransomware crea un file di log dell’esecuzione con il formato Log-data-mese-anno-ora-minuto-secondo.txt.

Fonte: Qualys

Akira accetta diversi argomenti da riga di comando che definiscono il suo comportamento:

- –encryption_path, -p: percorso di destinazione per la crittografia.

- –share_file, -s: unità di rete da crittografare.

- -n, –encryption_percent: definisce quanto dei file della vittima sarà crittografato.

- -localonly: crittografa solo file locali.

- -e, –exclude: file da escludere dalla crittografia.

- -l: visualizza il file di log.

Akira elimina le shadow copies utilizzando il comando:

powershell.exe -Command “Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”Successivamente, utilizza le API del Windows Restart Manager per terminare i processi e liberare i file mirati per la crittografia.

Simile a Conti, Akira utilizza l’algoritmo ChaCha per la crittografia dei file.

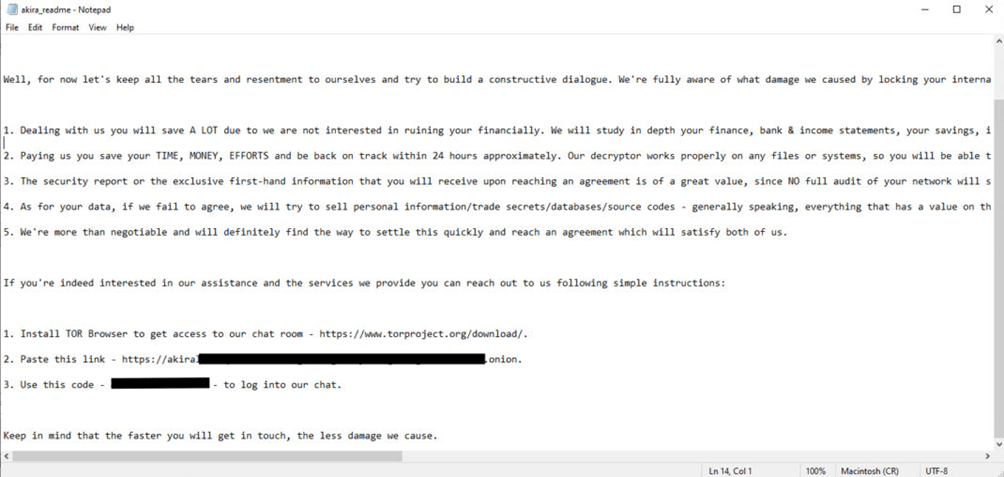

Un altro dato interessante è che le note di riscatto contengono un codice che le vittime possono usare per accedere al messenger utilizzato dai Threat Actor.

Fonte: Qualys

Come difendersi da Akira Ransomware

Nel corso dell’articolo abbiamo individuato i principali schemi comportamentali del Ransomware, che possono essere utilizzati per applicare tecniche di Prevenzione e attività di Threat Hunting per la detection tempestiva di eventuali evidenze malevole.

Di seguito il riepilogo per punti:

- Patching delle CVE principalmente sfruttate dal TA (CVE-2021-21972, CVE-2019-6693, CVE-2022-40684 e CVE-2023-20269), nonché di tutte le possibili vulnerabilità ad impatto critico e alto dei sistemi esposti in Internet.

- Detection di Command Line sospette: come ad esempio quella utilizzata dal sample analizzato (“powershell.exe -Command “Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”).

- Blocco e ricerca degli Indicatori di Compromissione: che puoi trovare alla fine di questo articolo.

- Rafforzamento delle policy per le credenziali e l’autenticazione: Abilitare l’autenticazione multifattoriale (MFA) su tutti i punti di accesso, aggiornare regolarmente le password e monitorare eventuali segnali di uso improprio delle credenziali. Limitare l’accesso in base ai ruoli per ridurre l’esposizione e auditare periodicamente i sistemi di autenticazione per prevenire accessi non autorizzati.

- Monitoraggio delle credenziali esfiltrate: Attraverso i tool OSINT disponibili pubblicamente, che puoi trovare elencati e spiegati nel nostro articolo.

Indicatori di Compromissione

| Hash MD5 | e57340a208ac9d95a1f015a5d6d98b94 e8139b0bc60a930586cf3af6fa5ea573 a1f4931992bf05e9bff4b173c15cab15 08bd63480cd313d2e219448ac28f72cd 4aecef9ddc8d07b82a6902b27f051f34 ab9e577334aeb060ac402598098e13b9 |

| Hash SHA256 | 0b5b31af5956158bfbd14f6cbf4f1bca23c5d16a40dbf3758f3289146c565f43 0d700ca5f6cc093de4abba9410480ee7a8870d5e8fe86c9ce103eec3872f225f a2df5477cf924bd41241a3326060cc2f913aff2379858b148ddec455e4da67bc 03aa12ac2884251aa24bf0ccd854047de403591a8537e6aba19e822807e06a45 2e88e55cc8ee364bf90e7a51671366efb3dac3e9468005b044164ba0f1624422 40221e1c2e0c09bc6104548ee847b6ec790413d6ece06ad675fff87e5b8dc1d5 5ea65e2bb9d245913ad69ce90e3bd9647eb16d992301145372565486c77568a2 643061ac0b51f8c77f2ed202dc91afb9879f796ddd974489209d45f84f644562 6f9d50bab16b2532f4683eeb76bd25449d83bdd6c85bf0b05f716a4b49584f84 fef09b0aa37cbdb6a8f60a6bd8b473a7e5bffdc7fd2e952444f781574abccf64 e1321a4b2b104f31aceaf4b19c5559e40ba35b73a754d3ae13d8e90c53146c0f 74f497088b49b745e6377b32ed5d9dfaef3c84c7c0bb50fabf30363ad2e0bfb1 3d2b58ef6df743ce58669d7387ff94740ceb0122c4fc1c4ffd81af00e72e60a4 |