Sono stati individuati oltre 140.000 siti web di phishing collegati a una piattaforma di phishing-as-a-service (PhaaS) chiamata Sniper Dz nell’ultimo anno, indicando che un gran numero di cybercriminali sempre crescente la utilizza per rubare credenziali.

Nel panorama in costante evoluzione della sicurezza informatica, gli attacchi di phishing continuano a rappresentare una delle minacce più pervasive ed efficaci. Nonostante le molteplici misure di difesa implementate dalle aziende, i criminali informatici si stanno adattando, utilizzando strumenti sempre più sofisticati per aggirare le misure di protezione e compromettere le reti aziendali.

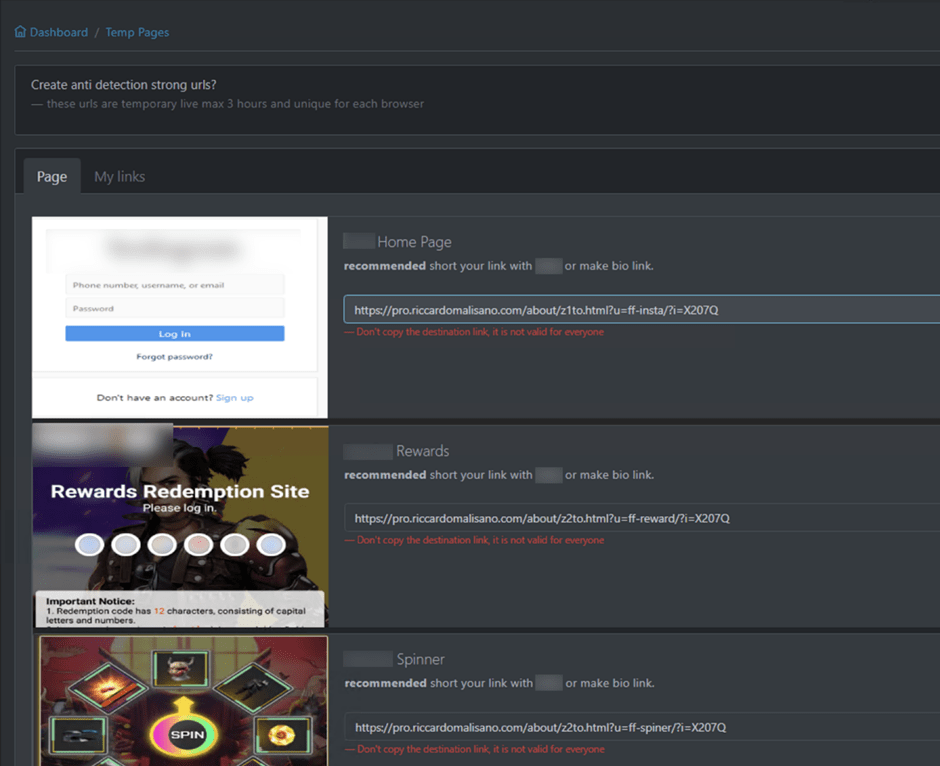

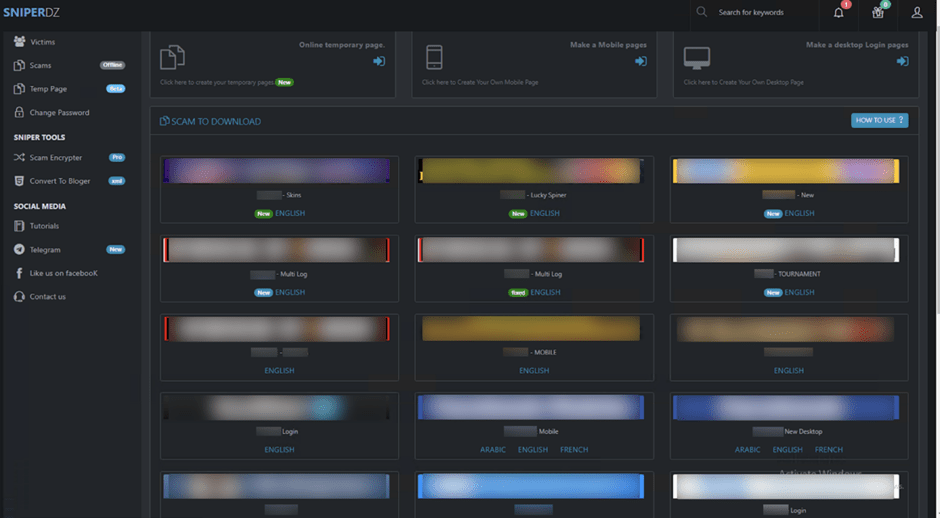

Quello che risulta fortemente interessante e preoccupante di questo nuovo Tool di Phishing è la sua estrema semplicità di accesso, essendo raggiungibile da google, la suà facilità di utilizzo e il fatto che offra servizio di hosting, non richiedendo quindi neanche la preparazione dell’ambiente di attacco.

Cos’è Sniper DZ?

Sniper DZ è una piattaforma di phishing in costante sviluppo, distribuita gratuitamente tra i cybercriminali. Questo strumento consente agli attaccanti di eseguire campagne di phishing su larga scala, sfruttando tecniche avanzate per compromettere le vittime. Il kit è facilmente accessibile, consentendo anche a criminali meno esperti di condurre attacchi mirati contro individui e organizzazioni.

Fonte: Unit 42 Palo Alto

Sniper DZ non è semplicemente un altro kit di phishing come altri noti: si distingue per la sua facilità d’uso e per la sua capacità di aggirare le difese di sicurezza più comuni, inclusi i controlli di Multi Factor Authentication (MFA). Ciò che rende questa piattaforma particolarmente pericolosa è la continua evoluzione delle sue capacità, con l’introduzione regolare di nuove funzionalità che ne aumentano l’efficacia.

Fonte: Unit 42 Palo Alto

Le Tattiche di Sniper DZ

Sniper DZ si basa su una serie di tecniche innovative che lo differenziano da altre piattaforme di phishing.

Fonte: Unit 42 Palo Alto

Tra le più importanti troviamo:

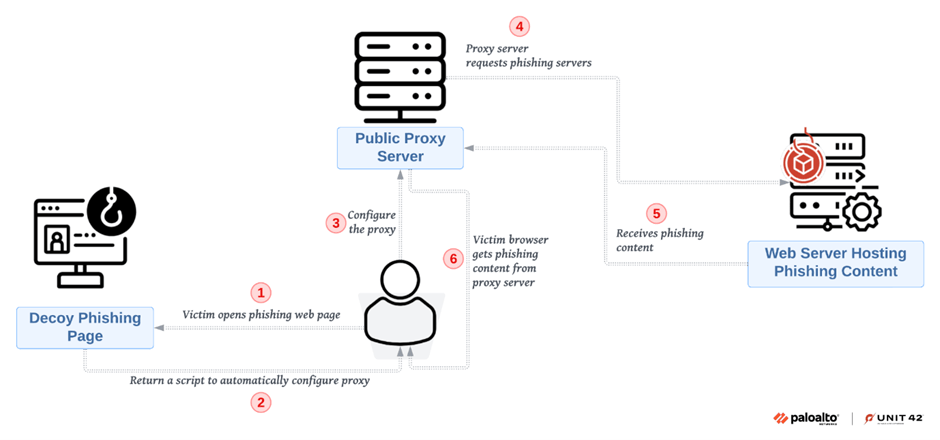

1. Attacchi “Man-in-the-Middle” (MitM): Una delle caratteristiche distintive di Sniper DZ è la capacità di orchestrare attacchi MitM avanzati. Questi attacchi permettono agli hacker di intercettare la comunicazione tra la vittima e un sito legittimo, rubando informazioni sensibili come credenziali di accesso. Una volta che l’utente interagisce con il sito di phishing, Sniper DZ replica perfettamente il processo di autenticazione, rendendo quasi impossibile per la vittima individuare l’attacco.

2. Compromissione dei Token di Sessione: Un altro aspetto preoccupante di Sniper DZ è la capacità di rubare token di sessione. Questi token consentono agli attaccanti di accedere direttamente agli account delle vittime, bypassando completamente le misure di sicurezza come le password e l’autenticazione a più fattori (MFA). Questo metodo di attacco è particolarmente efficace contro gli utenti di piattaforme SaaS, che spesso conservano le sessioni attive per lunghi periodi.

3. Automatizzazione delle Campagne: Grazie alla facilità di utilizzo e alla presenza di funzionalità di automazione, Sniper DZ consente di eseguire attacchi di phishing su larga scala senza richiedere competenze tecniche avanzate. I criminali possono configurare rapidamente campagne di phishing che imitano servizi popolari, come piattaforme bancarie o portali aziendali, aumentando le probabilità di successo dell’attacco.

Un’Impennata degli Attacchi Phishing

Secondo recenti rapporti, Sniper DZ ha alimentato una significativa crescita delle campagne di phishing negli ultimi mesi. Solo nel 2023, i casi di phishing mirato sono aumentati del 27%, con un numero crescente di organizzazioni colpite da compromissioni di account. Ciò evidenzia l’efficacia di strumenti come Sniper DZ, che permettono ai cybercriminali di colpire con precisione, sfruttando le vulnerabilità umane e tecnologiche.

La crescita di piattaforme di phishing come Sniper DZ è facilitata anche dal fatto che questi strumenti sono ampiamente disponibili attraverso canali clandestini, come forum di hacker e il dark web. La loro distribuzione gratuita abbassa significativamente la barriera d’ingresso per i criminali meno esperti, contribuendo all’aumento degli attacchi globali.

Casi di Studio e Metodologie Uniche

Le analisi condotte dal team di Unit 42 di Palo Alto Networks hanno evidenziato casi specifici in cui Sniper DZ ha introdotto tattiche uniche. Ad esempio, alcuni attacchi recenti hanno dimostrato l’abilità degli aggressori nel personalizzare le loro campagne di phishing in base alla posizione geografica e al settore industriale delle vittime. Utilizzando tecniche di geo-fencing, gli aggressori riescono a restringere il campo d’azione delle loro campagne a specifiche regioni o aziende, aumentando così l’efficacia degli attacchi.

Un esempio pratico di queste tecniche è stato osservato in attacchi mirati a società finanziarie in Europa, dove Sniper DZ è stato utilizzato per replicare perfettamente i portali di accesso alle piattaforme bancarie, inducendo le vittime a fornire credenziali critiche.

Come Proteggersi dagli Attacchi Phishing Avanzati

Con l’ascesa di strumenti come Sniper DZ, la protezione contro il phishing richiede un approccio multilivello. Le difese tradizionali come i filtri anti-phishing e i controlli MFA, sebbene cruciali, non sono sufficienti. Ecco alcune delle misure più efficaci per mitigare il rischio:

1. Monitoraggio dei Token di Sessione: Gli attacchi che mirano ai token di sessione possono essere contrastati monitorando attentamente le attività di sessione. Le aziende dovrebbero implementare sistemi di rilevamento delle anomalie, che identificano comportamenti sospetti come accessi da luoghi non usuali o dispositivi sconosciuti.

2. Protezione Multi-Livello: La sicurezza non dovrebbe limitarsi al controllo delle credenziali. Le organizzazioni devono implementare strumenti che proteggano l’integrità delle sessioni, come l’utilizzo di VPN, segmentazione della rete e autenticazione basata su contesto, che esamina anche l’ambiente da cui l’utente accede.

3. Formazione Continua degli Utenti: La formazione degli utenti è fondamentale per riconoscere i tentativi di phishing. Simulazioni regolari e programmi di sensibilizzazione possono migliorare la consapevolezza del personale riguardo ai segnali di attacchi di phishing e ai pericoli di fornire informazioni sensibili.

4. Soluzioni di Sicurezza Avanzata: Strumenti di sicurezza innovativi come quelli proposti da Push Security, che iniettano marker unici nei browser, possono aiutare a rilevare l’uso illecito di sessioni rubate, migliorando così la capacità di risposta delle organizzazioni a potenziali compromissioni.

Conclusioni

L’emergere di Sniper DZ e l’aumento delle campagne di phishing avanzato rappresentano un segnale chiaro per le organizzazioni: gli attaccanti stanno evolvendo le loro tattiche per aggirare anche le difese più avanzate.

È cruciale che le aziende adottino un approccio proattivo, migliorando la loro postura di sicurezza e investendo in tecnologie avanzate che possano proteggere contro minacce sempre più sofisticate. L’era del phishing classico è ormai superata; ora ci troviamo di fronte a nuove sfide, in cui la protezione delle identità digitali e delle sessioni utente è fondamentale per prevenire violazioni su vasta scala.