Nel panorama in continua evoluzione della cybersecurity, una delle minacce emergenti più pericolose è il “session hijacking”. Sebbene questa tecnica non sia nuova, ha subito una trasformazione significativa che la rende molto più efficace nel superare i tradizionali controlli di sicurezza, come l’autenticazione a più fattori (MFA). Con l’adozione crescente di servizi basati su cloud e l’espansione delle superfici di attacco legate all’identità, il furto delle sessioni sta diventando un vettore di attacco sempre più comune e sofisticato.

I dati supportano questa tendenza:

- Nel 2023, Microsoft ha rilevato 147.000 attacchi di token replay, con un aumento del 111% rispetto all’anno precedente.

- Gli attacchi ai cookie di sessione ora avvengono con la stessa frequenza degli attacchi basati su password (Google).

L’evoluzione del “Session Hijacking”

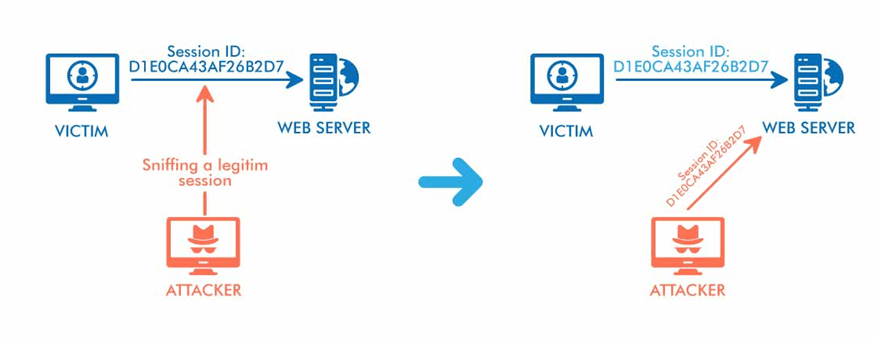

In passato, il “session hijacking” era associato principalmente a tecniche Man-in-the-Middle (MitM), in cui gli attaccanti intercettavano il traffico di rete non criptato per rubare credenziali o informazioni sensibili, come i dati delle carte di credito.

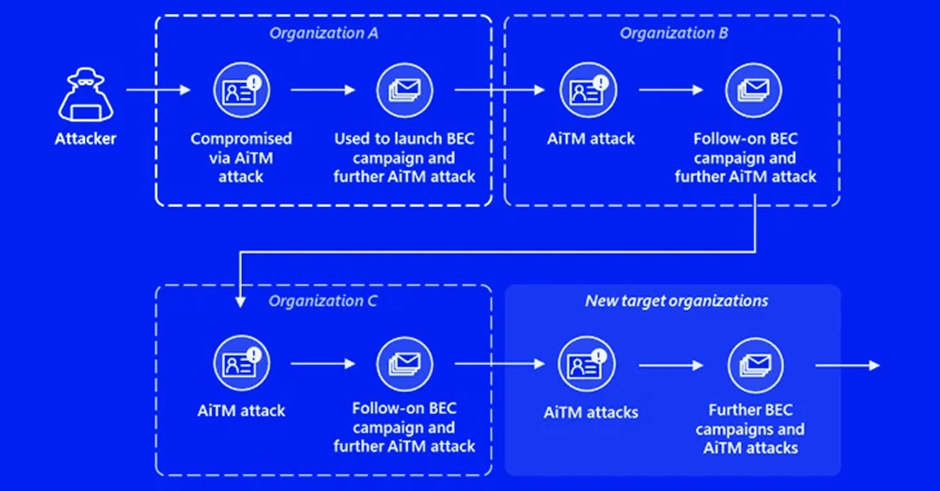

Oggi, questa tecnica è molto più avanzata: non è più limitata alla rete locale, ma sfrutta l’interconnessione globale attraverso internet, con un’enfasi particolare su applicazioni e servizi cloud.

Il nuovo “session hijacking” non mira più direttamente a rubare password, ma piuttosto token di sessione, ID o cookie, che consentono di riprendere una sessione utente valida da un dispositivo remoto vittima. In questo modo, gli attaccanti possono aggirare meccanismi di sicurezza come l’MFA, ripristinando il controllo di una sessione già autenticata, spesso con l’accesso a molteplici risorse aziendali critiche.

La Crescente Popolarità degli Infostealer

Il mezzo più diffuso oggigiorno per eseguire questo generi di attacco da parte dei threat actor è attraverso la propogazione di malware infostealer.

Questi malware sono progettati per rubare una vasta gamma di dati dal browser della vittima, inclusi cookie di sessione, credenziali memorizzate e altre informazioni sensibili. Gli infostealer sono particolarmente pericolosi poiché non si limitano a un’applicazione o servizio specifico, ma compromettono potenzialmente tutte le sessioni attive dell’utente.

Secondo recenti studi, gli infostealer sono distribuiti attraverso vari canali, come pubblicità malevole, siti di download peer-to-peer, forum di giochi e repository GitHub pubblici. A differenza degli attacchi AitM (Adversary-in-the-Middle), che sono spesso mirati a un’applicazione o servizio specifico, gli infostealer agiscono in modo molto più opportunistico, rubando tutte le informazioni disponibili una volta installati nel sistema della vittima.

Fonte: Hacker News

Attacchi basati sull’identità: Perché rubare le sessioni?

L’interesse degli attaccanti per il furto delle sessioni risiede nella possibilità di bypassare i controlli di autenticazione senza la necessità di compromettere direttamente le credenziali utente. I token di sessione rubati permettono di riprendere una sessione valida senza dover affrontare i passaggi di autenticazione aggiuntivi, come l’MFA. Inoltre, i token di sessione possono rimanere validi per lunghi periodi, anche fino a 30 giorni o più, se mantenuti attivi.

Questa tecnica rappresenta un rischio particolarmente elevato per i sistemi moderni, dove le identità degli utenti sono gestite su molteplici piattaforme cloud. Ad esempio, se un attaccante compromette l’account di un provider di identità (IdP) come Okta o Entra, può ottenere accesso a tutte le applicazioni a valle utilizzate dall’utente tramite Single Sign-On (SSO), amplificando i danni potenziali.

Come gli infostealer aggirano i controlli di sicurezza

Mentre strumenti come l’EDR (Endpoint Detection and Response) sono progettati per rilevare e bloccare molti tipi di malware, incluso un gran numero di infostealer commerciali, gli attaccanti stanno sviluppando versioni personalizzate del malware per evadere questi sistemi di rilevamento. Inoltre, molti attacchi di infostealer hanno origine su dispositivi non gestiti, come quelli personali utilizzati in ambienti di lavoro che supportano il BYOD (Bring Your Own Device) o su dispositivi di terze parti.

Un caso comune di compromissione avviene quando un utente sincronizza il proprio profilo del browser tra dispositivi personali e aziendali. Se un infostealer infetta il dispositivo personale dell’utente, può rubare le credenziali e i cookie di sessione associati al profilo sincronizzato, compromettendo potenzialmente anche le risorse aziendali.

L’efficacia dei passkey contro gli attacchi

I passkey, una forma avanzata di autenticazione resistente al phishing, possono proteggere dagli attacchi AitM e BitM (Browser in-the-Middle), che richiedono la cooperazione dell’utente per completare il processo di autenticazione. Tuttavia, i passkey non sono efficaci contro gli infostealer, poiché questi attacchi non implicano alcun processo di autenticazione. Una volta che i cookie di sessione sono stati rubati, l’attaccante può semplicemente importare i cookie nel proprio browser, riprendendo la sessione dell’utente senza passare attraverso l’autenticazione.

Rilevare e prevenire il “session hijacking”

Un aspetto critico della difesa contro il “session hijacking” è il rilevamento delle sessioni non autorizzate. Questo può essere ottenuto mediante controlli a livello di applicazione, come restrizioni di accesso basate su IP o altre politiche di sicurezza. Tuttavia, in molti casi, questi controlli non sono sufficientemente stringenti o sono implementati in modo non uniforme tra le varie applicazioni.

Una nuova linea di difesa proposta dai ricercatori di sicurezza riguarda il browser stesso. Inserendo un marker unico nella stringa dell’agente utente dei browser aziendali, è possibile rilevare attività sospette analizzando i log del provider di identità. Se una sessione viene rilevata senza il marker, è un chiaro segnale che la sessione è stata rubata e ripresa da un browser non autorizzato.

Conclusione

L’ascesa degli infostealer e l’evoluzione del “session hijacking” rappresentano una sfida crescente per la sicurezza informatica moderna. Gli attacchi basati sull’identità, resi possibili dal furto di sessioni, stanno ridefinendo i confini della sicurezza aziendale, spingendo i professionisti del settore a rivedere le loro strategie difensive. L’adozione di soluzioni innovative, come il monitoraggio delle sessioni a livello di browser, potrebbe fornire una nuova linea di difesa contro questi attacchi sempre più sofisticati. Mentre il panorama delle minacce continua a evolversi, è fondamentale per le organizzazioni rafforzare i controlli a livello di identità e adottare pratiche di sicurezza avanzate per proteggersi dal crescente rischio di attacchi basati su sessioni compromesse.