Mentre le soluzioni di cybersecurity sono in costante e rapido miglioramento, con aziende che sviluppano prodotti e processi sempre più efficaci ed efficienti, allo stesso tempo anche il panorama delle minacce cyber è in continua evoluzione, grazie alla capacità dei threat actor di individuare sempre nuove soluzioni di attacco, più silenziose e allo stesso tempo più distruttive.

Un caso emblematico è il ransomware Storm-0501 che ha iniziato ad espandersi in modo preoccupante nelle infrastrutture cloud ibride, come evidenziato da Microsoft in un suo recente report, il che mette a rischio non solo i dati locali (on-premise), ma anche quelli archiviati in ambienti cloud.

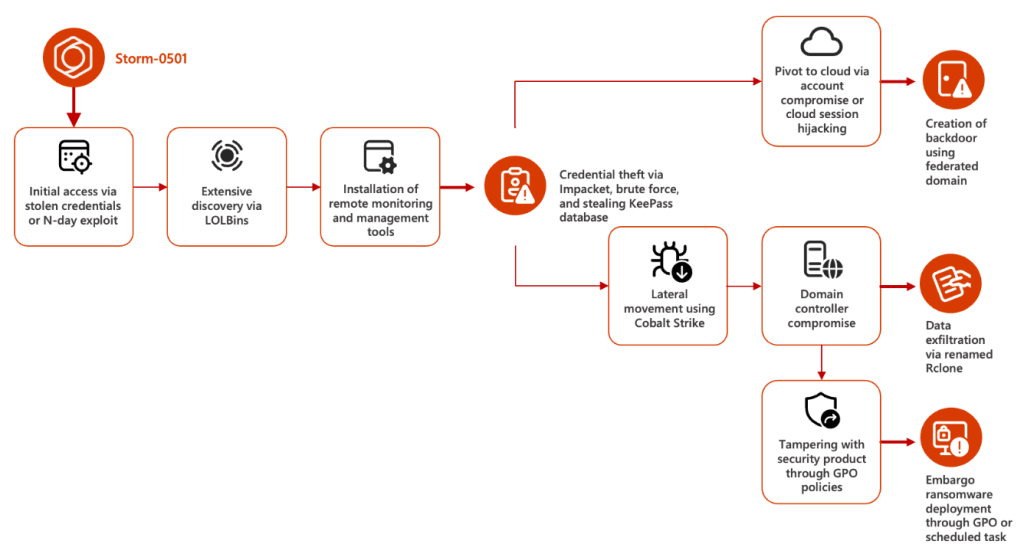

Evoluzione e Killchain di Storm-0501

Il gruppo Storm-0501 è emerso per la prima volta nel 2021 come affiliato all’operazione ransomware Sabbath. Successivamente, ha iniziato a distribuire malware provenienti dalle gang Hive, BlackCat, LockBit e Hunters International.

Recentemente, è stato osservato un cambiamento nel modus operandi del threat actor, a partire dall’utilizzo di un nuovo ransomware, Embargo. Le caratteristiche distintive di questo malware includono tecniche avanzate di evasione e un meccanismo di attacco che permette al ransomware di diffondersi attraverso la rete, compromettendo le credenziali di accesso e sfruttando le vulnerabilità delle applicazioni.

L’architettura ibrida, che combina risorse on-premise con servizi cloud, è diventata un obiettivo ideale: questo approccio offre ai criminali informatici un ampio ventaglio di opportunità per infiltrarsi nei sistemi e criptare i dati, rendendo le operazioni delle aziende vulnerabili e altamente a rischio.

In una recente campagna, Storm-0501 ha sfruttato vulnerabilità note in Zoho ManageEngine (CVE-2022-47966), Citrix NetScaler (CVE-2023-4966) e nell’applicazione ColdFusion 2016 (CVE-2023-29300 e CVE-2023-38203). Nei casi osservati da Microsoft, queste tecniche di accesso iniziale, combinate con misure di sicurezza insufficienti da parte delle vittime, hanno permesso all’attore malevolo di ottenere privilegi amministrativi sul dispositivo target.

Gli attaccanti hanno poi utilizzato le credenziali, in particolare Microsoft Entra ID (precedentemente Azure AD), rubate nelle fasi iniziali dell’attacco, per spostarsi lateralmente dall’ambiente on-premise al cloud e stabilire un accesso persistente alla rete target tramite una backdoor.

Ottenuto il controllo delle macchine, per esfiltrare i dati gli attaccanti hanno utilizzato lo strumento open-source Rclone, rinominandolo con nomi di file binari noti di Windows o con variazioni di essi, come svhost.exe o scvhost.exe, per camuffarsi.

Fonte: Microsoft

La diffusione del ransomware Embargo

Il ransomware-as-a-service Embargo sta ampliando sempre più il suo raggio d’azione, puntando soprattutto sulle infrastrutture cloud. A differenza dei precedenti attacchi di Storm-0501, che sembravano prediligere target mirati, Embargo è stato distribuito con una strategia più indiscriminata, prendendo di mira una varietà di settori e sfruttando la scarsa preparazione delle aziende nella gestione della sicurezza dei dati nel cloud.

Le tecniche utilizzate includono attacchi di phishing e exploit di software non aggiornati, che facilitano l’accesso non autorizzato alle reti aziendali. Una volta dentro, i criminali possono lanciare attacchi ransomware, criptando i dati e richiedendo riscatti sostanziosi.

Ad agosto 2024, un gruppo affiliato al ransomware Embargo ha colpito l’American Radio Relay League (ARRL) e ha ricevuto 1 milione di dollari in cambio di un decryptor funzionante.

All’inizio dell’anno, a maggio, un altro gruppo affiliato ha violato Firstmac Limited, una delle più grandi società di prestiti ipotecari e gestione degli investimenti in Australia, e ha divulgato 500 GB di dati sensibili rubati quando è scaduto il termine per negoziare una soluzione.

Misure di prevenzione e individuazione della minaccia

Con l’aumento di attacchi come quelli di Storm-0501 e Embargo, le aziende devono adottare una strategia di sicurezza proattiva. Ciò include l’implementazione di soluzioni di monitoraggio e rilevamento avanzato, la formazione continua del personale sulla sicurezza informatica e l’adozione di pratiche di gestione delle credenziali rigorose.

È essenziale integrare la sicurezza del cloud con le politiche on-premise per evitare lacune che potrebbero essere sfruttate dagli attaccanti: la protezione dei dati deve essere una priorità, con backup regolari e test di ripristino che garantiscano la capacità di recuperare rapidamente le informazioni in caso di attacco.

Infine, suggeriamo di verificare la presenza a perimetro delle vulnerabilità sfruttate dagli attaccanti:

- CVE-2022-47966: Zoho ManageEngine

- CVE-2023-4966: Citrix NetScaler

- CVE-2023-29300 e CVE-2023-38203: ColdFusion 2016

E di utilizzare gli indicatori di compromissione riportati di seguito per individuare eventuali attività malevole nel proprio perimetro e bloccarle preventivamente.

Indicatori di Compromissione

| File name | SHA-256 | Description |

| PostalScanImporter.exe, win.exe | efb2f6452d7b0a63f6f2f4d8db49433259249df598391dd79f64df1ee3880a8d | Embargo ransomware |

| win.exe | a9aeb861817f3e4e74134622cbe298909e28d0fcc1e72f179a32adc637293a40 | Embargo ransomware |

| name.dll | caa21a8f13a0b77ff5808ad7725ff3af9b74ce5b67426c84538b8fa43820a031 | Cobalt Strike |

| 248.dll | d37dc37fdcebbe0d265b8afad24198998ae8c3b2c6603a9258200ea8a1bd7b4a | Cobalt Strike |

| cs240.dll | 53e2dec3e16a0ff000a8c8c279eeeca8b4437edb8ec8462bfbd9f64ded8072d9 | Cobalt Strike |

| fel.ocx | 827f7178802b2e92988d7cff349648f334bc86317b0b628f4bb9264285fccf5f | Cobalt Strike |

| theme.ocx | ee80f3e3ad43a283cbc83992e235e4c1b03ff3437c880be02ab1d15d92a8348a | Cobalt Strike |

| hana.ocx | de09ec092b11a1396613846f6b082e1e1ee16ea270c895ec6e4f553a13716304 | Cobalt Strike |

| obfs.ps1 | d065623a7d943c6e5a20ca9667aa3c41e639e153600e26ca0af5d7c643384670 | ADRecon |

| recon.ps1 | c08dd490860b54ae20fa9090274da9ffa1ba163f00d1e462e913cf8c68c11ac1 | ADRecon |