Una nuova versione del malware Necro per Android è stata installata su 11 milioni di dispositivi tramite Google Play, attraverso attacchi alla supply chain di SDK malevoli.

Questa nuova versione del trojan Necro è stata distribuita tramite annunci pubblicitari malevoli di kit di sviluppo software (SDK) utilizzati da app legittime, mod di videogiochi Android e versioni modificate di software popolari, come Spotify, WhatsApp e Minecraft.

Necro installa diversi payload sui dispositivi infetti e attiva vari plugin dannosi, tra cui:

- Adware che carica link attraverso finestre WebView invisibili (plugin Island, Cube SDK)

- Moduli che scaricano ed eseguono file JavaScript e DEX arbitrari (Happy SDK, Jar SDK)

- Strumenti progettati specificamente per facilitare frodi sugli abbonamenti (plugin Web, Happy SDK, Tap plugin)

- Meccanismi che utilizzano dispositivi infetti come proxy per instradare traffico malevolo (plugin NProxy)

Trojan Necro su Google Play

Kaspersky ha scoperto la presenza del loader Necro in due app su Google Play, entrambe con una base utenti significativa.

La prima è Wuta Camera di “Benqu”, uno strumento di modifica e abbellimento delle foto con oltre 10 milioni di download su Google Play.

Secondo gli analisti, Necro è apparso nell’app con la versione 6.3.2.148 ed è rimasto incorporato fino alla versione 6.3.6.148, quando Kaspersky ha notificato Google.

Sebbene il trojan sia stato rimosso nella versione 6.3.7.138, eventuali payload installati tramite le versioni precedenti potrebbero ancora essere presenti sui dispositivi Android.

La seconda app legittima che ha veicolato Necro è Max Browser di “WA message recover-wamr”, che ha raggiunto 1 milione di download su Google Play prima di essere rimossa, in seguito alla segnalazione di Kaspersky.

Kaspersky afferma che l’ultima versione di Max Browser, la 1.2.0, contiene ancora Necro, pertanto non è disponibile una versione pulita per l’aggiornamento. Gli utenti sono invitati a disinstallare immediatamente il browser e passare a un browser alternativo.

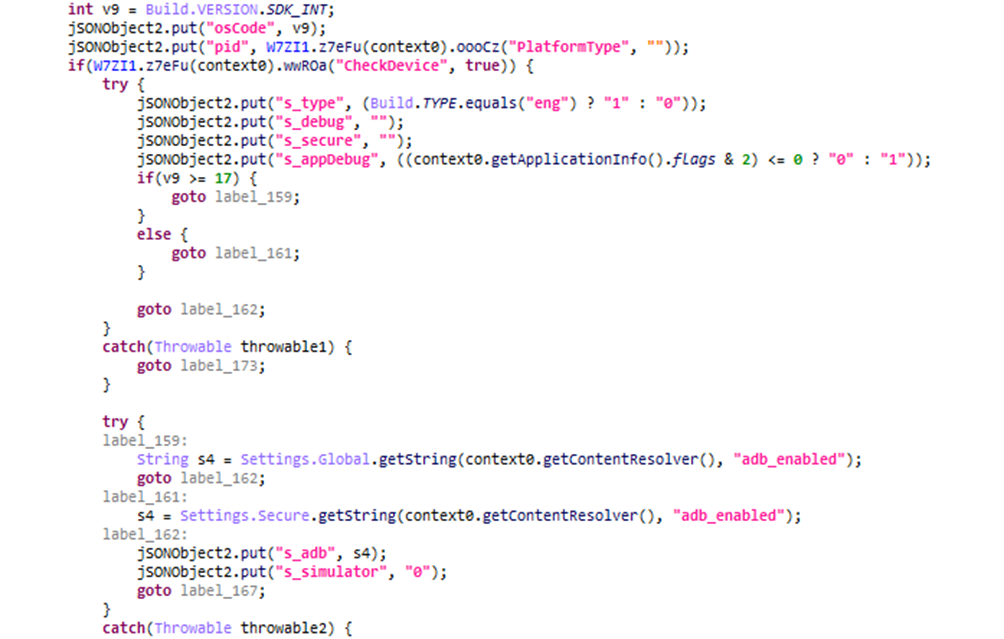

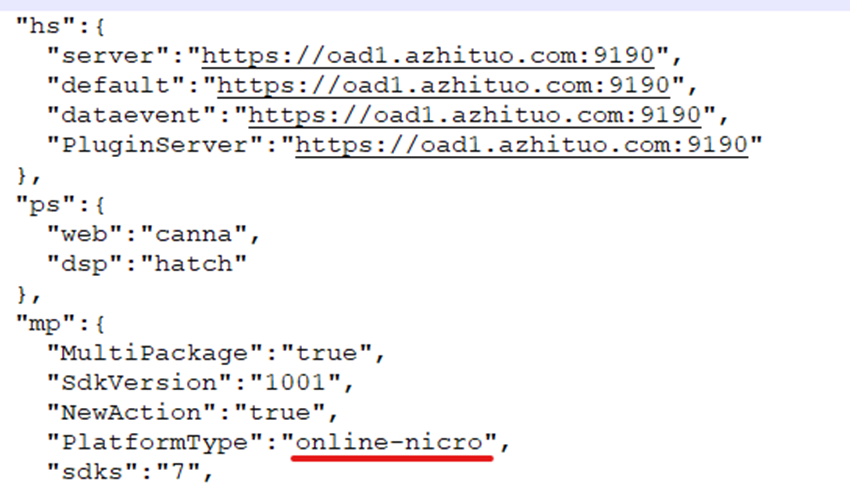

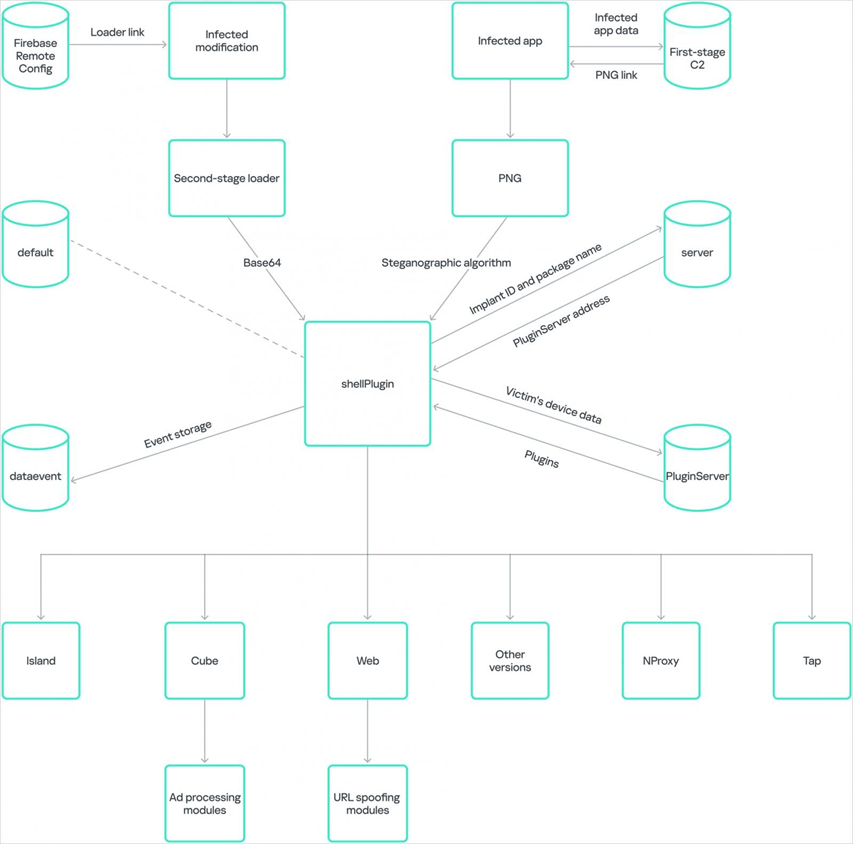

Secondo Kaspersky, le due app sono state infettate da un SDK pubblicitario chiamato “Coral SDK”, che ha impiegato tecniche di offuscamento per nascondere le sue attività malevole e ha utilizzato la steganografia nelle immagini per scaricare il payload di seconda fase, shellPlugin, camuffato da immagini PNG innocue.

Modus Operandi del Malware

Il ciclo di vita del malware Necro si sviluppa in diverse fasi e presenta diverse caratteristiche tecniche complesse. Il loader del malware ottiene informazioni da un dominio di command and control (C2) e scarica payload per eseguire azioni malevole sui dispositivi infetti. Tra le caratteristiche principali, il payload presenta somiglianze con le versioni precedenti del malware Necro, utilizzando tecniche di offuscamento per eludere i sistemi di sicurezza.

Fonte: Kaspersky

Il processo di infezione coinvolge più fasi, tra cui la lettura di una configurazione JSON che guida il comportamento del malware, il download di moduli aggiuntivi (chiamati “plugin”) e l’uso di protocolli criptati per comunicare con i server C2. Questi plugin vengono utilizzati per diverse attività dannose, come la creazione di tunnel di rete, la visualizzazione di annunci intrusivi e la manipolazione di contenuti web in background. I plugin sono scaricati e decifrati attraverso vari metodi, e alcuni sono progettati per facilitare l’esecuzione di codice arbitrario o l’installazione di applicazioni dannose.

Fonte: Kaspersky

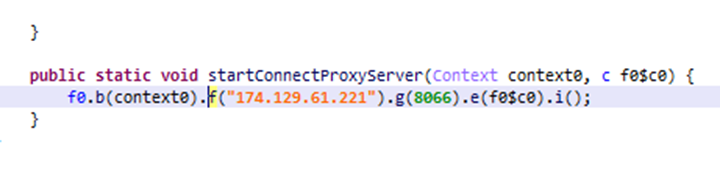

Tra i plugin rilevati vi sono “NProxy”, che crea tunnel attraverso il dispositivo infetto, “Island”, che mostra annunci pubblicitari, e “Web”, che interagisce con elementi web in background. Alcuni moduli, come “Happy SDK”, integrano funzioni di altri plugin e gestiscono aggiornamenti.

Fonte: Kaspersky

In generale, Necro mostra un’architettura modulare altamente flessibile, con la capacità di scaricare nuove versioni di se stesso e aggiornare i plugin in base alle necessità degli attaccanti. Il malware continua a evolversi, con gli autori che rilasciano regolarmente nuovi plugin per adattarsi alle specifiche dei dispositivi infetti.

Fonte: Kaspersky

Distribuzione al di fuori delle fonti ufficiali

Al di fuori del Play Store, il trojan Necro viene diffuso principalmente tramite versioni modificate di app popolari (mod) distribuite su siti web non ufficiali.

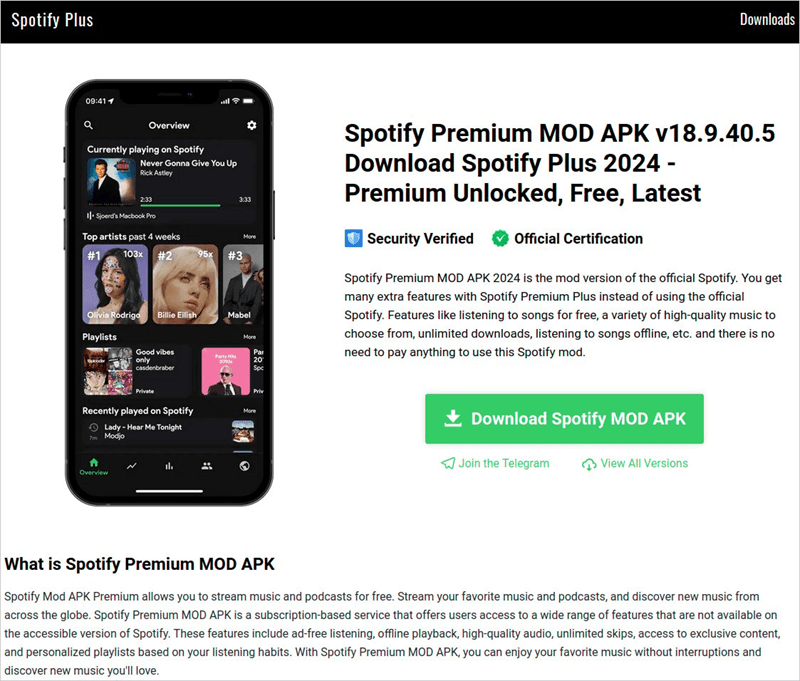

Esempi notevoli individuati da Kaspersky includono mod di WhatsApp, come “GBWhatsApp” e “FMWhatsApp”, che promettono migliori controlli sulla privacy e limiti estesi per la condivisione di file. Un altro esempio è la mod di Spotify, “Spotify Plus”, che promette accesso gratuito ai servizi premium senza pubblicità.

Il report menziona anche mod di Minecraft e mod di altri giochi popolari come Stumble Guys, Car Parking Multiplayer e Melon Sandbox, che sono stati infettati dal loader Necro.

In tutti i casi, il comportamento malevolo era lo stesso: mostrare annunci in background per generare entrate fraudolente per gli aggressori, installare app e APK senza il consenso dell’utente e utilizzare WebView invisibili per interagire con servizi a pagamento.

Poiché i siti web non ufficiali di software Android non riportano in modo affidabile i numeri di download, il numero totale di infezioni causate da questa ultima ondata del trojan Necro è sconosciuto, ma si stima che siano almeno 11 milioni dai download su Google Play.

Indicatori di Compromissione

| Application | Version | MD5 |

| Wuta Camera | 6.3.6.148 | 1cab7668817f6401eb094a6c8488a90c |

| 6.3.5.148 | 30d69aae0bdda56d426759125a59ec23 | |

| 6.3.4.148 | 4c2bdfcc0791080d51ca82630213444d | |

| 6.3.2.148 | 4e9bf3e8173a6f3301ae97a3b728f6f1 | |

| Max Browser | 1.2.4 | 28b8d997d268588125a1be32c91e2b92 |

| 1.2.3 | 52a2841c95cfc26887c5c06a29304c84 | |

| 1.2.2 | 247a0c5ca630b960d51e4524efb16051 | |

| 1.2.0 | b69a83a7857e57ba521b1499a0132336 | |

| Spotify Plus (spotiplus[.]xyz) | 18.9.40.5 | acb7a06803e6de85986ac49e9c9f69f1 |

| GBWhatsApp | 2.22.63.16 | 0898d1a6232699c7ee03dd5e58727ede |

| FMWhatsApp | 20.65.08 | 1590d5d62a4d97f0b12b5899b9147aea |

Loader C2 server:

oad1.bearsplay[.]com

| URL | MD5 of the extracted file |

| hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png | fa217ca023cda4f063399107f20bd123 |

| hxxps://adoss.spinsok[.]com/plugin/shellE_30.png | 59b44645181f4f0d008c3d6520a9f6f3 |

Second-stage payload:

37404ff6ac229486a1de4b526dd9d9b6

Second-stage payload C2 server:

oad1.azhituo[.]com

Plugins (third stage)

| Plugin name | MD5 | Verdict |

| NProxy | ed6c6924201bc779d45f35ccf2e463bb | Trojan.AndroidOS.Necro.g |

| Cube | 874418d3d1a761875ebc0f60f9573746 cfa29649ae630a3564a20bf6fb47b928 | Trojan.AndroidOS.Necro.j |

| Island | b3ba3749237793d2c06eaaf5263533f2 | Trojan.AndroidOS.Necro.i |

| Web/Lotus SDK | ccde06a19ef586e0124b120db9bf802e | Trojan.AndroidOS.Necro.d |

| Happy SDK | 36ab434c54cce25d301f2a6f55241205 | Trojan-Downloader.AndroidOS.Necro.b |

| Jar SDK | 1eaf43be379927e050126e5a7287eb98 | Trojan-Downloader.AndroidOS.Necro.b |

| Tap | 522d2e2adedc3eb11eb9c4b864ca0c7f | Trojan.AndroidOS.Necro.l |

Plugin C2 servers:

47.88.246[.]111

174.129.61[.]221

47.88.245[.]162

47.88.190[.]200

47.88.3[.]73

hsa.govsred[.]buzz

justbigso[.]com

bear-ad.oss-us-west-1.aliyuncs[.]com