I ricercatori di cybersecurity di Lumen’s Black Lotus Labs hanno portato alla luce una nuova botnet mai osservata prima, soprannominato “Raptor Train“, costituita da dispositivi IoT (Internet of Things) e SOHO (Small Office/Home Office). Questa sofisticata botnet, attiva almeno da maggio 2020, è collegata ad un Threat Actor filo-statale cinese, noto come Flax Typhoon (conosciuto anche come Ethereal Panda o RedJuliett).

Architettura della Botnet

Raptor Train si distingue per la sua complessa architettura a tre livelli:

- Livello 1: dispositivi compromessi, come router SOHO, telecamere IP e server NAS.

- Livello 2: server di command and control (C2), server di exploit e payload.

- Livello 3: nodi di gestione centralizzata, utilizzati per coordinare le operazioni del botnet tramite un’applicazione front-end chiamata Sparrow.

Questa struttura consente agli operatori di eseguire comandi dai nodi di gestione, che vengono instradati attraverso i server C2 e infine eseguiti dai dispositivi compromessi.

Diffusione Globale e Persistenza

La botnet ha infettato oltre 200.000 dispositivi, con un picco di 60.000 dispositivi compromessi attivi nel giugno 2023. I dispositivi colpiti includono prodotti di marchi noti come ASUS, Fujitsu, Synology e TP-LINK. Molti dei nodi di Livello 1 sono localizzati negli Stati Uniti, Taiwan, Brasile e Turchia, con una durata media di compromissione di circa 17 giorni, il che suggerisce che il threat actor è in grado di reinfettare i dispositivi rapidamente anche dopo un eventuale riavvio.

Una caratteristica peculiare di questa botnet è la mancanza di meccanismi di persistenza, che però viene compensata dalla capacità di sfruttare rapidamente le vulnerabilità esistenti in un ampio numero di dispositivi IoT vulnerabili connessi a Internet.

Operazioni e Campagne

Dal 2020, Raptor Train è stato coinvolto in almeno quattro campagne principali, tra cui:

- Crossbill (2020-2022): utilizzo del dominio k3121[.]com.

- Finch (2022-2023): utilizzo del dominio b2047[.]com.

- Canary (2023): multi-staged infection chain che coinvolge vari dispositivi, tra cui modem ActionTec e telecamere Hikvision.

- Oriole (2023-2024): che ha visto un’ampia diffusione del dominio w8510[.]com, inserito anche nella lista un milione di domini più popolari di Cloudflare Radar.

Sebbene finora non siano stati rilevati attacchi DDoS su larga scala, la botnet è stata utilizzata per attacchi mirati a organizzazioni localizzate a Taiwan e negli Stati Uniti, specialmente nel settore governativo e militare. I dispositivi compromessi sono stati probabilmente coinvolti anche in tentativi di sfruttamento di vulnerabilità su server Atlassian Confluence e dispositivi Ivanti Connect Secure.

La fine di Raptor Train?

In data 18 settembre 2024, l’FBI ha dichiarato di aver smantellato la botnet Raptor Train. Il Dipartimento di Giustizia degli Stati Uniti (DoJ) ha attribuito le attività malevole legate a questo botnet al threat actor Flax Typhoon, collegato a una società quotata in borsa con sede a Pechino, denominata Integrity Technology Group.

Secondo il DoJ, “il malware ha connesso migliaia di dispositivi compromessi, trasformandoli in una botnet controllata da Integrity Technology Group, utilizzata per condurre attività cyber malevole, mascherate da normale traffico Internet proveniente da dispositivi consumer infettati.”

Le dimensioni dell’operazione

L’operazione ha portato al sequestro dell’infrastruttura degli attaccanti, permettendo di inviare comandi di disabilitazione del malware ai dispositivi infetti. Nonostante i tentativi dell’organizzazione criminale di interferire attraverso attacchi DDoS contro i server utilizzati dall’FBI, l’operazione è stata portata a termine con successo.

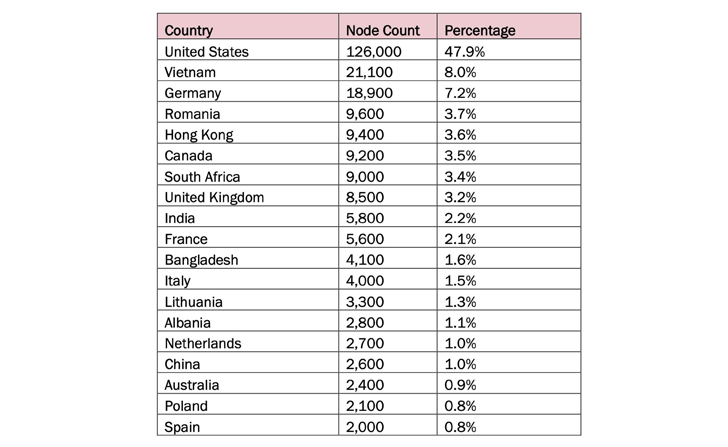

La botnet era costituita da oltre 260.000 dispositivi nel giugno 2024, con vittime distribuite in diverse regioni: Nord America (135.300), Europa (65.600), Asia (50.400), Africa (9.200), Oceania (2.400) e Sud America (800).

Sono stati identificati più di 1,2 milioni di record relativi a dispositivi compromessi, archiviati in un database MySQL su un server di gestione di Livello 3. Questo server, amministrato tramite l’applicazione Sparrow, conteneva moduli per compromettere reti informatiche utilizzando un vasto arsenale di vulnerabilità sia note che sconosciute.

Raptor Train rappresenta una delle più grandi e sofisticate reti di botnet sponsorizzate da uno Stato mai scoperte, dimostrando l’elevato livello di minaccia che i dispositivi IoT non protetti rappresentano per la sicurezza globale.

Questo caso mette in luce ancora una volta l’importanza di aggiornare regolarmente i dispositivi connessi ad internet, molto presenti oggi giorno nelle nostre case ma di cui vengono decisamente ignorate le potenziali problematiche dal punto di vista della sicurezza.

Indicatori di Compromissione

hy92[.]com

hy830[.]com

hy529[.]com

hy229[.]com

hy324[.]com

hy1025[.]com

hy42[.]com

hy619[.]com

hy424[.]com

hy811[.]com

hy30[.]com

zdacasdc[.]w8510[.]com

zdacxzd[.]w8510[.]com

zasdfgasd[.]w8510[.]com

bzbatflwb[.]w8510[.]com

qacassdfawemp[.]w8510[.]com

apdfhhjcxcb[.]w8510[.]com

dftiscasdwe[.]w8510[.]com

lyblqwesfawe[.]w8510[.]com

ocmnusdjdik[.]w8510[.]com

kliscjaisdjhi[.]w8510[.]com

mjiudwajhkf[.]w8510[.]com

wmllxwkg[.]w8510[.]com

awbpxtpi[.]w8510[.]com

aewreiuicajo[.]w8510[.]com

tuisasdcxzd[.]w8510[.]com

kuyw[.]b2047[.]com

xxqw[.]b2047[.]com

hume[.]b2047[.]com

oklm[.]b2047[.]com

ayln[.]b2047[.]com

abpi[.]b2047[.]com

amushuvfikjas[.]b2047[.]com

firc[.]b2047[.]com

voias[.]b2047[.]com

acgtjkiufde[.]b2047[.]com

awerdasvbjgrt[.]b2047[.]com

xaqw[.]k3121[.]com

lfdx[.]k3121[.]com

xbqw[.]k3121[.]com

dfgh[.]k3121[.]com

oklm[.]k3121[.]com

hyjk[.]k3121[.]com

mail[.]k3121[.]com

axqw[.]k3121[.]com

api[.]k3121[.]com

awqx[.]k3121[.]com

hnai[.]k3121[.]com

qwsd[.]k3121[.]com

wsxe[.]k3121[.]com

nulp[.]k3121[.]com

hyddh[.]com

blepmhnay[.]com

dkuwbcen[.]com

ftcexq[.]com

eufcj[.]com

saoadlg[.]com

gmhrxhc[.]com

vbbrfvhrg[.]com

wndaoyk[.]com

ecvkiehs[.]com

hfsdln[.]com

osiso[.]com

bcdkwwuah[.]com

cvmnomvxm[.]com

cvgeuwo[.]com

lofeuq[.]com

lznmihdej[.]com

fajxtg[.]com

grntjr[.]com

oploz[.]com

mudvw[.]com

amdord[.]com

mvxnspcqr[.]com

adjsn[.]com

ttcyci[.]com

glxxet[.]com

nmfagp[.]com

rnjca[.]com

woaba[.]com

bxgtbv[.]com

ykcmewapc[.]com

tvcvhzyk[.]com

sreudcnb[.]com

vgbgwzmr[.]com

jgnsqihc[.]com

dvujvkfu[.]com

clqqknzb[.]com

sbuybjv[.]com

lomuzs[.]com

hersrr[.]com

lfzupr[.]com

zuszr[.]com

jkwxcc[.]com

obqlibg[.]com

omviak[.]com

qjknpv[.]com

wvsezu[.]com

ysubryfv[.]com

nhcmdikkd[.]com

kmgzbowwg[.]com

qsxgzu[.]com

oicdsgjxz[.]com

iycwqot[.]com

ujrtkw[.]com

bkhqwfhtu[.]com

aqakffj[.]com