Una nuova minaccia informatica, denominata SambaSpy, è emersa nel panorama della cybersecurity. Si tratta di un trojan di accesso remoto (RAT, Remote Access Trojan) progettato per compromettere dispositivi in modo sofisticato, consentendo agli attaccanti di ottenere il pieno controllo del sistema infetto. Questo articolo esplora le caratteristiche del malware, le tecniche di distribuzione utilizzate dagli aggressori e le implicazioni per la sicurezza informatica, con particolare attenzione alla campagna mirata contro utenti italiani.

Caratteristiche di SambaSpy

SambaSpy si distingue per la sua complessità tecnica e la sua capacità di eludere le analisi. È infatti offuscato tramite Zelix KlassMaster, un noto strumento per proteggere il codice Java, rendendo difficile per i ricercatori individuare e studiare il malware. Nonostante ciò, le analisi hanno rivelato una vasta gamma di funzionalità avanzate:

- Gestione del file system e dei processi

- Download e upload di file

- Controllo della webcam

- Cattura di screenshot

- Furto di password

- Controllo del desktop remoto

- Logging dei tasti premuti (keylogging) e gestione della clipboard

- Caricamento di plug-in aggiuntivi

- Esecuzione di comandi remoti

Queste caratteristiche fanno di SambaSpy uno strumento estremamente pericoloso, capace di monitorare in modo continuativo e remoto l’attività della vittima.

La Campagna di Distribuzione

A differenza delle campagne malware più diffuse, che colpiscono utenti in diversi paesi per massimizzare i profitti, SambaSpy è stato inizialmente distribuito con una precisione quasi chirurgica, prendendo di mira solo utenti italiani. Questo aspetto ha sorpreso i ricercatori, spingendoli a esaminare più a fondo la natura del malware e delle sue modalità di diffusione.

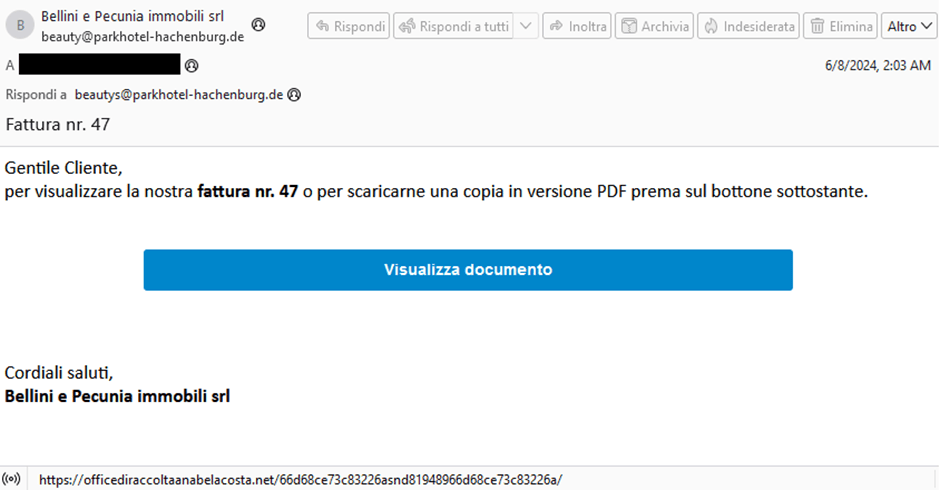

La catena di infezione principale inizia con un’email di phishing. Le email, scritte in italiano ma inviate da indirizzi tedeschi, sembrano provenire da un’agenzia immobiliare legittima.

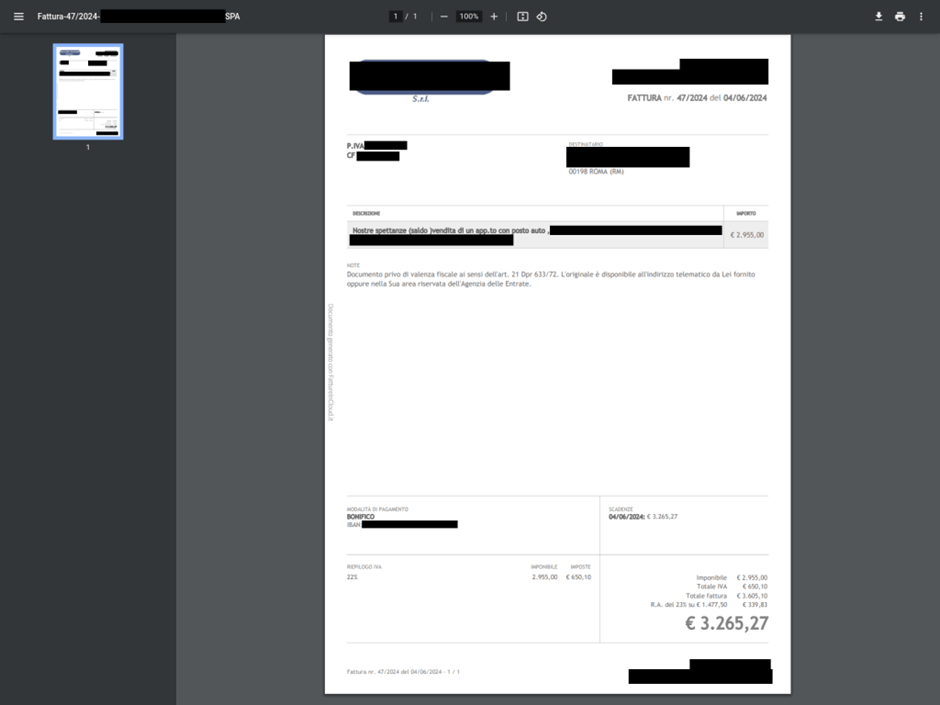

Il messaggio contiene un link che invita il destinatario a visualizzare una fattura. Cliccando su questo collegamento, l’utente viene reindirizzato a un sito web dannoso, che verifica il sistema operativo e la lingua utilizzata.

Se il sistema è impostato in italiano e si utilizza uno dei principali browser (Edge, Firefox o Chrome), l’utente riceve un file PDF malevolo che infetta il dispositivo con un downloader o un dropper, a seconda della variante del malware.

Il downloader e il dropper condividono lo stesso obiettivo: infettare il sistema solo se le condizioni di lingua e ambiente sono soddisfatte, garantendo così che SambaSpy venga installato solo sui dispositivi di utenti italiani. Chi non soddisfa questi criteri viene reindirizzato al sito legittimo FattureInCloud, rendendo l’attività malevola ancora più difficile da individuare.

Funzionalità Tecniche Avanzate

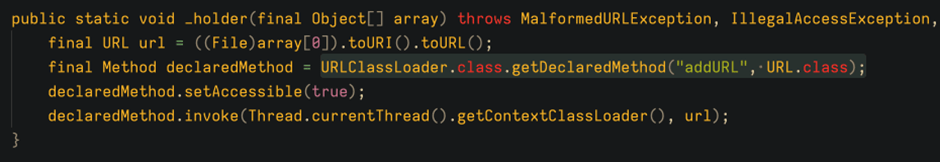

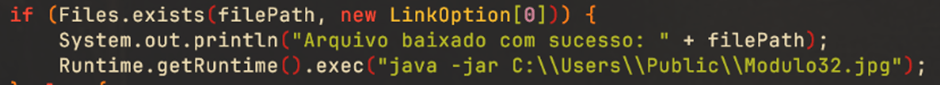

Uno degli aspetti più pericolosi di SambaSpy è la sua capacità di caricare plug-in aggiuntivi in modo dinamico, il che consente agli attaccanti di estendere le funzionalità del malware dopo l’infezione iniziale. Ad esempio, può scaricare ed eseguire ulteriori moduli malevoli che non erano presenti nella fase iniziale dell’infezione.

SambaSpy utilizza anche la libreria JNativeHook per effettuare il keylogging, registrando tutte le sequenze di tasti e inviandole al server di comando e controllo (C2). Oltre al keylogging, il malware è in grado di sottrarre contenuti dalla clipboard della vittima, aumentando il rischio di furto di dati sensibili come password e informazioni finanziarie.

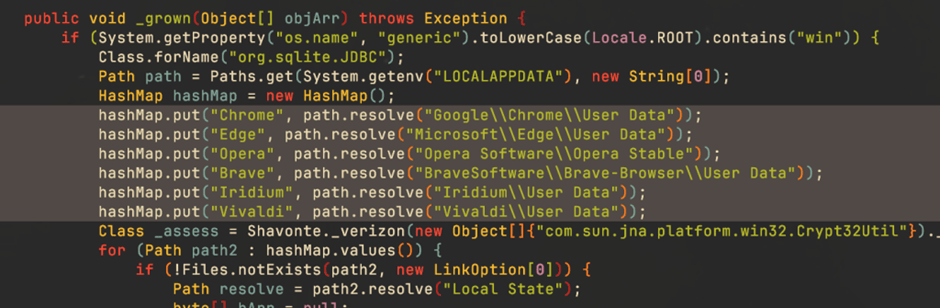

Altrettanto preoccupante è la capacità del malware di rubare credenziali dai principali browser web, tra cui Chrome, Edge e Brave. Questa funzione, unita al controllo del desktop remoto, permette agli attaccanti di monitorare e manipolare il dispositivo della vittima senza che quest’ultima se ne accorga.

Origine e diffusione della Minaccia

Gli indizi raccolti dai ricercatori indicano che gli attaccanti dietro SambaSpy parlano portoghese brasiliano, come evidenziato dai commenti nel codice e dai messaggi di errore in alcune delle pagine utilizzate per distribuire il malware.

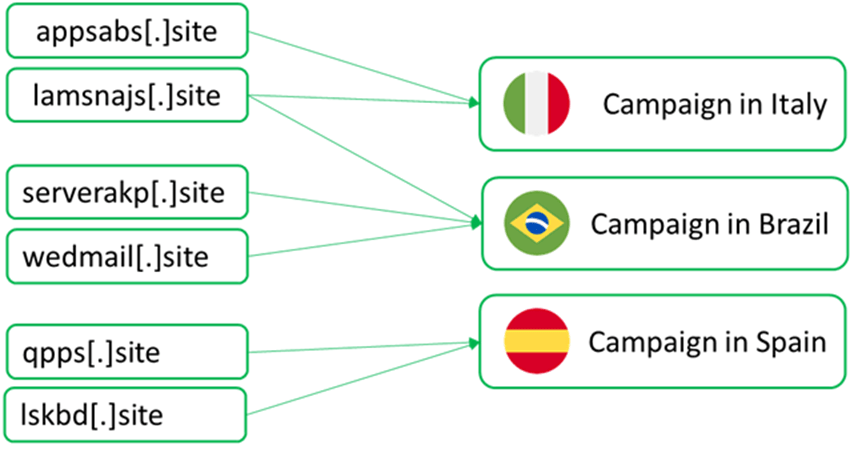

Sebbene inizialmente concentrata sull’Italia, la campagna è stata successivamente estesa a Spagna e Brasile, eliminando la verifica della lingua in queste nuove ondate di attacchi.

Questa espansione geografica suggerisce che gli attaccanti stiano testando il malware in diversi contesti linguistici e regionali, probabilmente per valutarne l’efficacia prima di una distribuzione su scala ancora più ampia.

Come Proteggersi

La diffusione di SambaSpy sottolinea l’importanza di essere estremamente cauti nell’interagire con email sospette, anche quando sembrano provenire da fonti legittime.

Ecco alcune raccomandazioni per proteggersi:

- Attenzione alle email di phishing: Non cliccare su link o scaricare allegati da email non richieste, soprattutto se provengono da indirizzi email sospetti o contengono errori di lingua o formattazione.

- Utilizzo di soluzioni di sicurezza affidabili: L’installazione di un software antivirus aggiornato può rilevare e bloccare minacce come SambaSpy prima che possano causare danni.

- Monitoraggio del sistema: Tenere sotto controllo le attività sospette sul proprio dispositivo, come rallentamenti improvvisi o comportamenti anomali del browser, potrebbe aiutare a identificare un’infezione.

In conclusione, SambaSpy rappresenta una minaccia concreta e sofisticata, destinata a evolversi e diffondersi ulteriormente. Le sue capacità di eludere i controlli e di compromettere la sicurezza dei dispositivi richiedono attenzione e misure preventive da parte degli utenti e delle aziende per proteggersi adeguatamente.

Indicatori di compromissione

e6be6bc2f8e27631a7bfd2e3f06494aa (Malicious PDF)

1ec21bd711b491ad47d5c2ef71ff1a10 (Downloader)

d153006e00884edf7d48b9fe05d83cb4 (Dropper)

0f3b46d496bbf47e8a2485f794132b48 (SambaSpy)

officediraccoltaanabelacosta[.]net

belliniepecuniaimmobili[.]com

immobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

lamsnajs[.]site

appsabs[.]site

qpps[.]site

lskbd[.]site

serverakp[.]site

wedmail[.]site

66d68ce73c83226a.ngrok[.]app

hxxps://1drv[.]ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm PDF hosted on OneDrive

hxxps://moduloj.lamsnajs[.]site/Modulo32.jpg URL embedded in downloader