Oltre 1.000 istanze aziendali di ServiceNow mal configurate sono state scoperte esporre articoli della Knowledge Base (KB), contenenti informazioni sensibili aziendali, a utenti esterni e potenziali attori malevoli.

Tra le informazioni esposte si trovano dati personali identificabili (PII), dettagli sui sistemi interni, credenziali utente, token di accesso per sistemi di produzione attivi e altre informazioni critiche, a seconda del contenuto specifico della Knowledge Base.

Aaron Costello, responsabile della ricerca sulla sicurezza SaaS presso AppOmni, ha individuato oltre un migliaio di istanze ServiceNow che, a causa di configurazioni errate, stanno involontariamente esponendo informazioni aziendali.

Nonostante gli aggiornamenti di ServiceNow nel 2023, che miravano a migliorare le Liste di Controllo degli Accessi (ACL), il problema rimane significativo, poiché queste modifiche non riguardano le KB.

Articoli KB esposti

ServiceNow è una piattaforma software basata su cloud, utilizzata dalle organizzazioni per gestire flussi di lavoro digitali tra vari dipartimenti e processi.

Si tratta di una soluzione completa che include gestione dei servizi IT (ITSM), operazioni IT (ITOM), compiti di risorse umane, gestione del servizio clienti, integrazione di strumenti di sicurezza e una Knowledge Base.

La Knowledge Base funge da archivio di articoli, dove le organizzazioni condividono guide pratiche, FAQ e altre procedure interne destinate a utenti autorizzati. Tuttavia, poiché molti di questi articoli non sono pensati per essere pubblicamente accessibili, possono contenere informazioni sensibili.

Dopo un report del 2023 di Costello sull’esposizione di dati tramite ServiceNow, l’azienda ha rilasciato un aggiornamento di sicurezza introducendo nuove ACL per prevenire l’accesso non autenticato ai dati dei clienti. Tuttavia, AppOmni sottolinea che molte KB di ServiceNow utilizzano il sistema di permessi basato su User Criteria piuttosto che sulle ACL, limitando l’efficacia dell’aggiornamento.

Inoltre, alcuni widget pubblici che espongono informazioni sui clienti non sono stati inclusi nell’aggiornamento ACL del 2023 e continuano a permettere l’accesso non autenticato.

Di conseguenza, Costello afferma che le configurazioni errate nei controlli di accesso di widget pubblici di ServiceNow consentono ancora di interrogare i dati nelle KB senza richiedere autenticazione.

“Queste istanze sono state considerate sensibili dalle organizzazioni colpite, poiché contenevano PII, dettagli interni dei sistemi e credenziali attive o token per sistemi di produzione […]” afferma AppOmni in un nuovo report.

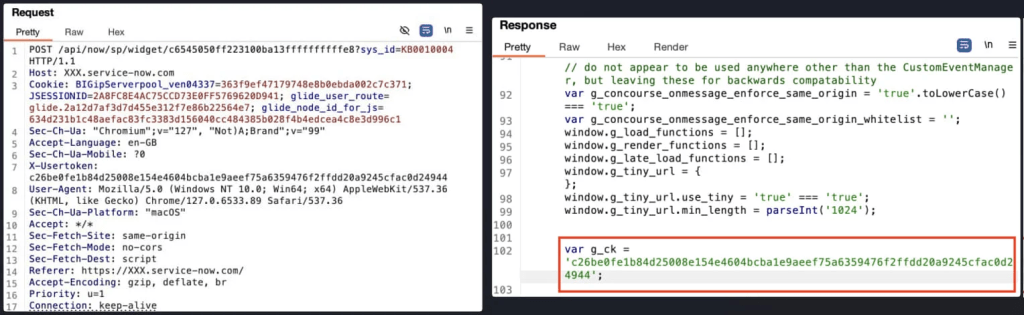

Usando strumenti come Burp Suite, un attore malevolo potrebbe inviare numerose richieste HTTP a un endpoint vulnerabile, tentando di forzare il numero dell’articolo KB.

I ricercatori spiegano che gli ID degli articoli della Knowledge Base seguono una progressione incrementale nel formato KBXXXXXXX. Un attore malevolo potrebbe sfruttare questa progressione incrementando il numero a partire da KB0000001 per trovare articoli esposti involontariamente.

AppOmni ha sviluppato una Proof of Concept per dimostrare come un attore esterno possa accedere ad un’istanza ServiceNow senza autenticazione, catturare un token da usare nelle richieste HTTP, interrogare il widget pubblico per recuperare articoli KB ed eseguire un brute-force sugli ID degli articoli ospitati.

Source: AppOmni

Proteggere dall’accesso non autorizzato

AppOmni raccomanda agli amministratori di ServiceNow di proteggere gli articoli della KB impostando i criteri utente appropriati (‘User Criteria’ – Can Read/Cannot Read), impedendo l’accesso agli utenti non autorizzati.

Criteri come “Any User” o “Guest User” possono portare a configurazioni che non proteggono adeguatamente gli articoli da accessi esterni.

Se l’accesso pubblico alla Knowledge Base non è necessario, gli amministratori dovrebbero disabilitarlo per evitare che gli articoli siano accessibili su internet.

I ricercatori sottolineano inoltre alcune proprietà di sicurezza specifiche che possono proteggere i dati da accessi non autorizzati, anche in caso di configurazioni errate. Queste includono:

- glide.knowman.block_access_with_no_user_criteria (True): nega automaticamente l’accesso a utenti autenticati e non, se non sono impostati criteri utente per un articolo KB.

- glide.knowman.apply_article_read_criteria (True): richiede esplicito accesso di lettura per ogni singolo articolo, anche se un utente ha permessi di “contributore” per l’intera Knowledge Base.

- glide.knowman.show_unpublished (False): impedisce agli utenti di vedere articoli in bozza o non pubblicati, che potrebbero contenere informazioni sensibili.

- glide.knowman.section.view_roles.draft (Admin): definisce una lista di ruoli autorizzati a visualizzare articoli KB in bozza.

- glide.knowman.section.view_roles.review (Admin): definisce una lista di ruoli che possono visualizzare articoli in fase di revisione.

- glide.knowman.section.view_roles.stagesAndRoles (Admin): definisce una lista di ruoli per visualizzare articoli in stati personalizzati.

Infine, si consiglia di attivare le regole preconfigurate “out-of-the-box” (OOB) di ServiceNow, che aggiungono automaticamente gli utenti ospiti alla lista “Cannot Read” per le nuove KB create, obbligando gli amministratori a concedere esplicitamente accesso quando necessario.