Nel vasto e sempre mutevole mondo della cybersecurity, una delle sfide più pressanti che gli esperti devono affrontare è quella dell’analisi malware. I malware, o software malevoli, rappresentano una minaccia costante per individui, aziende e istituzioni di tutto il mondo. Capire come funzionano e come contrastarli è cruciale per mantenere la sicurezza delle reti e dei sistemi informatici. Ma dove inizia l’analisi di malware e come possiamo affrontarla con successo?

In questo articolo, esploreremo il campo dell’analisi dei malware presentando cinque strumenti di cui non si parla a sufficienza che ogni aspirante analista o professionista della sicurezza informatica dovrebbe imparare a padroneggiare. Questi strumenti sono ottimi attrezzi per comprendere la complessità dei malware, identificare le loro tecniche evasive e sviluppare contromisure efficaci. Ma prima di addentrarci nelle specifiche delle tecnologie, è fondamentale comprendere il contesto in cui operano gli analisti malware; a questo proposito lasciamo linkato a fine articolo come creare un ambiente per l’analisi malware da zero.

Avviamoci ora nella presentazione di questi cinque ottimi tool che consigliamo di approfondire ed imparare:

- PeStudio

- DnSpy

- Detect it Easy (DiE)

- Ghidra

- Process Hacker

PeStudio

PeStudio è uno strumento di analisi dei malware e delle applicazioni Windows ampiamente utilizzato nell’ambito della sicurezza informatica. Questo software permette l’estrazione di molte caratteristiche dei file eseguibili Windows.

Tramite PeStudio è possibile esaminare in modo statico i file fornendo informazioni dettagliate sui metadati, le librerie dinamiche, i certificati digitali e altro ancora. Questa analisi statica aiuta a individuare rapidamente eventuali indicatori di compromissione presenti all’interno di un malware.

Infatti, il software è in grado di rilevare automaticamente quelli che possono essere considerati IoC all’interno dei file esaminati, aiutando gli analisti a individuare potenziali minacce o comportamenti sospetti.

Ad esempio, se guardiamo le librerie importate di un sample possiamo facilmente intuire se ha un comportamento malevolo, in questo PeStudio ci da una mano individuando con un flag quali librerie sono spesso abusate da malware; un’altra risorsa molto utile in questo caso è il seguente sito Malapi.io, un repository aggiornato da ricercatori dove vengono riportati malware che abusano delle API di Windows per scopi malevoli.

La visualizzazione delle librerie importate non è però l’unica funzionalità di PeStudio, tramite questo software è possibile anche estrarre ed analizzare le stringhe e le risorse all’interno dei file, rivelando informazioni preziose sul comportamento e le funzionalità delle applicazioni.

DnSpy

DnSpy è uno strumento open-source indispensabile per gli sviluppatori e gli analisti di malware che lavorano con applicazioni .NET. Offre un accesso completo al codice sorgente facilitandone l’analisi, la modifica e la comprensione delle applicazioni .NET in modo dettagliato.

DnSpy permette infatti di decompilare facilmente gli assembly .NET, consentendo agli sviluppatori di esaminare il codice sorgente originale del sample .NET. È infatti sufficiente aprire un sample .NET con DnSpy per avere libero accesso al codice sorgente totalmente decompilato.

DnSpy non si limita a decompilare il codice ma integra il funzionamento di un debugger, esso consente di eseguire passo dopo passo il codice, semplificando il processo di individuazione e comprensione del behaviour di un sample, in particolare se quest’ultimo risulta offuscato. Gli analisti possono, inoltre, apportare modifiche al codice sorgente durante l’esecuzione dell’applicazione, consentendo il test di funzionalità o effettuare analisi dei comportamenti in tempo reale.

Nella figura sopraindicata vediamo come si presenta un sample decompilato tramite l’uso di questo software. Sotto la voce PE, le scritte in blu rappresentano le varie sezioni e le risorse del sample; invece, vediamo in giallo quelle che sono le diverse classi ed in arancione i vari metodi della classe visionata. Infine, nella finestra a destra vediamo le informazioni sulla signature del file quando presente e, in alto nelle scritte in verde, abbiamo lo shortcut per andare all’entry point e cominciare la nostra analisi tramite debugging.

Detect It Easy

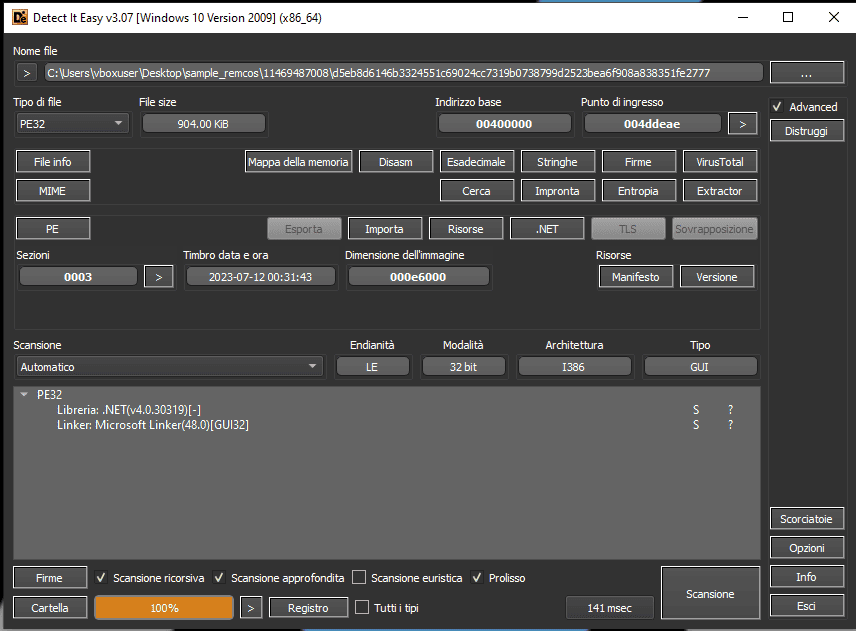

Detect It Easy (DIE) è uno strumento di analisi dei file eseguibili progettato per semplificare l’identificazione e la comprensione della natura dei file exe. Questo software open-source è ampiamente utilizzato da analisti di sicurezza e appassionati di reverse engineering per comprendere la struttura dei file eseguibili, identificare le firme digitali e rilevare eventuali IoC.

Tramite questo tool è possibile identificare automaticamente il formato dei sample in analisi ed il linguaggio in cui essi sono stati scritti.

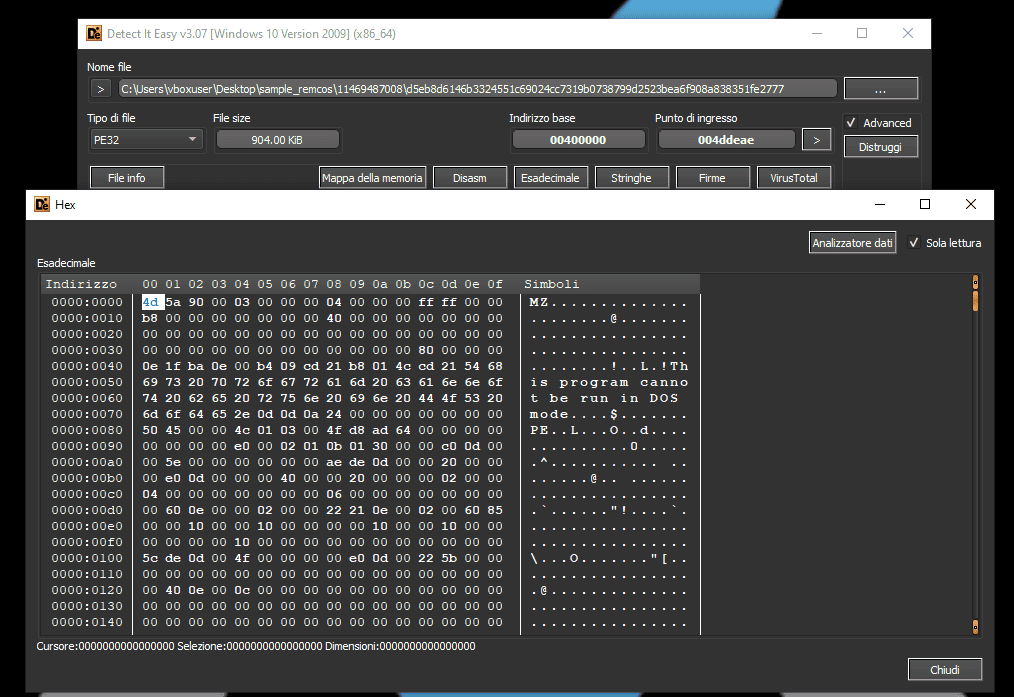

Il software offre inoltre la possibilità di visualizzare le risorse che un sample utilizza, visualizzare il suo hex (come nella figura sopraindicata) e analizzare le diverse sezioni del file. Infine, DIE integra una funzionalità di scansione delle firme, identificando i file firmati con digital signature non autenticate, rendendo più facile rilevare potenziali minacce informatiche.

Ghidra

Citiamo ora una validissima alterativa ad IDA Pro, software di reverse engineering molto più conosciuto (e anche costoso); Ghidra è un potente strumento open source di reverse engineering sviluppato dalla National Security Agency (NSA) degli Stati Uniti. Risulta ampiamente utilizzato dagli esperti di sicurezza per analizzare il codice binario dei software.

Una delle sue caratteristiche più potenti è il suo decompilatore integrato. Questo strumento può convertire il codice binario (o linguaggio macchina) in un codice sorgente di alto livello (ad esempio, C/C++), consentendo agli analisti di comprendere il funzionamento del software più facilmente.

Il tool, inoltre, offre una visualizzazione dei flussi del programma, consentendo agli utenti di seguire il percorso di esecuzione del software. Questa funzione è fondamentale per comprendere come il programma risponde a diverse situazioni e input. Ghidra è in grado di lavorare con una vasta gamma di formati di file binari, inclusi eseguibili, librerie dinamiche, file di firmware e altro ancora.

Per iniziare la nostra analisi, è necessario importare il codice binario che si desidera analizzare all’interno di Ghidra. Questo può essere fatto creando un nuovo progetto e importando il file binario.

Una volta importato il file, Ghidra inizia l’analisi automatica. Durante questo processo, riconosce le funzioni, le variabili e altre strutture all’interno del codice binario. Gli utenti possono quindi esplorare il codice sorgente decompilato, aggiungere commenti al codice, identificare funzioni critiche e scoprire vulnerabilità o comportamenti sospetti.

Process Hacker in tandem con SysIntenals (Procmon)

Process Hacker è un software open source progettato per il monitoraggio avanzato e il controllo dei processi in esecuzione su un sistema Windows. Questo strumento offre una visione dettagliata dei processi in esecuzione, delle risorse di sistema utilizzate e delle connessioni di rete, consentendo agli utenti di analizzare e gestire in modo più efficace l’attività del sistema operativo. Process Hacker è una potente alternativa al Task Manager di Windows, con funzionalità avanzate e personalizzabili.

Il tool fornisce una panoramica completa dei processi in esecuzione, inclusi processi di sistema, applicazioni utente e servizi. Gli utenti possono vedere informazioni dettagliate come PID (Process ID), CPU e utilizzo della memoria, proprietario del processo e molto altro.

Gli analisti possono cercare e filtrare processi in base a vari criteri, semplificando la ricerca di processi specifici o la visualizzazione di processi con determinate caratteristiche.

Process Hacker è uno strumento molto utile per gli analisti malware essendo particolarmente utile per la ricerca di processi sospetti o indesiderati in fase di analisi dinamica.

Sebbene il tool fornisca già un’ottima visione sul comportamento di un malware in analisi, unendolo con Procmon, della suite di Sysinternals, possiamo ottenere un controllo a 360 gradi sul comportamento di un file sospetto.

Infatti, mentre ProcessHacker offre una visione dettagliata dei processi, dei servizi e delle risorse del sistema, ProcMon fornisce una panoramica dei dettagli delle attività, inclusi i registri di sistema e le interazioni dei processi con i file e la rete. Utilizzati in tandem, ProcessHacker fornisce dettagli specifici sul processo, mentre ProcMon registra le attività di quel sample, consentendo così agli analisti di tracciare e analizzare in tempo reale l’attività dei malware in analisi tramite processi, modifiche a chiavi e registri di sistema, file, chiamate di rete e creazione di task schedulati o servizi, permettendo così di individuare comportamenti sospetti.

Conclusioni

Con ProcessHacker chiudiamo questa mini-guida su cinque strumenti da noi ritenuti troppo sottovalutati per le potenzialità che offrono. Se volete esercitarvi con questi tool ed avete bisogno di un ambiente protetto per non rischiare le vostre risorse vi consigliamo di dare un’occhiata alla nostra guida su come creare un ambiente di analisi malware: https://atomic-temporary-222823813.wpcomstaging.com/guida-alla-creazione-di-un-ambiente-protetto-per-lanalisi-malware-dalle-sandbox-allinternet-simulation/