Sempre più nuovi tool emergenti continuano ad arrivare sul mercato per le attività di OSINT nella Cybersecurity. Non è sempre facile capire a chi affidarsi, in che contesto possono esserci utili e come ottenere il massimo da questi.

Per questo motivo, vediamo insieme i 10 tool scelti dalla redazione 8BitSecurity, che secondo noi dovrebbero essere gli strumenti fondamentale per ogni buon analista di cybersecurity.

Prima di fiondarci nella presentazione dei singoli tool, introduciamo brevemente i concetti di OSINT e IOC.

Se vuoi saltare direttamente alla lista, ti lasciamo un indice per la navigazione dell’articolo:

- VirusTotal

- AbuseIPDB

- Shodan

- AlienVault

- Tirexdel

- MalwareBazaar

- Cisco Talos Intelligence

- IBM XForce

- Censys

- Kaspersky TIP

Che cos’è l’OSINT

Prima di capire quali tool siano più adatti alle tue esigenze, potrebbe esserti utile iniziare con un’introduzione sul tema. OSINT è l’acronimo di “Open Source Intelligence”, una pratica di raccolta e analisi delle informazioni provenienti da una vasta varietà di fonti pubbliche e aperte, come siti web, social media, forum online, articoli di notizie, etc., con l’obiettivo di ottenere una comprensione più approfondita di determinati argomenti, individui, organizzazioni o eventi.

Gli ambiti di applicazione della disciplina sono molteplici:

- Ricerca di Vulnerabilità

- Brand Protection e phishing

- Monitoraggio delle minacce e di attacchi imminenti

- Analisi di APT e Threat Actor

- Monitoraggio della Supply chain

- Analisi di Malware e Attività di Command and Control (C2)

Analisi degli IoC (Indicatori di Compromissione)

Come possiamo applicare, quindi, l’analisi OSINT nel contento di un SOC?

Come prima cosa, puoi sicuramente arricchire la tua conoscenza sugli indicatori di compromissione che ti permetteranno di generare, individuare e soprattutto analizzare potenziali incidenti di sicurezza che impattano il tuo perimetro aziendale.

Un indicatore di compromissione (IoC), è un artefatto dell’host o di rete che potenzialmente indica un attacco in corso o una compromissione già avvenuta ai danni di un sistema informatico. La loro condivisione è fondamentale per la prevenzione di minacce analoghe e, per questo motivo, sono sempre più frequenti ed importanti le “sharing communities” che si basano proprio su questo concetto.

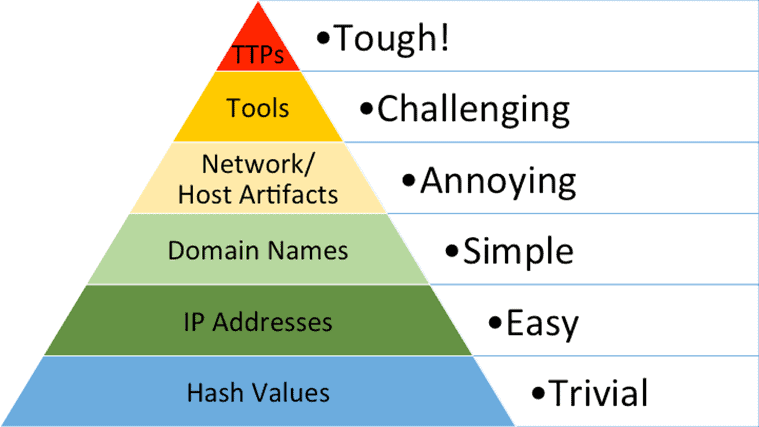

Gli IoC possono essere di diverso tipo, la cui raccolta può essere più o meno complessa a seconda del livello a cui agiscono, come descritto concettualmente dalla Pyramid of Pain di David Bianco:

I dieci tool migliori selezionati dalla redazione

Ed eccoci arrivati alla lista dei 10 tool OSINT selezionati dalla redazione di 8Bit Security. Quella di seguito non si tratta di una classifica e neanche di una lista esclusiva: le piattaforme che abbiamo deciso di presentare sono state scelte sulla base della nostra esperienza, con l’obiettivo non solo di introdurti a strumenti indispensabili per le tue attività quotidiane da analista di sicurezza, ma anche di fornirti strumenti vari e variegati tra di loro, con focus e funzionalità differenti.

VirusTotal

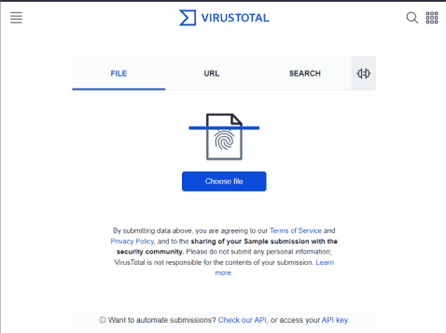

In un articolo del genere è impossibile non partire da VirusTotal, che immaginiamo non abbia bisogno di presentazioni.

Qualora ce ne fosse, si tratta di una piattaforma web fondata nel 2004 come servizio per l’analisi di file e URL alla ricerca di virus, worm, trojan e altri tipi di contenuti dannosi.

Nel corso degli anni, ha introdotto fino a oltre 80 software antivirus tra cui Vendor di spicco come Kaspersky, CrowdStrike, BitDefender, ESET e MalwareBytes. Ad oggi di proprietà Google, costituisce di uno dei principali database di riferimento per la ricerca di file hash, domini, url e indirizzi IP malevoli e non.

Tra le sue funzionalità cardine possiamo trovare:

1. La scansione di file nel proprio dispositivo attraverso sandbox automatiche

2. La ricerca di artefatti sul suo database proprietario come, ad esempio, indirizzi IP, domini, URL e file hash.

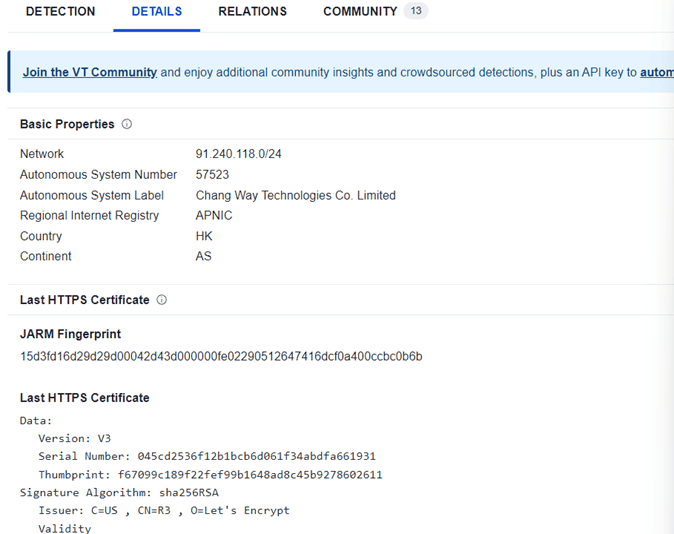

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Dopo aver eseguito una ricerca per un indicatore, viene restituito il relativo report navigabile attraverso le diverse voci del menù e presenta, oltre ai risultati degli AntiVirus intrgrati, anche: informazioni più approfondite nella scheda Details, come WhoIs e Certificato HTTPS per gli indirizzi IP, o analisi delle stringhe e dei metadati nel caso di un file; collegamenti ad altri indicatori, nella scheda Relations; l’opinione della Community, ovvero degli utenti registrati, nella omonima scheda.

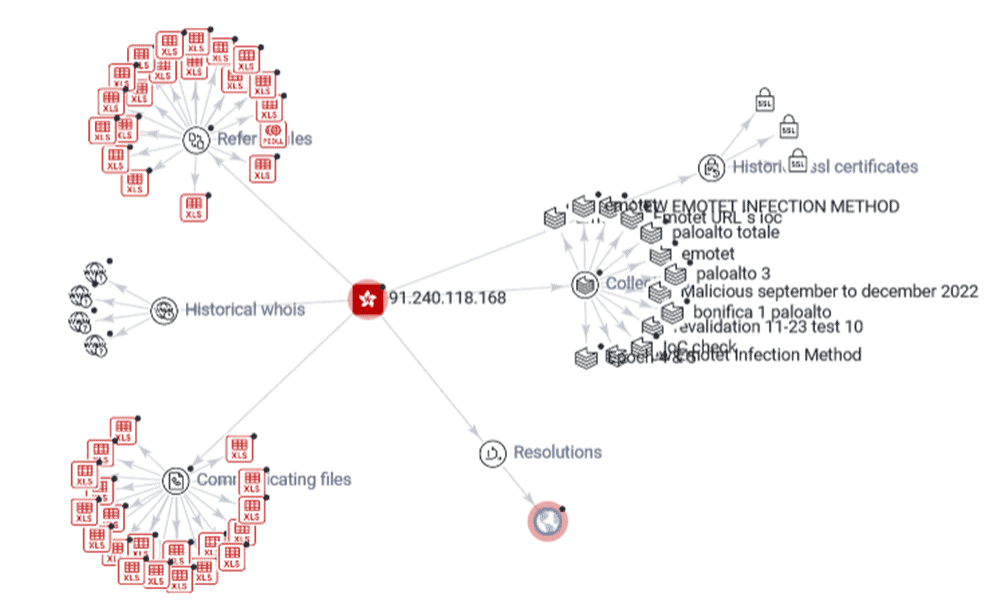

Infine, attraverso il pulsante “Graph”, sarà possibile accedere alla visualizzazione grafica delle relazioni dell’indicatore, già presentate nella scheda Relations.

VirusTotal offre anche una serie di servizi ulteriori, di cui alcuni previo abbonamento, come API per l’automatizzazione delle analisi, moduli a supporto di attività di Threat Hunting e la ricerca ed applicazione di Yara Rules sui file presenti all’interno del suo database.

Modalità e casi d’uso:

VirusTotal è uno strumento molto completo e versatile. Ti troverai a poterlo sfruttare in quasi ogni situazione, dall’analisi di indicatori di compromissione individuati durante un incidente, allo studio di file sospetti, fino alla valutazione di IoC da porre in blocco sui sistemi perimetrali.

Il suo punto forte è l’analisi di attività associata a malware.

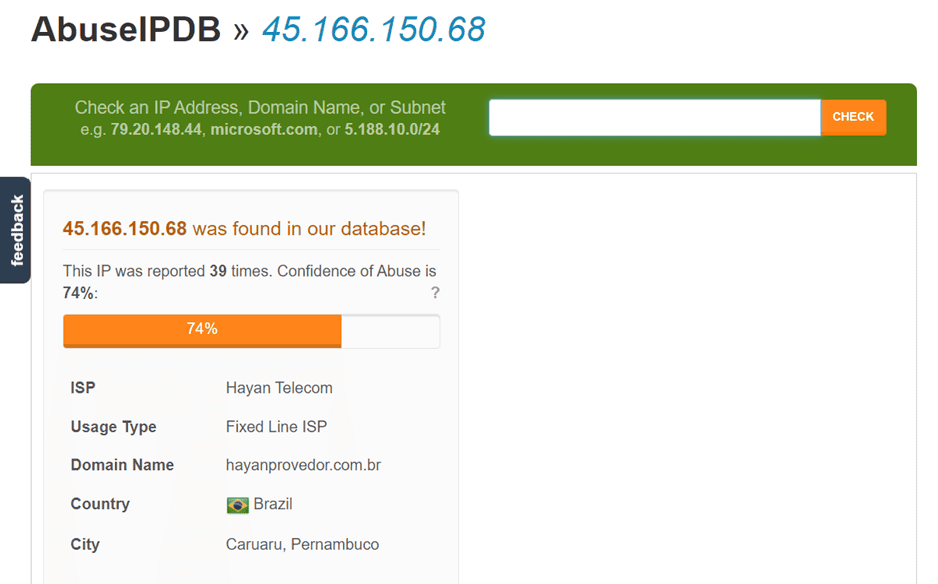

AbuseIPDB

AbuseIPDB è un progetto sviluppato da Marathon Studios Inc. che opera come database di riferimento per indirizzi IP associati a comportamenti malevoli su Internet.

È fortemente basato sul concetto di comunità, i cui utenti possono segnalare indirizzi IP sospetti o coinvolti in attività malevoli come attacchi informatici, attività di bruteforcing e di scansione, spam e tentativi di phishing.

Il servizio offre un punteggio di reputazione associato ad ogni indirizzo IP, utile agli utenti per valutarne il grado di rischio associato.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Poiché la piattaforma non restituisce lo score sulla base di un processo strutturato di analisi ma, bensì, sull’opinione della comunità, inevitabilmente soggetto a casi di segnalazioni errate o di bassa qualità, il che porta talvolta a mettere in dubbio l’affidabilità dello strumento.

Nonostante ciò, si colloca sicuramente tra i servizi più utilizzati dai professionisti del settore per l’analisi degli indirizzi IP nelle attività di gestione degli incidenti.

Modalità e casi d’uso:

Ponendo sulla bilancia pregi e difetti di questo portale, possiamo stabilire che AbuseIPDB merita il suo spazio tra la rosa dei tuoi “must have tool” da analista di sicurezza.

Lo use case in cui puoi sfruttare al massimo le sue informazioni è l’analisi e individuazione di indirizzi IP noti per attività di scansione, bruteforcing, WAPT e comportamenti simili.

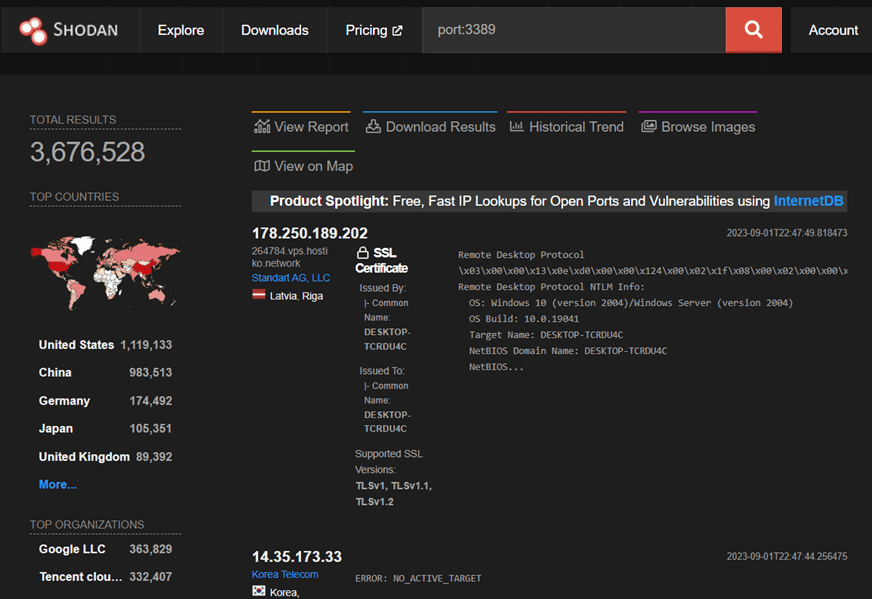

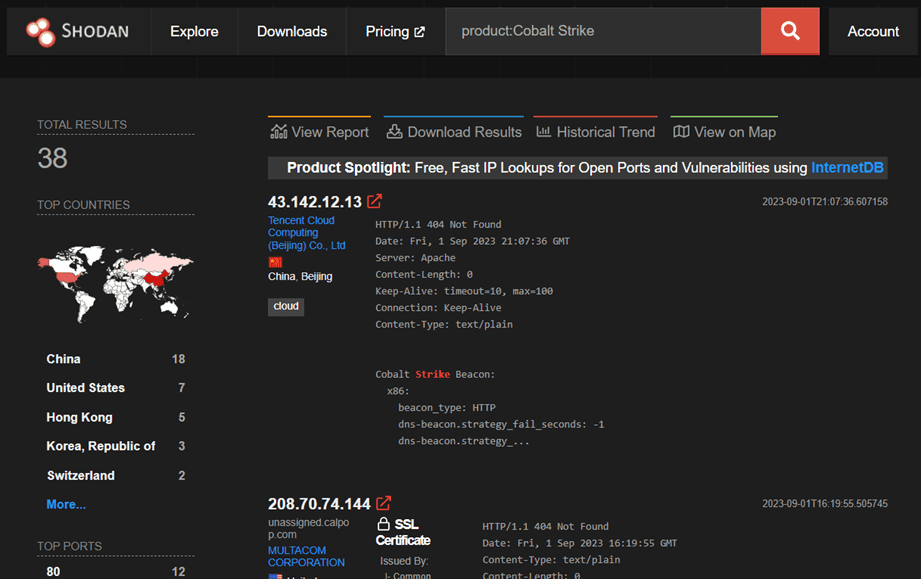

Shodan

Shodan è un motore di ricerca specializzato progettato per trovare dispositivi e servizi connessi a Internet. A differenza dei motori di ricerca convenzionali come Google, che indicizzano principalmente pagine web e contenuti online, Shodan si concentra sull’indicizzazione di dispositivi e servizi, offrendo informazioni dettagliate sugli stessi.

Shodan principalmente offre le seguenti funzionalità:

1. Scansione di dispositivi esposti in internet: esegue scansioni worldwide per individuare dispositivi come telecamere di sorveglianza, server, router, dispositivi IoT, sistemi di controllo industriale e altro ancora.

2. Raccolta di informazioni dettagliate: una volta individuati i dispositivi, Shodan raccoglie informazioni dettagliate su di essi, come il sistema operativo in uso, le porte aperte, i servizi attivi, i certificati SSL e altre informazioni tecniche.

3. Ricerca avanzata: Shodan offre una potente funzionalità di ricerca che consente agli utenti di cercare dispositivi o servizi specifici in base a criteri come il tipo di dispositivo, la località geografica, il nome del produttore, le vulnerabilità note ed altro ancora.

5. Monitoraggio informazioni pubbliche: le informazioni raccolte da Shodan sono pubbliche e accessibili a chiunque. Gli amministratori di rete e i professionisti della sicurezza informatica possono utilizzare il servizio per identificare dispositivi esposti e potenzialmente vulnerabili alla minaccia di attacchi hacker o intrusioni.

Sebbene Shodan sia stato creato con l’obiettivo di aiutare gli esperti di sicurezza informatica a migliorare la security posture della propria organizzazione identificando dispositivi vulnerabili, può tuttavia anche essere utilizzato in maniera impropria da individui malintenzionati per lo studio di dispositivi vulnerabili vittime di potenziali attacchi.

Modalità e casi d’uso:

Shodan è un altro strumento molto versatile, in grado però di fornire informazioni diverse da quelle dei precedenti portali che abbiamo trattato finora.

La sua grande utilità si esalta nelle attività proattive di ricerca delle minacce, anche note come Proactive Surveillance feed. Attraverso il suo motore di ricerca potrai individuare asset esposti dalla tua organizzazione non conformi alla security policy, ma anche eseguire query mirate ad individuare preventivamente le infrastrutture C2 di attori malevoli.

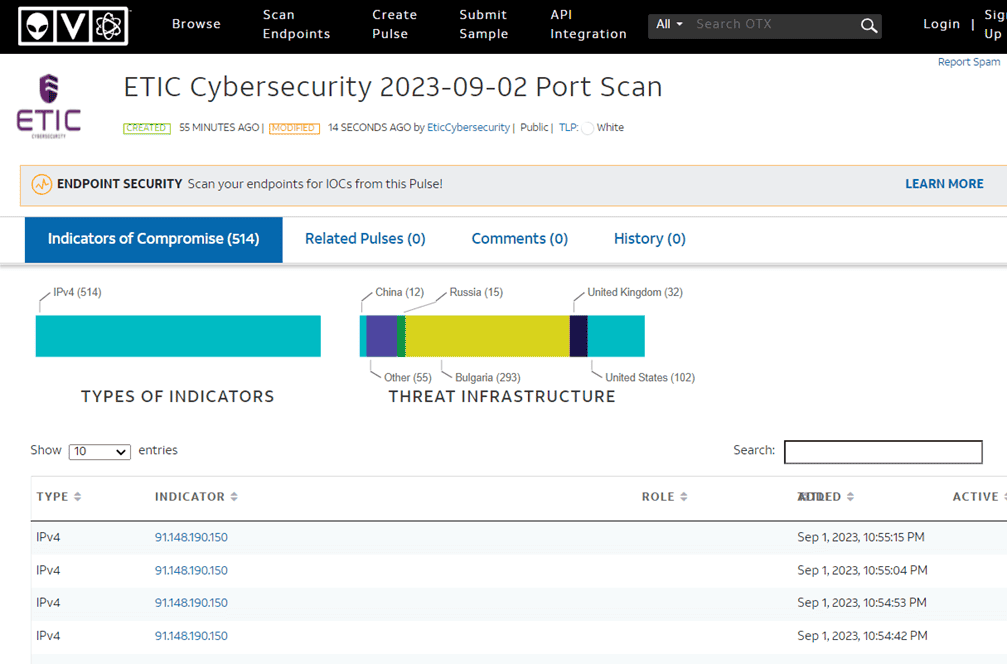

AlienVault OTX

AlienVault OTX, acronimo di “Open Threat Exchange”, è una piattaforma di condivisione in tempo reale delle informazioni su attacchi e minacce, per esperti di sicurezza informatica e organizzazioni interessate.

Questo strumento permette agli utenti di accedere a dati e indicatori di compromissione raccolti da una vasta comunità globale di utenti e ricercatori di sicurezza. Gli utenti stessi possono contribuire segnalando e condividendo informazioni su malware, vulnerabilità, indirizzi IP sospetti e altro ancora di cui sono a conoscenza. Queste, sono poi messe a disposizione di tutti gli utenti OTX per migliorare la loro comprensione delle minacce informatiche e migliorare la propria security posture.

Il portale offre un’interfaccia utente intuitiva che consente di cercare, analizzare e scaricare indicatori di compromissione e di attacco. I dati possono essere utilizzati da aziende, organizzazioni governative e professionisti della sicurezza informatica per migliorare la rilevazione e la risposta alle minacce, proteggere i propri sistemi e reti e condividere informazioni di sicurezza rilevanti con la comunità globale della sicurezza informatica.

Ogni utente può creare un “Pulse”, ovvero una raccolta di artefatti di host o di rete individuati come malevoli, e metterlo a disposizione della comunità:

Infine, è anche possibile effettuare ricerche puntuali sugli indicatori di compromissioni attraverso il database messo a disposizione da AlienVault.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Tra le informazioni più interessanti che il portale offre, puoi trovare la lista di tutti i domini e di tutti gli URL associati agli indirizzi IP.

Modalità e casi d’uso:

All’interno di questa guida, AlienVault prende decisamente lo scettro per quanto riguarda le attività di Cyber Threat Intelligence. Infatti, oltre al database che mette a disposizione per la ricerca sugli indicatori, questo portale permette alla sua comunità di scambiare feed sugli attacchi più recenti ed i relativi IoC.

In uno use case di analisi, potrà sicuramente esserti molto utile nello studio di indirizzi IP sospetti. Infatti, AlienVault restituisce tutti i passive DNS associati ad un indirizzo negli ultimi anni: in questo modo, sarà possibile distinguere eventuali falsi positivi e indicatori poco affidabili.

Tirexdel

Non sarebbe fantastico poter avere tutte le informazioni dai portali che abbiamo visto finora, e non solo, presentate in un’unica piattaforma con un’unica ricerca? Se ti sembra una buona idea, sappi che esiste!

Tirexdel, infatti, è un tool OSINT disponibile come file eseguibile per Windows che ci permette di ottimizzare le attività ricercando e processando in autonomia tutte le informazioni di cui abbiamo bisogno durante la fase di analisi di uno (o una moltitudine!) di indicatori di compromissione e artefatti.

L’interfaccia si presenta piuttosto intuitiva: navigando attraverso le funzionalità dal menù sulla sinistra, puoi eseguire scansioni su indirizzi IP, domini, Url e file hash.

In alto a destra, puoi osservare una scheda di notizie a scorrimento che mostrerà le notizie della giornata più interessanti in ambito cybersecurity.

Nell’esempio di seguito, mostriamo la ricerca di alcuni indirizzi IP:

L’output dello script sarà poi anche scaricabile attraverso l’apposito pulsante, ottenendo così un report già processato con tutte le informazioni utili.

Al momento, Tirexdel supporta un totale di 9 Vendor differenti, tra cui proprio VirusTotal, AbuseIPDB, AlienVault, Shodan ed altri.

Tirexdel è scaricabile gratuitamente alla sua pagina GitHub dedicata, all’interno della quale potrai trovare una descrizione più dettagliata di tutte le sue funzionalità.

Modalità e casi d’uso:

Tirexdel permette di riunire in un unico strumento tutti i principali Vendor di sicurezza per l’analisi OSINT e di intelligence. La sua utilità all’interno delle funzioni di un SOC per un’analista di sicurezza permette di snellire e automatizzare i processi nella gestione di un incidente e nelle attività di verifica e analisi di possibili indicatori di compromissione.

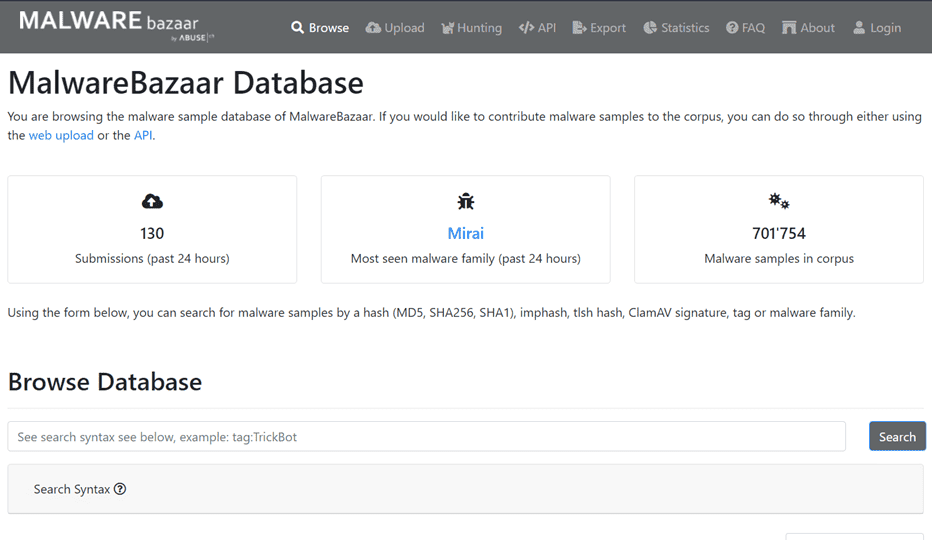

MalwareBazaar

MalwareBazaar è un progetto online che funge da repository e piattaforma di analisi malware.

Nasce per consentire agli esperti di sicurezza informatica, ai ricercatori e agli analisti di condividere, analizzare e accedere a campioni di malware da tutto il mondo. Questa risorsa è utilizzata per studiare minacce informatiche, identificare nuovi tipi di malware, analizzare nuove tecniche di infezione e sviluppare contromisure per la sicurezza informatica.

Gli utenti di MalwareBazaar possono caricare sample di malware reali, compresi file eseguibili, script, documenti infetti e altro ancora, contribuendo così alla conoscenza della comunità sulla minaccia in questione. La piattaforma fornisce strumenti di analisi per esaminare i sample, rilevare comportamenti sospetti e generare indicatori di compromissione (IOCs) utili per la rilevazione e la mitigazione delle minacce.

Attraverso gli opportuni filtri è possibile eseguire query ad hoc per la ricerca di malware specifici attraverso il nome, i tag, come la famiglia di appartenenza, e l’hash.

I sample poi possono anche essere scaricati per permettere di effettuare un’analisi più approfondita.

Tra le altre funzionalità, il portale annovera anche una pagina di statistiche per l’andamento dei malware individuati e un modulo di hunting che permette di ricevere avvisi secondo parametri stabiliti; ad esempio, è possibile impostare un avviso per ogni nuovo sample di Trickbot.

Modalità e casi d’uso:

Principalmente utile ai ricercatori nell’ambito della Malware Analysis, MalwareBazaar può contribuire all’analisi degli incidenti per eseguire ricerche su malware specifici e/o raccogliere nuovi indicatori di compromissione.

Cisco Talos Intelligence

Cisco Talos Intelligence è una divisione di Cisco Systems, una delle principali aziende nel settore IT.

Talos Intelligence è focalizzata sulla sicurezza informatica e opera come un gruppo di ricerca avanzata specializzato nell’identificazione e nell’analisi delle minacce informatiche.

Il team di Cisco svolge tutte le principali attività di Intelligence, tra cui la ricerca delle minacce, l’analisi malware e la rilevazione e condivisione di nuovi IoC.

Nello specifico, il portale è pensato e strutturato con focus principale sul traffico email worlwide.

Attraverso l’apposita barra di ricerca, è possibile ricercare specifici indirizzi IP, subnet, domini e network owner, per ottenere informazioni di contesto, uno score reputazionale e una statistica del traffico email generato nell’ultimo periodo.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Le informazioni presentate sono la geolocalizzazione dell’asset, dettagli sull’owner, lo score reputazionale, il volume del traffico email generato e l’eventuale presenza in blocklist pubbliche.

Infine, in “Additional information”, è possibile selezionare “Email volume history” per visualizzare le statistiche storiche sul traffico generato.

Modalità e casi d’uso:

I dati raccolti da Cisco Talos Intelligence, come abbiamo detto, sono piuttosto mirati al mondo del traffico email. L’uso migliore che puoi farne è in fase di analisi di email di phishing: attraverso lo score reputazionale e la statistica sulla quantità di traffico SMTP/IMAP/POP3 generato da un indirizzo IP e la sua relativa subnet, potrà guidarti nel distinguere possibili indirizzi IP malevoli da quelli, ad esempio, dei principali internet service provider.

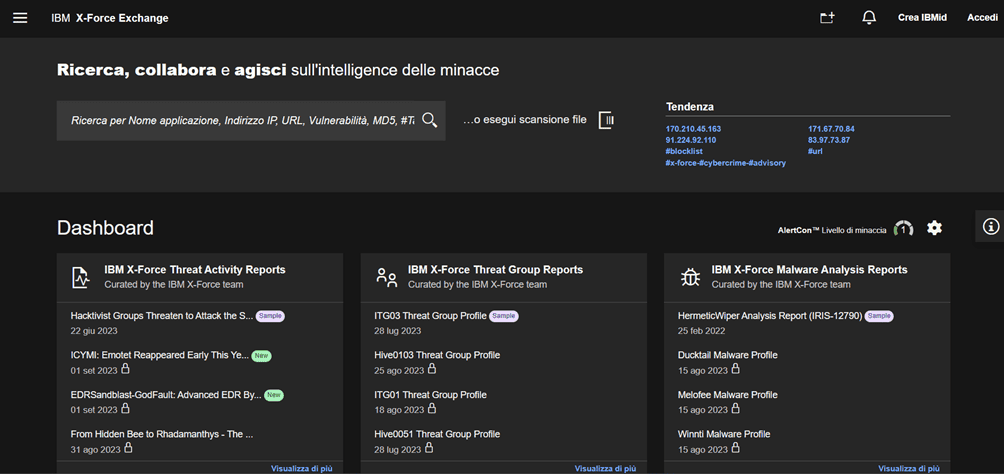

IBM X-Force

IBM X-Force è un’organizzazione di sicurezza informatica gestita da IBM, una delle principali aziende nel campo della tecnologia e dei servizi informatici. X-Force è specializzata nell’identificazione, nell’analisi e nella difesa contro le minacce informatiche e svolge un ruolo cruciale nella protezione delle reti, dei sistemi e dei dati delle organizzazioni in tutto il mondo.

Si tratta di un altro portale di Threat Exchange ma, a differenza di AlienVault, le informazioni condivise sono principalmente messe a disposizione direttamente dal Vendor, e non da una comunità più ampia di utenti.

Attraverso le Dashboard che propone, è possibile ottenere informazioni di intelligence per quanto riguarda le nuove minacce, nuovi malware, report dettagliati su APT e threat actor ed altro ancora.

Inoltre, la funzione più utile è quella di ricerca all’interno del database di ogni genere di artefatto ed indicatore, analogamente a quello che avviene con VirusTotal e AlienVault.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

IBM è considerato uno dei Vendor di maggior spicco del settore e le informazioni che condivide e mette a disposizione sono sicuramente tra le più interessanti e di contributo nel contesto di un’analisi di un incidente.

Modalità e use case di utilizzo:

L’ambito di applicazione, nel caso di IBM X-Force, è piuttosto variegato. Come analista di sicurezza o ricercatore può sicuramente costituire un contributo importante durante l’analisi di un indicatore di compromissione associato ad un incidente.

Censys

Censys è una piattaforma informatica che offre un servizio di scansione e monitoraggio di risorse digitali su Internet. Questo strumento è utilizzato principalmente da professionisti della sicurezza informatica e da organizzazioni per identificare, analizzare e gestire gli asset digitali, tra cui server, dispositivi IoT e servizi online, al fine di migliorare la sicurezza informatica e garantire la conformità alle politiche di sicurezza.

Censys esegue scansioni automatizzate di Internet per individuare e raccogliere informazioni dettagliate su queste risorse, come indirizzi IP, porte aperte, certificati SSL/TLS, versioni di software e altro ancora. Le informazioni raccolte sono messe a disposizione degli utenti attraverso un’interfaccia utente intuitiva, consentendo loro di monitorare la superficie di attacco, rilevare vulnerabilità, proteggere dati sensibili e rilevare attività sospette.

Come avrai sicuramente intuito, stiamo parlando di un servizio che nella sostanza è piuttosto simile a Shodan.

Infatti, la metodologia di ricerca è molto simile, e anche l’output è spesso sovrapponibile.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Il servizio offre numerose informazioni sul WhoIs dell’host, il fingerprint del sistema operativo in uso, le porte aperte ed i servizi esposti. È anche possibile verificare lo storico dell’indirizzo per seguirne l’evolutiva nel corso dei mesi ed anni.

In sintesi, Censys è uno strumento essenziale per acquisire visibilità sulla presenza digitale di un’organizzazione su Internet, aiutando a identificare potenziali rischi e a migliorare la sicurezza informatica. È utilizzato per valutare, proteggere e gestire le risorse online di un’organizzazione in modo efficace.

Modalità e casi d’uso:

L’ambito di utilizzo è pressoché analogo a Shodan.

La sua grande utilità si esalta nelle attività proattive di ricerca delle minacce, anche note come Proactive Surveillance feed. Attraverso il suo motore di ricerca potrai individuare asset esposti dalla tua organizzazione non conformi alla security policy, ma anche eseguire query mirate ad individuare preventivamente le infrastrutture C2 di attori malevoli.

Kaspersky Threat Intelligence Portal

Kaspersky Threat Intelligence Portal è un servizio offerto da Kaspersky, una multinazionale di matrice russa specializzata nella sicurezza informatica. Questo portale è progettato per fornire informazioni e risorse relative alle minacce informatiche in tempo reale e aiutare le organizzazioni a comprenderle in maniera più efficace.

Grazie al Threat Intelligence Portal, gli utenti possono accedere a dati aggiornati su malware, attacchi informatici, vulnerabilità e altre minacce emergenti. Queste informazioni sono utili per gli analisti di sicurezza informatica, gli amministratori di rete e gli esperti che cercano di proteggere i propri sistemi e dati da potenziali attacchi e intrusioni.

Il portale fornisce inoltre dati sulle tendenze delle minacce e sulle campagne di attacco in corso, consentendo agli utenti di rimanere informati sugli sviluppi più recenti nel campo della sicurezza informatica. Queste informazioni possono essere utilizzate per migliorare le strategie di difesa, rilevare minacce in modo più tempestivo e adottare misure preventive.

Solo alcune funzionalità sono messe a disposizione gratuitamente.

Tra queste, Kaspersky fornisce comunque la possibilità, analogamente a VirusTotal, di eseguire un’analisi automatica di file presenti sul nostro dispositivo.

Nell’esempio di seguito, mostriamo l’analisi di un file di Windows/System32 all’interno della nostra macchina:

Infine, come altre piattaforme che abbiamo trattato all’interno di questo articolo, anche Kasperksy offre la possibilità di ricercare indicatori all’interno del proprio database, ottenendo le informazioni note al Vendor.

Nell’esempio di seguito, mostriamo la ricerca di un indirizzo IP sul portale:

Modalità e casi d’uso:

Kaspersky TIP, grazie al suo engine AntiVirus, può essere principalmente utile nelle attività di Malware Analysis. Grazie alla sua funzionalità di “Lookup” può essere utile anche nell’analisi di indicatori di compromissione a seguito di un incidente.